Φαίνεται ότι όλοι αυτές τις μέρες ασχολούνται με την ασφάλεια. Είναι λογικό όταν εξετάζουμε τη σημασία της εγκληματικότητας στον κυβερνοχώρο. Οι οργανισμοί στοχοποιούνται από χάκερ που προσπαθούν να κλέψουν τα δεδομένα τους ή να τους προκαλέσουν άλλη ζημιά. Ένας τρόπος με τον οποίο μπορείτε να προστατέψετε το περιβάλλον πληροφορικής σας από αυτές τις επιθέσεις είναι μέσω της χρήσης των κατάλληλων εργαλείων και συστημάτων. Συχνά, η πρώτη γραμμή άμυνας βρίσκεται στην περίμετρο του δικτύου με τη μορφή συστημάτων ανίχνευσης εισβολής που βασίζονται σε δίκτυο ή NIDS. Αυτά τα συστήματα αναλύουν την κίνηση που έρχεται στο δίκτυό σας από το διαδίκτυο για να εντοπίσουν οποιαδήποτε ύποπτη δραστηριότητα και να σας ειδοποιήσουν αμέσως. Τα NIDS είναι τόσο δημοφιλή και τόσα πολλά από αυτά είναι διαθέσιμα, οπότε η εύρεση του καλύτερου για τις ανάγκες σας μπορεί να είναι μια δύσκολη προσπάθεια. Για να σας βοηθήσουμε, συγκεντρώσαμε αυτήν τη λίστα με μερικά από τα καλύτερα συστήματα ανίχνευσης εισβολής που βασίζονται σε δίκτυο.

Θα ξεκινήσουμε το ταξίδι μας ρίχνοντας μια ματιά στους διαφορετικούς τύπους συστημάτων ανίχνευσης εισβολής. Ουσιαστικά, υπάρχουν δύο τύποι: που βασίζεται σε δίκτυο και βασίζεται σε κεντρικό υπολογιστή. Θα εξηγήσουμε τις διαφορές τους. Τα συστήματα ανίχνευσης εισβολής διαφέρουν επίσης ως προς τη μέθοδο ανίχνευσης που χρησιμοποιούν. Ορισμένα από αυτά χρησιμοποιούν μια προσέγγιση που βασίζεται στην υπογραφή, ενώ άλλα βασίζονται στην ανάλυση συμπεριφοράς. Τα καλύτερα εργαλεία χρησιμοποιούν συνδυασμό και των δύο μεθόδων ανίχνευσης. Η αγορά είναι κορεσμένη τόσο με συστήματα ανίχνευσης εισβολών όσο και με συστήματα πρόληψης εισβολών. Θα διερευνήσουμε πώς διαφέρουν και πώς μοιάζουν, καθώς είναι σημαντικό να κατανοήσουμε τη διάκριση. Τέλος, θα εξετάσουμε τα καλύτερα συστήματα ανίχνευσης εισβολής που βασίζονται σε δίκτυο και θα παρουσιάσουμε τα πιο σημαντικά χαρακτηριστικά τους.

Πίνακας περιεχομένων

Ανίχνευση εισβολής βάσει δικτύου έναντι κεντρικού υπολογιστή

Τα συστήματα ανίχνευσης εισβολής είναι ενός από δύο τύπους. Και οι δύο μοιράζονται έναν ίδιο στόχο—να ανιχνεύουν γρήγορα απόπειρες εισβολής ή ύποπτη δραστηριότητα που μπορεί να οδηγήσει σε απόπειρες εισβολής—αλλά διαφέρουν ως προς τη θέση του σημείου επιβολής που αναφέρεται στο σημείο όπου εκτελείται η ανίχνευση. Κάθε τύπος εργαλείου ανίχνευσης εισβολής έχει πλεονεκτήματα και μειονεκτήματα. Δεν υπάρχει πραγματική συναίνεση ως προς το ποιο είναι προτιμότερο. Κάποιοι ορκίζονται στον έναν τύπο ενώ άλλοι θα εμπιστεύονται μόνο τον άλλον. Και οι δύο μάλλον έχουν δίκιο. Η καλύτερη λύση —ή η πιο ασφαλής— είναι πιθανώς αυτή που συνδυάζει και τους δύο τύπους.

Συστήματα ανίχνευσης εισβολής δικτύου (NIDS)

Ο πρώτος τύπος συστήματος ανίχνευσης εισβολής ονομάζεται Σύστημα ανίχνευσης εισβολής δικτύου ή NIDS. Αυτά τα συστήματα λειτουργούν στα σύνορα του δικτύου για να επιβάλλουν την ανίχνευση. Αναχαιτίζουν και εξετάζουν την κυκλοφορία του δικτύου, αναζητώντας ύποπτες δραστηριότητες που θα μπορούσαν να υποδηλώνουν απόπειρα εισβολής και αναζητούν επίσης γνωστά μοτίβα εισβολής. Οι εισβολείς συχνά προσπαθούν να εκμεταλλευτούν γνωστά τρωτά σημεία διαφόρων συστημάτων, για παράδειγμα, στέλνοντας πακέτα με κακή μορφή σε κεντρικούς υπολογιστές, κάνοντάς τους να αντιδρούν με συγκεκριμένο τρόπο που επιτρέπει την παραβίασή τους. Ένα Σύστημα Ανίχνευσης Εισβολής Δικτύου πιθανότατα θα ανιχνεύσει αυτού του είδους την απόπειρα εισβολής.

Ορισμένοι υποστηρίζουν ότι τα Συστήματα Ανίχνευσης Εισβολής Δικτύου είναι καλύτερα από τα αντίστοιχα που βασίζονται σε κεντρικό υπολογιστή, καθώς μπορούν να ανιχνεύσουν επιθέσεις ακόμη και πριν καν φτάσουν στα συστήματά σας. Μερικοί τείνουν επίσης να τα προτιμούν επειδή δεν απαιτούν την εγκατάσταση τίποτα σε κάθε κεντρικό υπολογιστή για την αποτελεσματική προστασία τους. Από την άλλη πλευρά, παρέχουν ελάχιστη προστασία από επιθέσεις εκ των έσω που δυστυχώς δεν είναι καθόλου ασυνήθιστες. Για να εντοπιστεί, η προσπάθεια εισβολής ενός εισβολέα πρέπει να περάσει από το NIDS, κάτι που σπάνια κάνει όταν προέρχεται από μέσα. Οποιαδήποτε τεχνολογία έχει πλεονεκτήματα και μειονεκτήματα και στη συγκεκριμένη περίπτωση ανίχνευσης εισβολής, τίποτα δεν σας εμποδίζει να χρησιμοποιήσετε και τους δύο τύπους εργαλείων για την απόλυτη προστασία.

Συστήματα ανίχνευσης εισβολής κεντρικού υπολογιστή (HIDS)

Τα συστήματα ανίχνευσης εισβολής κεντρικού υπολογιστή (HIDS) λειτουργούν σε επίπεδο κεντρικού υπολογιστή. μπορεί να το μαντέψατε από το όνομά τους. Θα παρακολουθούν, για παράδειγμα, διάφορα αρχεία καταγραφής και περιοδικά για ενδείξεις ύποπτης δραστηριότητας. Ένας άλλος τρόπος με τον οποίο μπορούν να ανιχνεύσουν απόπειρες εισβολής είναι ο έλεγχος των αρχείων διαμόρφωσης συστήματος για μη εξουσιοδοτημένες αλλαγές. Μπορούν επίσης να εξετάσουν αυτά τα ίδια αρχεία για συγκεκριμένα γνωστά μοτίβα εισβολής. Για παράδειγμα, μια συγκεκριμένη μέθοδος εισβολής μπορεί να είναι γνωστό ότι λειτουργεί προσθέτοντας μια συγκεκριμένη παράμετρο σε ένα συγκεκριμένο αρχείο διαμόρφωσης. Ένα καλό σύστημα ανίχνευσης εισβολής που βασίζεται σε κεντρικό υπολογιστή θα το έπιανε αυτό.

Αν και το όνομά τους θα μπορούσε να σας κάνει να πιστεύετε ότι όλα τα HIDS είναι εγκατεστημένα απευθείας στη συσκευή που προορίζονται να προστατεύσουν, δεν είναι απαραίτητα έτσι. Ορισμένοι θα πρέπει να εγκατασταθούν σε όλους τους υπολογιστές σας, ενώ για κάποιους θα απαιτηθεί μόνο η εγκατάσταση ενός τοπικού πράκτορα. Μερικοί μάλιστα κάνουν όλη τη δουλειά τους εξ αποστάσεως χωρίς κανέναν πράκτορα. Ανεξάρτητα από το πώς λειτουργούν, τα περισσότερα HIDS διαθέτουν μια κεντρική κονσόλα όπου μπορείτε να ελέγξετε κάθε παρουσία της εφαρμογής και να προβάλετε όλα τα αποτελέσματα.

Μέθοδοι ανίχνευσης εισβολής

Τα συστήματα ανίχνευσης εισβολής δεν διαφέρουν μόνο ως προς το σημείο επιβολής, αλλά διαφέρουν και ως προς τη μέθοδο που χρησιμοποιούν για τον εντοπισμό προσπαθειών εισβολής. Ορισμένα βασίζονται σε υπογραφές ενώ άλλα βασίζονται σε ανωμαλίες. Τα πρώτα λειτουργούν αναλύοντας δεδομένα για συγκεκριμένα μοτίβα που έχουν συσχετιστεί με απόπειρες εισβολής. Αυτό είναι παρόμοιο με τα παραδοσιακά συστήματα προστασίας από ιούς που βασίζονται σε ορισμούς ιών. Η ανίχνευση εισβολής με βάση την υπογραφή βασίζεται σε υπογραφές ή μοτίβα εισβολής. Συγκρίνουν τα καταγεγραμμένα δεδομένα με τις υπογραφές εισβολής για να εντοπίσουν απόπειρες εισβολής. Φυσικά, δεν θα λειτουργήσουν έως ότου η κατάλληλη υπογραφή μεταφορτωθεί στο λογισμικό, κάτι που μερικές φορές μπορεί να συμβεί μόνο αφού ένας συγκεκριμένος αριθμός μηχανών έχει δεχθεί επίθεση και οι εκδότες υπογραφών εισβολής έχουν προλάβει να δημοσιεύσουν νέα πακέτα ενημέρωσης. Ορισμένοι προμηθευτές είναι αρκετά γρήγοροι, ενώ άλλοι θα μπορούσαν να αντιδράσουν μόνο μέρες αργότερα. Αυτό είναι το κύριο μειονέκτημα αυτής της μεθόδου ανίχνευσης.

Η ανίχνευση εισβολής που βασίζεται σε ανωμαλίες παρέχει καλύτερη προστασία από επιθέσεις zero-day, αυτές που συμβαίνουν πριν από οποιοδήποτε λογισμικό ανίχνευσης εισβολής έχει την ευκαιρία να αποκτήσει το κατάλληλο αρχείο υπογραφής. Ψάχνουν για ανωμαλίες αντί να προσπαθούν να αναγνωρίσουν γνωστά μοτίβα εισβολής. Για παράδειγμα, κάποιος που προσπαθεί να αποκτήσει πρόσβαση σε ένα σύστημα με λάθος κωδικό πρόσβασης πολλές φορές στη σειρά θα ενεργοποιούσε μια ειδοποίηση, καθώς αυτό είναι ένα κοινό σημάδι επίθεσης ωμής βίας. Αυτά τα συστήματα μπορούν να εντοπίσουν γρήγορα οποιαδήποτε ύποπτη δραστηριότητα στο δίκτυο. Κάθε μέθοδος ανίχνευσης έχει πλεονεκτήματα και μειονεκτήματα και ακριβώς όπως με τους δύο τύπους εργαλείων, τα καλύτερα εργαλεία είναι πιθανώς αυτά που χρησιμοποιούν συνδυασμό ανάλυσης υπογραφής και συμπεριφοράς.

Ανίχνευση ή Πρόληψη;

Μερικοί άνθρωποι τείνουν να μπερδεύονται μεταξύ των συστημάτων ανίχνευσης εισβολών και συστημάτων πρόληψης εισβολής. Αν και συνδέονται στενά, δεν είναι πανομοιότυπα, αν και υπάρχει κάποια επικάλυψη λειτουργικότητας μεταξύ των δύο. Όπως υποδηλώνει το όνομα, τα συστήματα ανίχνευσης εισβολής ανιχνεύουν απόπειρες εισβολής και ύποπτες δραστηριότητες. Όταν εντοπίζουν κάτι, συνήθως ενεργοποιούν κάποια μορφή ειδοποίησης ή ειδοποίησης. Στη συνέχεια, εναπόκειται στους διαχειριστές να λάβουν τα απαραίτητα μέτρα για να σταματήσουν ή να αποκλείσουν την απόπειρα εισβολής.

Τα συστήματα πρόληψης εισβολών (IPS) προχωρούν ένα βήμα παραπέρα και μπορούν να σταματήσουν τις εισβολές από το να συμβαίνουν εντελώς. Τα συστήματα πρόληψης εισβολής περιλαμβάνουν ένα στοιχείο ανίχνευσης — το οποίο είναι λειτουργικά ισοδύναμο με ένα σύστημα ανίχνευσης εισβολής — το οποίο θα ενεργοποιεί ορισμένες αυτόματες διορθωτικές ενέργειες κάθε φορά που εντοπίζεται απόπειρα εισβολής. Δεν απαιτείται ανθρώπινη παρέμβαση για να σταματήσει η απόπειρα εισβολής. Η πρόληψη εισβολής μπορεί επίσης να αναφέρεται σε οτιδήποτε γίνεται ή τοποθετείται ως τρόπος αποτροπής εισβολών. Για παράδειγμα, η σκλήρυνση με κωδικό πρόσβασης ή το κλείδωμα εισβολέα μπορεί να θεωρηθεί ως μέτρα πρόληψης εισβολής.

Τα καλύτερα εργαλεία ανίχνευσης εισβολής δικτύου

Αναζητήσαμε στην αγορά τα καλύτερα συστήματα ανίχνευσης εισβολής που βασίζονται σε δίκτυο. Η λίστα μας περιέχει έναν συνδυασμό πραγματικών συστημάτων ανίχνευσης εισβολής που βασίζονται σε κεντρικούς υπολογιστές και άλλου λογισμικού που διαθέτουν στοιχείο ανίχνευσης εισβολής βάσει δικτύου ή το οποίο μπορεί να χρησιμοποιηθεί για τον εντοπισμό προσπαθειών εισβολής. Κάθε ένα από τα προτεινόμενα εργαλεία μας μπορεί να σας βοηθήσει να εντοπίσετε απόπειρες εισβολής στο δίκτυό σας.

1. SolarWinds Threat Monitor – IT Ops Edition (ΔΩΡΕΑΝ επίδειξη)

Το SolarWinds είναι ένα κοινό όνομα στον τομέα των εργαλείων διαχείρισης δικτύου. Η εταιρεία υπάρχει εδώ και περίπου 20 χρόνια και μας έχει φέρει μερικά από τα καλύτερα εργαλεία διαχείρισης δικτύου και συστημάτων. Το κορυφαίο προϊόν της, το Network Performance Monitor, βαθμολογείται σταθερά μεταξύ των κορυφαίων εργαλείων παρακολούθησης εύρους ζώνης δικτύου. Η SolarWinds παράγει επίσης εξαιρετικά δωρεάν εργαλεία, καθένα από τα οποία ανταποκρίνεται σε συγκεκριμένες ανάγκες των διαχειριστών του δικτύου. Ο διακομιστής Kiwi Syslog και ο Advanced Subnet Calculator είναι δύο καλά παραδείγματα.

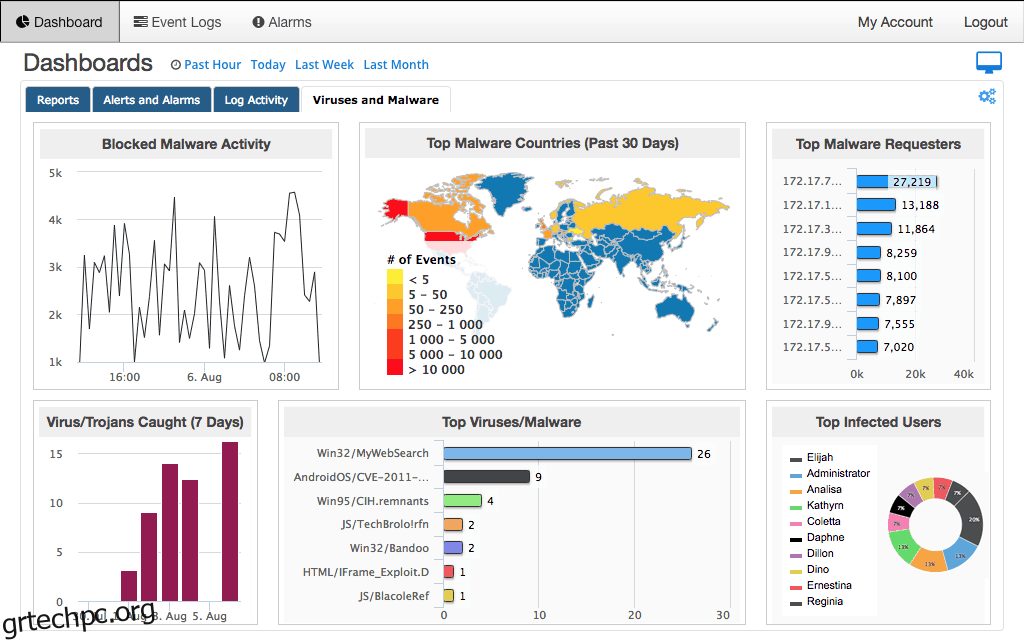

Για ανίχνευση εισβολής βάσει δικτύου, η SolarWinds προσφέρει το Threat Monitor – IT Ops Edition. Σε αντίθεση με τα περισσότερα άλλα εργαλεία SolarWinds, αυτό είναι μια υπηρεσία που βασίζεται στο cloud και όχι ένα τοπικά εγκατεστημένο λογισμικό. Απλώς εγγράφεστε σε αυτό, το ρυθμίζετε και αρχίζει να παρακολουθεί το περιβάλλον σας για απόπειρες εισβολής και μερικούς ακόμη τύπους απειλών. Το Threat Monitor – IT Ops Edition συνδυάζει πολλά εργαλεία. Διαθέτει ανίχνευση εισβολής που βασίζεται τόσο σε δίκτυο όσο και σε κεντρικό υπολογιστή, καθώς και συγκεντροποίηση και συσχέτιση αρχείων καταγραφής, καθώς και Διαχείριση πληροφοριών ασφαλείας και συμβάντων (SIEM). Είναι μια πολύ εμπεριστατωμένη σουίτα παρακολούθησης απειλών.

Το Threat Monitor – IT Ops Edition είναι πάντα ενημερωμένο, λαμβάνοντας συνεχώς ενημερωμένες πληροφορίες απειλών από πολλές πηγές, συμπεριλαμβανομένων των βάσεων δεδομένων IP και Domain Reputation. Παρακολουθεί τόσο γνωστές όσο και άγνωστες απειλές. Το εργαλείο διαθέτει αυτοματοποιημένες έξυπνες αποκρίσεις για την ταχεία αποκατάσταση περιστατικών ασφαλείας παρέχοντάς του ορισμένες λειτουργίες που μοιάζουν με την αποτροπή εισβολής.

Τα χαρακτηριστικά ειδοποίησης του προϊόντος είναι αρκετά εντυπωσιακά. Υπάρχουν συναγερμοί πολλαπλών συνθηκών, αλληλοσυσχετιζόμενοι που λειτουργούν σε συνδυασμό με τον κινητήρα Ενεργής Απόκρισης του εργαλείου και βοηθούν στον εντοπισμό και τη σύνοψη σημαντικών γεγονότων. Το σύστημα αναφοράς είναι εξίσου καλό με το προειδοποιητικό του και μπορεί να χρησιμοποιηθεί για να αποδείξει τη συμμόρφωση χρησιμοποιώντας υπάρχοντα προκατασκευασμένα πρότυπα αναφορών. Εναλλακτικά, μπορείτε να δημιουργήσετε προσαρμοσμένες αναφορές για να ταιριάζουν με ακρίβεια στις ανάγκες της επιχείρησής σας.

Οι τιμές για το SolarWinds Threat Monitor – IT Ops Edition ξεκινούν από 4 500 $ για έως και 25 κόμβους με ευρετήριο 10 ημερών. Μπορείτε να επικοινωνήσετε με τη SolarWinds για μια λεπτομερή προσφορά προσαρμοσμένη στις συγκεκριμένες ανάγκες σας. Και αν προτιμάτε να δείτε το προϊόν σε δράση, μπορείτε να ζητήσετε μια δωρεάν επίδειξη από τη SolarWinds.

2. Ροχαλίζω

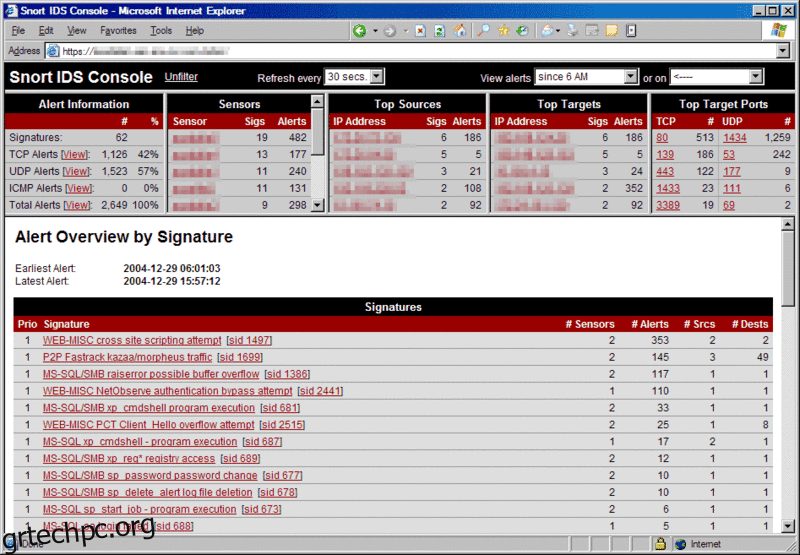

Το Snort είναι σίγουρα το πιο γνωστό NIDS ανοιχτού κώδικα. Αλλά το Snort είναι στην πραγματικότητα κάτι περισσότερο από ένα εργαλείο ανίχνευσης εισβολής. Είναι επίσης ένας ανιχνευτής πακέτων και ένας καταγραφέας πακέτων και περιλαμβάνει μερικές άλλες λειτουργίες επίσης. Προς το παρόν, θα επικεντρωθούμε στις δυνατότητες ανίχνευσης εισβολής του εργαλείου, καθώς αυτό είναι το θέμα αυτής της ανάρτησης. Η διαμόρφωση του προϊόντος θυμίζει τη διαμόρφωση ενός τείχους προστασίας. Έχει ρυθμιστεί χρησιμοποιώντας κανόνες. Μπορείτε να κάνετε λήψη βασικών κανόνων από τον ιστότοπο του Snort και να τους χρησιμοποιήσετε ως έχουν ή να τους προσαρμόσετε στις συγκεκριμένες ανάγκες σας. Μπορείτε επίσης να εγγραφείτε στους κανόνες Snort για να λαμβάνετε αυτόματα όλους τους πιο πρόσφατους κανόνες καθώς εξελίσσονται ή καθώς ανακαλύπτονται νέες απειλές.

Η ταξινόμηση είναι πολύ ενδελεχής και ακόμη και οι βασικοί κανόνες της μπορούν να ανιχνεύσουν μια μεγάλη ποικιλία συμβάντων, όπως σαρώσεις κρυφών θυρών, επιθέσεις υπερχείλισης buffer, επιθέσεις CGI, ανιχνευτές SMB και δακτυλικά αποτυπώματα λειτουργικού συστήματος. Δεν υπάρχει ουσιαστικά κανένα όριο στο τι μπορείτε να ανιχνεύσετε με αυτό το εργαλείο και αυτό που εντοπίζει εξαρτάται αποκλειστικά από το σύνολο κανόνων που εγκαθιστάτε. Όσον αφορά τις μεθόδους ανίχνευσης, ορισμένοι από τους βασικούς κανόνες του Snort βασίζονται σε υπογραφές ενώ άλλοι βασίζονται σε ανωμαλίες. Επομένως, το Snort μπορεί να σας δώσει το καλύτερο και από τους δύο κόσμους.

3. Σουρικάτα

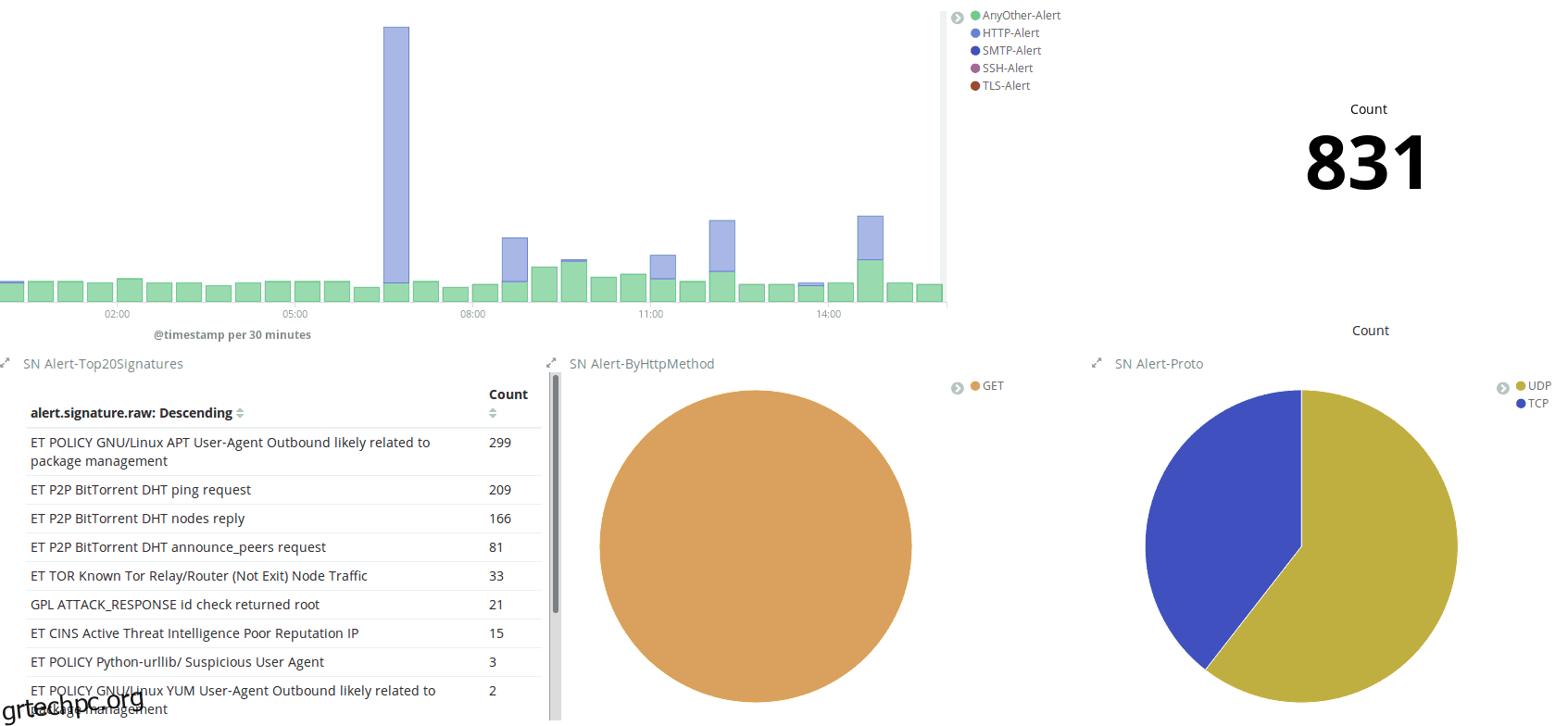

Το Suricata δεν είναι μόνο ένα σύστημα ανίχνευσης εισβολής. Διαθέτει επίσης ορισμένες λειτουργίες πρόληψης εισβολής. Μάλιστα, διαφημίζεται ως ένα πλήρες οικοσύστημα παρακολούθησης της ασφάλειας δικτύου. Ένα από τα καλύτερα πλεονεκτήματα του εργαλείου είναι ο τρόπος με τον οποίο λειτουργεί μέχρι το επίπεδο εφαρμογής. Αυτό το καθιστά ένα υβριδικό σύστημα που βασίζεται σε δίκτυο και κεντρικό υπολογιστή, το οποίο επιτρέπει στο εργαλείο να εντοπίζει απειλές που πιθανότατα θα περνούσαν απαρατήρητες από άλλα εργαλεία.

Το Suricata είναι ένα πραγματικό Σύστημα ανίχνευσης εισβολής που βασίζεται σε δίκτυο και δεν λειτουργεί μόνο στο επίπεδο εφαρμογής. Θα παρακολουθεί πρωτόκολλα δικτύωσης χαμηλότερου επιπέδου όπως TLS, ICMP, TCP και UDP. Το εργαλείο κατανοεί επίσης και αποκωδικοποιεί πρωτόκολλα υψηλότερου επιπέδου όπως HTTP, FTP ή SMB και μπορεί να εντοπίσει απόπειρες εισβολής που κρύβονται σε κατά τα άλλα κανονικά αιτήματα. Το εργαλείο διαθέτει επίσης δυνατότητες εξαγωγής αρχείων που επιτρέπουν στους διαχειριστές να εξετάσουν οποιοδήποτε ύποπτο αρχείο.

Η αρχιτεκτονική εφαρμογών της Suricata είναι αρκετά πρωτοποριακή. Το εργαλείο θα κατανείμει το φόρτο εργασίας του σε πολλούς πυρήνες επεξεργαστή και νήματα για την καλύτερη απόδοση. Εάν χρειαστεί, μπορεί ακόμη και να μεταφορτώσει μέρος της επεξεργασίας του στην κάρτα γραφικών. Αυτό είναι ένα εξαιρετικό χαρακτηριστικό όταν χρησιμοποιείτε το εργαλείο σε διακομιστές, καθώς η κάρτα γραφικών τους συνήθως δεν χρησιμοποιείται ελάχιστα.

4. Bro Network Security Monitor

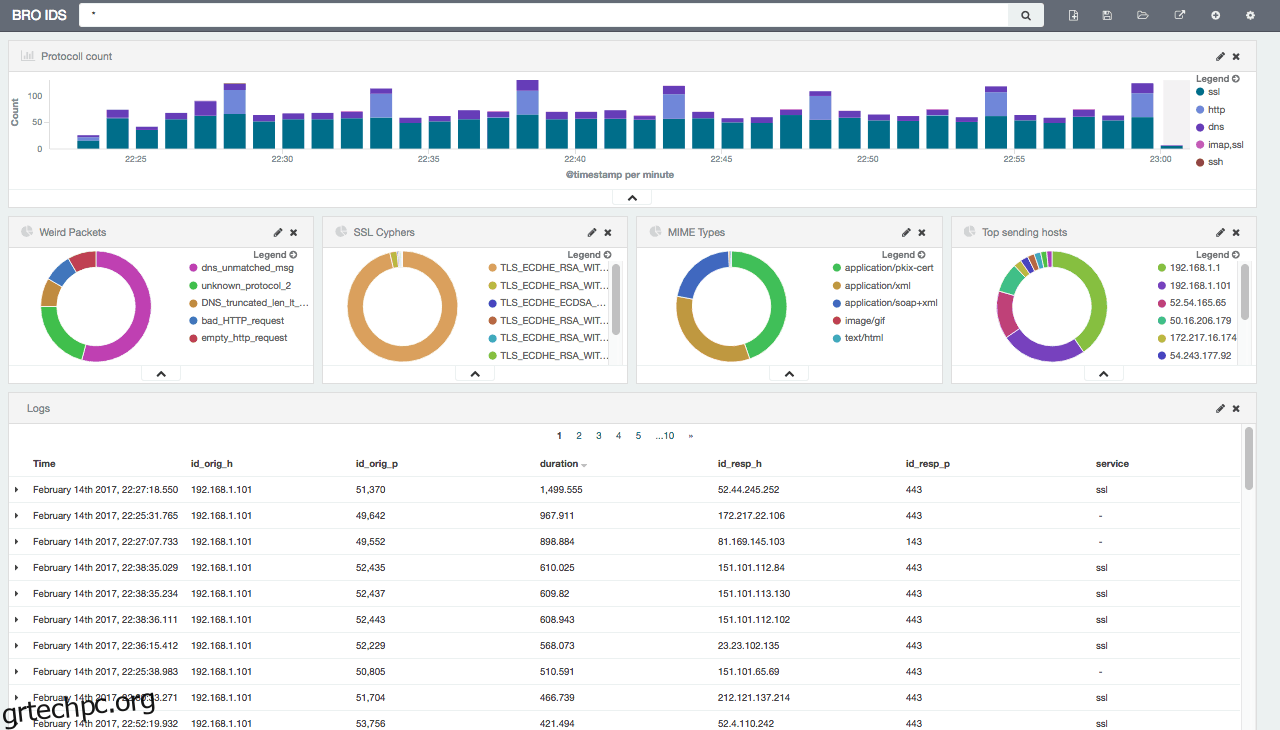

Το Bro Network Security Monitor, ένα άλλο δωρεάν σύστημα ανίχνευσης εισβολών στο δίκτυο. Το εργαλείο λειτουργεί σε δύο φάσεις: καταγραφή κυκλοφορίας και ανάλυση κυκλοφορίας. Ακριβώς όπως το Suricata, το Bro Network Security Monitor λειτουργεί σε πολλαπλά επίπεδα πάνω στο επίπεδο εφαρμογής. Αυτό επιτρέπει την καλύτερη ανίχνευση προσπαθειών διάσπασης εισβολής. Η ενότητα ανάλυσης του Bro Network Security Monitor αποτελείται από δύο στοιχεία. Το πρώτο στοιχείο ονομάζεται μηχανισμός συμβάντων και παρακολουθεί συμβάντα ενεργοποίησης, όπως συνδέσεις δικτύου TCP ή αιτήματα HTTP. Στη συνέχεια, τα συμβάντα αναλύονται από σενάρια πολιτικής, το δεύτερο στοιχείο, τα οποία αποφασίζουν εάν θα ενεργοποιηθεί ή όχι ένας συναγερμός και/ή θα ξεκινήσει μια ενέργεια. Η δυνατότητα εκκίνησης μιας ενέργειας δίνει στο Bro Network Security Monitor κάποια λειτουργικότητα παρόμοια με το IPS.

Το Bro Network Security Monitor θα σας επιτρέψει να παρακολουθείτε τη δραστηριότητα HTTP, DNS και FTP και θα παρακολουθεί επίσης την κυκλοφορία SNMP. Αυτό είναι καλό γιατί το SNMP χρησιμοποιείται συχνά για παρακολούθηση δικτύου, αλλά δεν είναι ασφαλές πρωτόκολλο. Και δεδομένου ότι μπορεί επίσης να χρησιμοποιηθεί για την τροποποίηση διαμορφώσεων, θα μπορούσε να γίνει αντικείμενο εκμετάλλευσης από κακόβουλους χρήστες. Το εργαλείο θα σας επιτρέψει επίσης να παρακολουθήσετε τις αλλαγές διαμόρφωσης της συσκευής και τις παγίδες SNMP. Μπορεί να εγκατασταθεί σε Unix, Linux και OS X, αλλά δεν είναι διαθέσιμο για Windows, που είναι ίσως το κύριο μειονέκτημά του.

5. Κρεμμύδι ασφαλείας

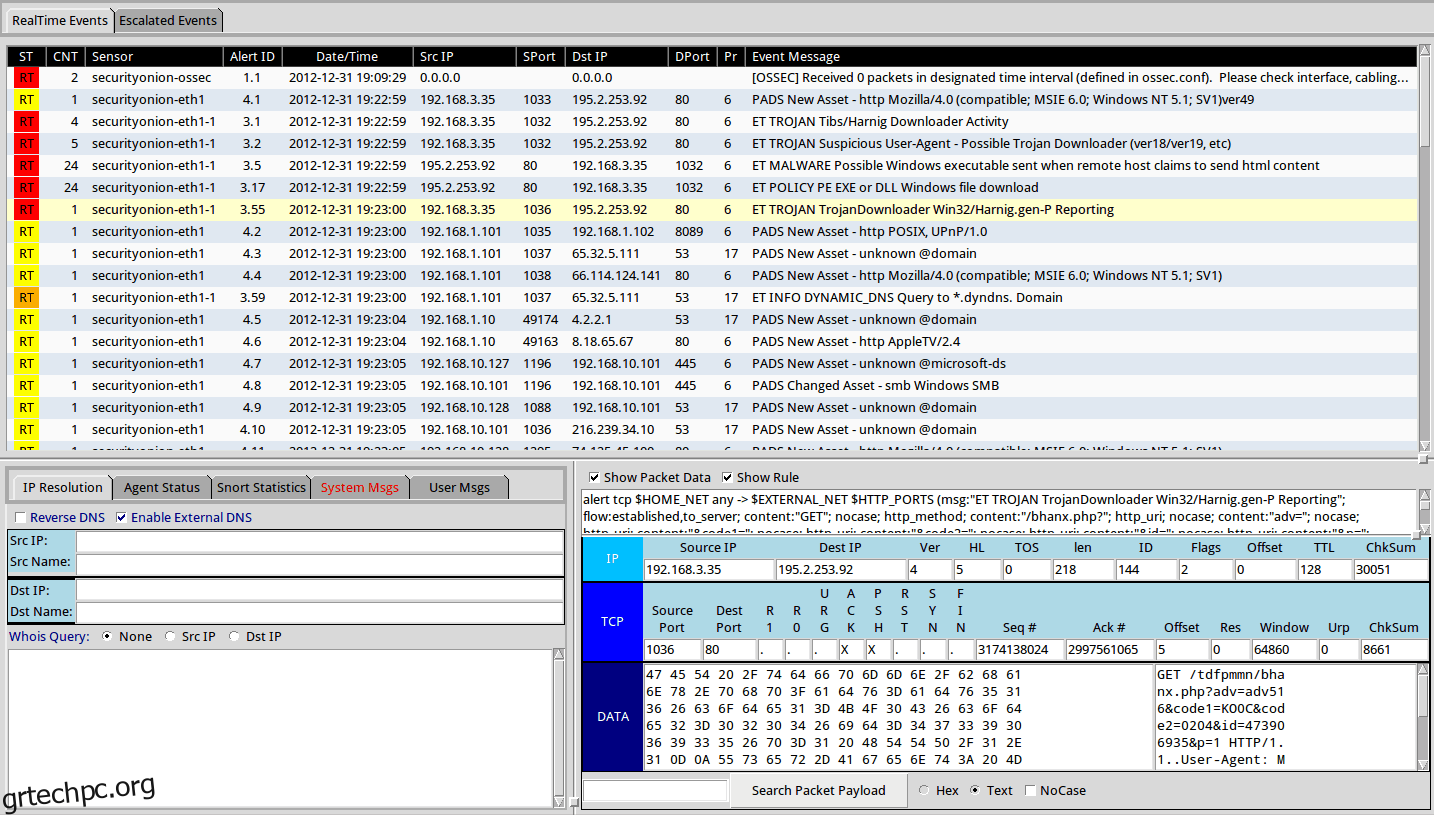

Είναι δύσκολο να ορίσουμε τι είναι το Security Onion. Δεν είναι απλώς ένα σύστημα ανίχνευσης ή πρόληψης εισβολών. Είναι, στην πραγματικότητα, μια πλήρης διανομή Linux με έμφαση στην ανίχνευση εισβολών, την παρακολούθηση της ασφάλειας της επιχείρησης και τη διαχείριση αρχείων καταγραφής. Ως εκ τούτου, μπορεί να εξοικονομήσει πολύ χρόνο στους διαχειριστές. Περιλαμβάνει πολλά εργαλεία, μερικά από τα οποία μόλις εξετάσαμε. Το Security Onion περιλαμβάνει τα Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner και άλλα. Για να γίνει πιο εύκολη η ρύθμιση, η διανομή συνοδεύεται από έναν εύχρηστο οδηγό εγκατάστασης, ο οποίος σας επιτρέπει να προστατεύσετε τον οργανισμό σας μέσα σε λίγα λεπτά. Αν έπρεπε να περιγράψουμε το Security Onion με μια φράση, θα λέγαμε ότι είναι το ελβετικό μαχαίρι της εταιρικής ασφάλειας πληροφορικής.

Ένα από τα πιο ενδιαφέροντα πράγματα σχετικά με αυτό το εργαλείο είναι ότι έχετε τα πάντα σε μια απλή εγκατάσταση. Για τον εντοπισμό εισβολής, το εργαλείο σάς παρέχει εργαλεία ανίχνευσης εισβολής που βασίζονται σε δίκτυο και σε κεντρικό υπολογιστή. Το πακέτο συνδυάζει επίσης εργαλεία που χρησιμοποιούν προσέγγιση που βασίζεται στην υπογραφή και εργαλεία που βασίζονται σε ανωμαλίες. Επιπλέον, θα βρείτε έναν συνδυασμό εργαλείων που βασίζονται σε κείμενο και GUI. Υπάρχει πραγματικά ένας εξαιρετικός συνδυασμός εργαλείων ασφαλείας. Υπάρχει ένα βασικό μειονέκτημα στο Security Onion. Με τόσα πολλά εργαλεία που περιλαμβάνονται, η διαμόρφωση όλων μπορεί να αποδειχθεί σημαντική εργασία. Ωστόσο, δεν χρειάζεται να χρησιμοποιήσετε-και να διαμορφώσετε-όλα τα εργαλεία. Είστε ελεύθεροι να επιλέξετε μόνο αυτά που θέλετε να χρησιμοποιήσετε. Ακόμα κι αν χρησιμοποιείτε μόνο μερικά από τα εργαλεία που περιλαμβάνονται, πιθανότατα θα ήταν μια πιο γρήγορη επιλογή από την εγκατάσταση τους ξεχωριστά.