[*]

[*]Η απαρίθμηση είναι μια από τις βασικές φάσεις στη δοκιμή διείσδυσης (pentesting) ενός δικτύου. Ας δούμε πώς να το εκτελέσετε χρησιμοποιώντας το GoScan.

[*]Πολλοί σαρωτές δικτύου όπως το Nmap, το zmap απαιτούν προσπάθεια και πολύ χρόνο για να σαρωθούν ανάλογα με το μέγεθος του δικτύου, και ενώ υπάρχει καμπύλη εκμάθησης, είναι βολικοί.

[*]Ωστόσο, το GoScan, ένας διαδραστικός σαρωτής δικτύου, αυτοματοποιεί τις εργασίες και απαριθμεί γρήγορα τα δίκτυα και τις υπηρεσίες.

Πίνακας περιεχομένων

Τι είναι το GoScan;

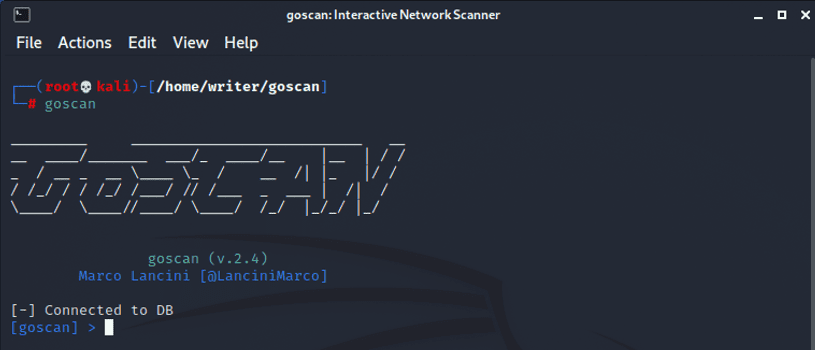

[*]GoScan είναι ένας σαρωτής δικτύου με διαδραστική διεπαφή που αυτοματοποιεί ορισμένες λειτουργίες απαρίθμησης Nmap. Διαθέτει έξυπνη αυτόματη συμπλήρωση καρτελών και βάση δεδομένων SQLite στο πίσω μέρος για να διατηρεί σταθερές τις συνδέσεις και τα δεδομένα ακόμα και σε αναξιόπιστες συνθήκες.

[*]

[*]Δεν είναι το ίδιο με διαφορετικούς σαρωτές κοινότητας. Είναι πολύ μεγαλύτερο από ένα πλαίσιο κατασκευασμένο στην κορυφή διαφορετικού εξοπλισμού για την αφαίρεση και την αυτοματοποίηση πολλών εργασιών. Το GoScan χρησιμοποιεί κυρίως τις δυνατότητες σάρωσης θυρών και απαρίθμησης υπηρεσιών του Nmap, χρησιμοποιώντας άλλους σαρωτές θυρών, όπως ο σαρωτής Nikto.

[*]Το GoScan μπορεί να εκτελέσει όλα τα κύρια βήματα της δικτυακής σάρωσης:

- Ανακάλυψη κεντρικού υπολογιστή (ARP + σάρωση ping)

- απαρίθμηση DNS

- Αριθμός υπηρεσίας

- Σάρωση θύρας

- Απαρίθμηση τομέα

Εγκατάσταση εργαλείου

Δημιουργία από την πηγή

[*]Κλωνοποιήστε το repo:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Μεταβείτε στον κατάλογο GoScan και δημιουργήστε:

$ cd goscan/goscan $ make setup $ make build

[*]Εκτελέστε την ακόλουθη εντολή για να δημιουργήσετε ένα δυαδικό αρχείο πολλαπλών πλατφορμών:

$ make cross

Εγκαταστήστε το Via Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Δυαδική εγκατάσταση

[*]Αυτή είναι η μέθοδος εγκατάστασης που συνιστάται. Λήψη δυαδικού:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Εργασία με GoScan

Ping Sweep

[*]Το GoScan είναι απλό στη χρήση γιατί έχει αυτόματες προτάσεις εντολών και συμπλήρωση καρτελών. Ξεκινήστε να εισάγετε μια εντολή και θα εμφανιστεί μια πρόταση με περιγραφή.

[*]

[*]Θα ξεκινήσουμε με τη φόρτωση ενός στόχου. Μπορούμε να φορτώσουμε πολλές διευθύνσεις IP ή, στην περίπτωσή μας, τη μοναδική διεύθυνση IP του μηχανήματος-στόχου μας:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

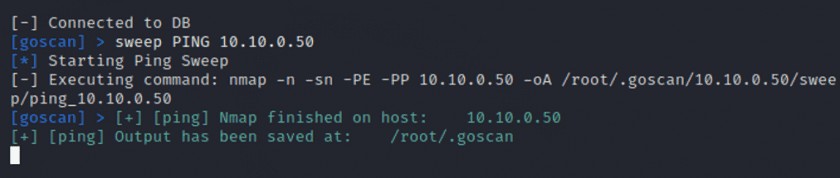

[*]Στη συνέχεια, ας εκτελέσουμε ένα ping sweep:

[*]

[*]Το GoScan δημιουργεί πρώτα έναν κατάλογο στον οποίο θα αποθηκευτούν τα αποτελέσματα. Ο κατάλογος μπορεί να ρυθμιστεί σε διαφορετική θέση, αν και η προεπιλογή είναι καλή. Μετά από αυτό, μπορούμε να δούμε την εντολή Nmap που χρησιμοποιεί και εκτελεί και τον χρόνο που χρειάζεται για να την ολοκληρώσουμε. Μπορούμε να δούμε την έξοδο σε μερικές διαφορετικές μορφές, αν περιηγηθούμε στον πρόσφατα σχηματισμένο κατάλογο όπου αποθηκεύονται τα αποτελέσματα.

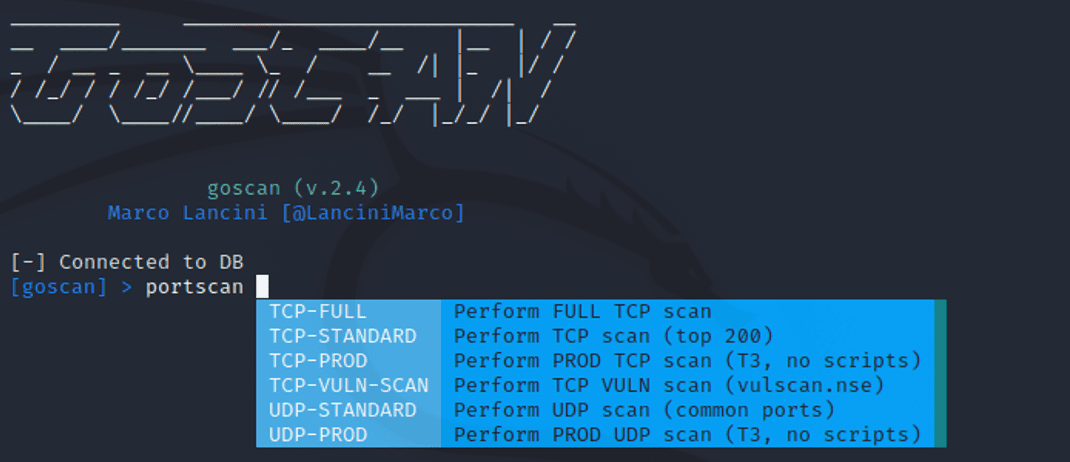

Σάρωση θύρας

[*]Οι δυνατότητες σάρωσης θυρών του GoScan είναι πιθανώς το πιο ισχυρό χαρακτηριστικό του. Όταν πληκτρολογούμε portscan, μπορούμε να δούμε τους διάφορους τύπους σαρώσεων που μπορεί να εκτελέσει:

[*]

[*]Οποιεσδήποτε πληροφορίες είναι αποθηκευμένες επί του παρόντος από το εργαλείο GoScan μπορούν να εμφανιστούν χρησιμοποιώντας την εντολή show. Μπορούμε να δούμε στόχους:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

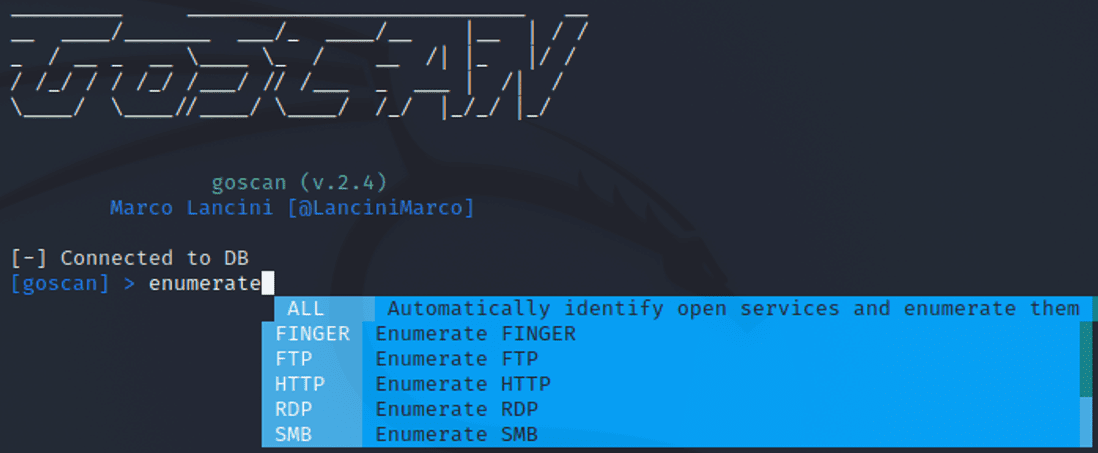

Απαριθμήστε Υπηρεσίες

[*]Το GoScan μας επιτρέπει επίσης να απαριθμήσουμε τις υπηρεσίες που εκτελούνται στον στόχο, εκτός από τη σάρωση θυρών. Μπορούμε να δούμε τις διαθέσιμες μονάδες πληκτρολογώντας enumerate, συμπεριλαμβανομένων των FINGER, FTP, HTTP, RDP και SMB.

[*]

[*]Κάθε υπηρεσία περιλαμβάνει επίσης μερικές εναλλακτικές λύσεις, όπως το DRY, το οποίο εκτελεί ξηρό τρέξιμο. ΕΥΓΕΝΙΚΟΣ, που τρέχει αλλά αποφεύγει την ωμή επιβολή. και BRUTEFORCE, που τρέχει αλλά αποφεύγει το brute-forcing.

Ειδικές σαρώσεις

[*]Υπάρχουν μερικές συγκεκριμένες σαρώσεις στο GoScan που μπορούν να είναι χρήσιμες για αναγνώριση. Για να δείτε τις διαθέσιμες επιλογές, πληκτρολογήστε special στο μήνυμα:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]Η λειτουργία EyeWitness, η οποία λαμβάνει στιγμιότυπα οθόνης ιστοσελίδων και διακομιστών VNC, περιλαμβάνεται στη σάρωση αυτόπτων μαρτύρων. Ο μόνος περιορισμός είναι ότι το EyeWitness πρέπει να εγκατασταθεί στο PATH του συστήματος για να λειτουργήσει. Η σάρωση τομέα μπορεί επίσης να χρησιμοποιηθεί για την απαρίθμηση πληροφοριών τομέα, όπως χρήστες, κεντρικοί υπολογιστές και διακομιστές.

Τελική Σημείωση ✍

[*]Ενώ το εργαλείο GoScan είναι πολύ χρήσιμο για γρήγορη ανακάλυψη δικτύων και υπηρεσιών, μπορεί να βελτιωθεί σε ορισμένους τομείς. Πρώτον, εντός του πλαισίου, θα μπορούσαν να υπάρχουν περισσότερες ενότητες απαρίθμησης υπηρεσιών όπως το SNMP και το SMTP. Αλλά συνολικά, το GoScan είναι ένα φανταστικό εργαλείο που απλοποιεί ορισμένες εργασίες απαρίθμησης Nmap.