Πίνακας περιεχομένων

Γρήγοροι Σύνδεσμοι

Βασικά Takeaways

- Τα κλειδιά κρυπτογράφησης του BitLocker μπορούν να κλαπούν με ένα Raspberry Pi Pico, αλλά το exploit λειτουργεί μόνο με εξωτερικά TPM που χρησιμοποιούν το δίαυλο LPC.

- Το πιο σύγχρονο υλικό ενσωματώνει το TPM, καθιστώντας πιο δύσκολη την εξαγωγή κλειδιών BitLocker. Οι επεξεργαστές AMD και Intel είναι πιθανώς ασφαλείς.

- Παρά την εκμετάλλευση, η κρυπτογράφηση AES-128 ή AES-256 του BitLocker εξακολουθεί να είναι ασφαλής, επομένως δεν χρειάζεται να την εγκαταλείψετε.

Το BitLocker της Microsoft είναι ένα από τα πιο δημοφιλή εργαλεία κρυπτογράφησης πλήρους δίσκου και είναι ενσωματωμένο στα Windows 10 και 11 Pro παρέχοντας μια εύκολη επιλογή κρυπτογράφησης για εκατομμύρια χρήστες των Windows παγκοσμίως. Ωστόσο, η φήμη του BitLocker ως κορυφαίου εργαλείου κρυπτογράφησης θα μπορούσε να απειληθεί αφού ένας YouTuber έκλεψε με επιτυχία κλειδιά κρυπτογράφησης και αποκρυπτογράφηση ιδιωτικών δεδομένων σε μόλις 43 δευτερόλεπτα—χρησιμοποιώντας ένα Raspberry Pi Pico που κοστίζει $6.

Πώς χάλασε η κρυπτογράφηση του BitLocker;

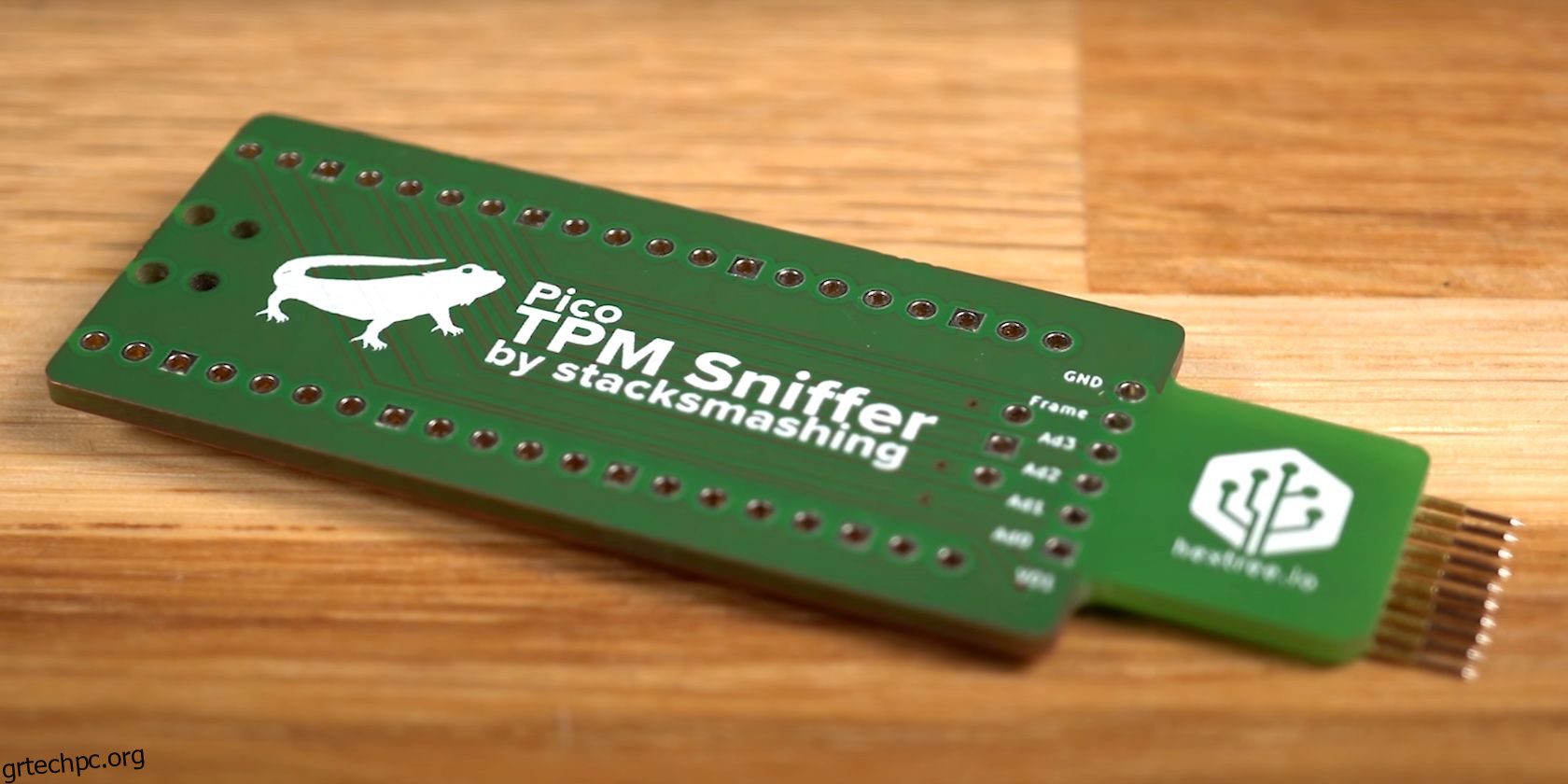

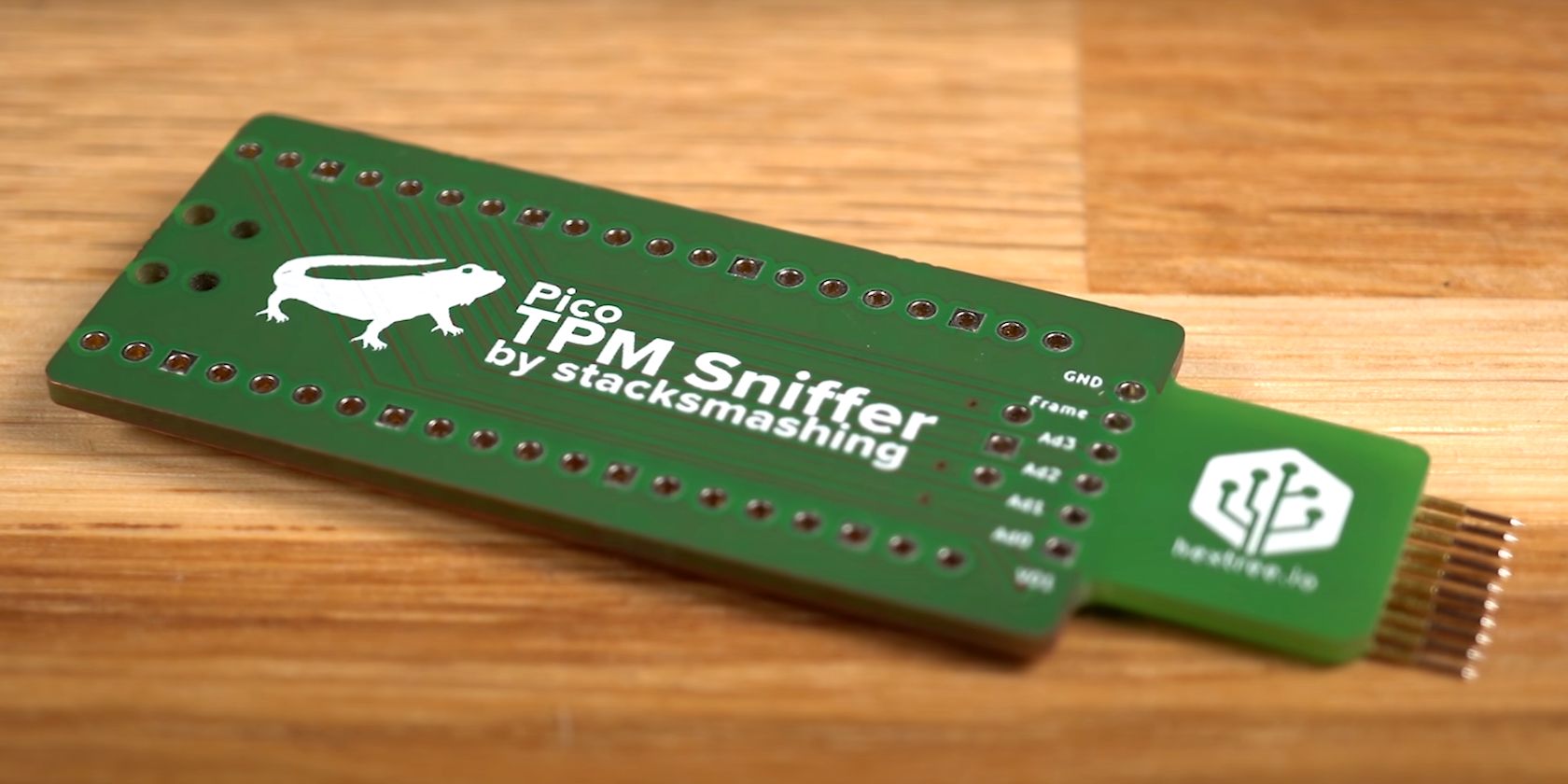

Η κρυπτογράφηση του BitLocker έσπασε από τον YouTuber Stacksmashing, ο οποίος δημοσίευσε ένα βίντεο που περιγράφει λεπτομερώς πώς υποκλοπούσε δεδομένα BitLocker, εξήγαγε κλειδιά αποκρυπτογράφησης και εκμεταλλεύτηκε επιτυχώς τη διαδικασία κρυπτογράφησης BitLocker.

Η εκμετάλλευση του Stacksmashing περιλαμβάνει την εξωτερική μονάδα Trusted Platform Module (TPM)—το ίδιο τσιπ TPM που σταματά τις αναβαθμίσεις των Windows 11—που βρίσκεται σε ορισμένους φορητούς υπολογιστές και υπολογιστές. Ενώ πολλές μητρικές ενσωματώνουν το τσιπ TPM και οι σύγχρονοι CPU ενσωματώνουν το TPM στο σχεδιασμό τους, άλλα μηχανήματα εξακολουθούν να χρησιμοποιούν εξωτερικό TPM.

Τώρα, εδώ είναι το ζήτημα και η εκμετάλλευση που ανακάλυψε το Stacksmashing. Τα εξωτερικά TPM επικοινωνούν με την CPU χρησιμοποιώντας αυτό που είναι γνωστό ως δίαυλος LPC (Low Pin Count), που είναι ένας τρόπος για συσκευές χαμηλού εύρους ζώνης να διατηρούν την επικοινωνία με άλλο υλικό χωρίς να δημιουργούν επιβάρυνση απόδοσης.

Ωστόσο, το Stacksmashing διαπίστωσε ότι ενώ τα δεδομένα στο TPM είναι ασφαλή, κατά τη διαδικασία εκκίνησης, τα κανάλια επικοινωνίας (ο δίαυλος LPC) μεταξύ του TPM και της CPU είναι εντελώς μη κρυπτογραφημένα. Με τα κατάλληλα εργαλεία, ένας εισβολέας μπορεί να υποκλέψει δεδομένα που αποστέλλονται μεταξύ του TPM και της CPU που περιέχουν μη ασφαλή κλειδιά κρυπτογράφησης.

Εργαλεία όπως το Raspberry Pi Pico, ο υπολογιστής μονής πλακέτας 6 $ λεπτών που έχει πολλές χρήσεις. Σε αυτήν την περίπτωση, το Stacksmashing συνέδεσε ένα Raspberry Pi Pico σε αχρησιμοποίητες υποδοχές σε δοκιμαστικό φορητό υπολογιστή και κατάφερε να διαβάσει τα δυαδικά δεδομένα καθώς το μηχάνημα εκκινούσε. Τα δεδομένα που προέκυψαν περιείχαν το Κύριο Κλειδί τόμου που ήταν αποθηκευμένο στο TPM, το οποίο μπορούσε στη συνέχεια να χρησιμοποιήσει για την αποκρυπτογράφηση άλλων δεδομένων.

Είναι καιρός να εγκαταλείψετε το BitLocker;

Με ενδιαφέρο, Η Microsoft ήταν ήδη ενήμερη της πιθανότητας αυτής της επίθεσης. Ωστόσο, αυτή είναι η πρώτη φορά που εμφανίζεται μια πρακτική επίθεση σε μεγάλο βαθμό, που δείχνει πόσο γρήγορα μπορούν να κλαπούν τα κλειδιά κρυπτογράφησης BitLocker.

Εγείρει το ζωτικό ερώτημα εάν θα πρέπει να εξετάσετε το ενδεχόμενο μετάβασης σε μια εναλλακτική λύση BitLocker, όπως το δωρεάν και ανοιχτού κώδικα VeraCrypt. Τα καλά νέα είναι ότι δεν χρειάζεται να πηδήξεις το πλοίο για μερικούς λόγους.

Πρώτον, το exploit λειτουργεί μόνο με εξωτερικά TPM που ζητούν δεδομένα από τη λειτουργική μονάδα χρησιμοποιώντας το δίαυλο LPC. Το πιο σύγχρονο υλικό ενσωματώνει το TPM. Ενώ ένα TPM που βασίζεται σε μητρική πλακέτα θα μπορούσε θεωρητικά να αξιοποιηθεί, θα απαιτούσε περισσότερο χρόνο, προσπάθεια και μια εκτεταμένη περίοδο με τη συσκευή-στόχο. Η εξαγωγή δεδομένων BitLocker Volume Master Key από ένα TPM γίνεται ακόμη πιο δύσκολη εάν η μονάδα είναι ενσωματωμένη στη CPU.

Οι CPU της AMD έχουν ενσωματώσει το TPM 2.0 από το 2016 (με την κυκλοφορία του AM4, γνωστό ως fTPM), ενώ οι επεξεργαστές Intel ενσωμάτωσαν το TPM 2.0 με την κυκλοφορία των CPU της 8ης γενιάς Coffee Lake το 2017 (γνωστά ως PTT). Αρκεί να πούμε ότι εάν χρησιμοποιείτε μηχάνημα με κατασκευαστή CPU AMD ή Intel μετά από αυτές τις ημερομηνίες, πιθανότατα είστε ασφαλείς.

Αξίζει επίσης να σημειωθεί ότι παρά αυτή την εκμετάλλευση, το BitLocker παραμένει ασφαλές και η πραγματική κρυπτογράφηση που το στηρίζει, AES-128 ή AES-256, εξακολουθεί να είναι ασφαλής.