Οι επιθέσεις κλιμάκωσης προνομίων συμβαίνουν όταν κακοί ηθοποιοί εκμεταλλεύονται εσφαλμένες διαμορφώσεις, σφάλματα, αδύναμους κωδικούς πρόσβασης και άλλες ευπάθειες που τους επιτρέπουν να έχουν πρόσβαση σε προστατευμένα στοιχεία.

Μια τυπική εκμετάλλευση μπορεί να ξεκινήσει με τον εισβολέα να αποκτήσει πρώτα πρόσβαση σε έναν λογαριασμό προνομίων χαμηλού επιπέδου. Μόλις συνδεθούν, οι εισβολείς θα μελετήσουν το σύστημα για να εντοπίσουν άλλες ευπάθειες που μπορούν να εκμεταλλευτούν περαιτέρω. Στη συνέχεια χρησιμοποιούν τα προνόμια για να πλαστοπροσωπήσουν τους πραγματικούς χρήστες, να αποκτήσουν πρόσβαση σε πόρους-στόχους και να εκτελέσουν διάφορες εργασίες χωρίς να ανιχνευθούν.

Οι επιθέσεις κλιμάκωσης προνομίων είναι είτε κάθετες είτε οριζόντιες.

Σε έναν κατακόρυφο τύπο, ο εισβολέας αποκτά πρόσβαση σε έναν λογαριασμό και στη συνέχεια εκτελεί εργασίες ως χρήστης. Για τον οριζόντιο τύπο, ο εισβολέας θα αποκτήσει πρώτα πρόσβαση σε έναν ή περισσότερους λογαριασμούς με περιορισμένα προνόμια και, στη συνέχεια, θα θέσει σε κίνδυνο το σύστημα για να αποκτήσει περισσότερα δικαιώματα για την εκτέλεση διαχειριστικών ρόλων.

Τέτοια δικαιώματα επιτρέπουν στους εισβολείς να εκτελούν διοικητικές εργασίες, να αναπτύξουν κακόβουλο λογισμικό ή να κάνουν άλλες ανεπιθύμητες δραστηριότητες. Για παράδειγμα, μπορούν να διαταράξουν τις λειτουργίες, να τροποποιήσουν τις ρυθμίσεις ασφαλείας, να κλέψουν δεδομένα ή να υπονομεύσουν τα συστήματα έτσι ώστε να αφήσουν ανοιχτές κερκόπορτες για εκμετάλλευση στο μέλλον.

Γενικά, όπως και οι επιθέσεις στον κυβερνοχώρο, η κλιμάκωση των προνομίων εκμεταλλεύεται τα τρωτά σημεία του συστήματος και της διαδικασίας στα δίκτυα, τις υπηρεσίες και τις εφαρμογές. Ως εκ τούτου, είναι δυνατό να αποτραπούν με την ανάπτυξη ενός συνδυασμού καλών πρακτικών και εργαλείων ασφαλείας. Ένας οργανισμός θα πρέπει ιδανικά να αναπτύσσει λύσεις που μπορούν να σαρώσουν, να ανιχνεύσουν και να αποτρέψουν ένα ευρύ φάσμα πιθανών και υπαρχόντων τρωτών σημείων και απειλών ασφαλείας.

Πίνακας περιεχομένων

Βέλτιστες πρακτικές για την αποτροπή επιθέσεων κλιμάκωσης προνομίων

Οι οργανισμοί πρέπει να προστατεύουν όλα τα κρίσιμα συστήματα και τα δεδομένα τους, καθώς και άλλους τομείς που μπορεί να φαίνονται μη ελκυστικοί για τους εισβολείς. Το μόνο που απαιτεί ένας εισβολέας είναι να διεισδύσει σε ένα σύστημα. Μόλις μπουν μέσα, μπορούν να αναζητήσουν ευπάθειες που εκμεταλλεύονται περαιτέρω για να αποκτήσουν πρόσθετα δικαιώματα. Εκτός από την προστασία των περιουσιακών στοιχείων από εξωτερικές απειλές, είναι εξίσου σημαντικό να ληφθούν αρκετά μέτρα για την πρόληψη εσωτερικών επιθέσεων.

Αν και τα πραγματικά μέτρα μπορεί να διαφέρουν ανάλογα με τα συστήματα, τα δίκτυα, το περιβάλλον και άλλους παράγοντες, παρακάτω είναι μερικές τεχνικές που μπορούν να χρησιμοποιήσουν οι οργανισμοί για την ασφάλεια της υποδομής τους.

Προστατέψτε και σαρώστε το δίκτυο, τα συστήματα και τις εφαρμογές σας

Εκτός από την ανάπτυξη μιας λύσης ασφάλειας σε πραγματικό χρόνο, είναι απαραίτητο να σαρώνετε τακτικά όλα τα στοιχεία της υποδομής πληροφορικής για τρωτά σημεία που θα μπορούσαν να επιτρέψουν τη διείσδυση νέων απειλών. Για αυτό, μπορείτε να χρησιμοποιήσετε έναν αποτελεσματικό σαρωτή ευπάθειας για να βρείτε μη επιδιορθωμένα και ανασφαλή λειτουργικά συστήματα και εφαρμογές, εσφαλμένες διαμορφώσεις, αδύναμους κωδικούς πρόσβασης και άλλα ελαττώματα που μπορούν να εκμεταλλευτούν οι εισβολείς.

Ενώ μπορείτε να χρησιμοποιήσετε διάφορους σαρωτές ευπάθειας για να εντοπίσετε αδυναμίες σε ξεπερασμένο λογισμικό, είναι συνήθως δύσκολο ή μη πρακτικό να ενημερώσετε ή να επιδιορθώσετε όλα τα συστήματα. Ειδικότερα, αυτό είναι μια πρόκληση όταν ασχολούμαστε με παλαιού τύπου εξαρτήματα ή συστήματα παραγωγής μεγάλης κλίμακας.

Σε τέτοιες περιπτώσεις, μπορείτε να αναπτύξετε πρόσθετα επίπεδα ασφαλείας, όπως τείχη προστασίας εφαρμογών web (WAF) που εντοπίζουν και σταματούν κακόβουλη κυκλοφορία σε επίπεδο δικτύου. Συνήθως, το WAF προστατεύει το υποκείμενο σύστημα ακόμα και όταν δεν είναι επιδιορθωμένο ή ξεπερασμένο.

Σωστή διαχείριση λογαριασμού προνομίων

Είναι σημαντικό να διαχειρίζεστε τους προνομιούχους λογαριασμούς και να διασφαλίζετε ότι είναι όλοι ασφαλείς, χρησιμοποιούνται σύμφωνα με τις βέλτιστες πρακτικές και ότι δεν είναι εκτεθειμένοι. Οι ομάδες ασφαλείας πρέπει να έχουν ένα απόθεμα όλων των λογαριασμών, πού υπάρχουν και για ποιο σκοπό χρησιμοποιούνται.

Άλλα μέτρα περιλαμβάνουν

- Ελαχιστοποίηση του αριθμού και του εύρους των προνομιακών λογαριασμών, παρακολούθηση και τήρηση αρχείου καταγραφής των δραστηριοτήτων τους.

- Ανάλυση κάθε προνομιούχου χρήστη ή λογαριασμού για τον εντοπισμό και την αντιμετώπιση τυχόν κινδύνων, πιθανών απειλών, πηγών και προθέσεων του εισβολέα

- Μεγάλοι τρόποι επίθεσης και μέτρα πρόληψης

- Ακολουθήστε την αρχή των ελάχιστων προνομίων

- Αποτρέψτε τους διαχειριστές από την κοινή χρήση λογαριασμών και διαπιστευτηρίων.

Παρακολούθηση της συμπεριφοράς των χρηστών

Η ανάλυση της συμπεριφοράς των χρηστών μπορεί να ανακαλύψει εάν υπάρχουν παραβιασμένες ταυτότητες. Συνήθως, οι εισβολείς θα στοχεύουν τις ταυτότητες των χρηστών που παρέχουν πρόσβαση στα συστήματα του οργανισμού. Εάν καταφέρουν να αποκτήσουν τα διαπιστευτήρια, θα συνδεθούν στο δίκτυο και ενδέχεται να μην εντοπιστούν για κάποιο χρονικό διάστημα.

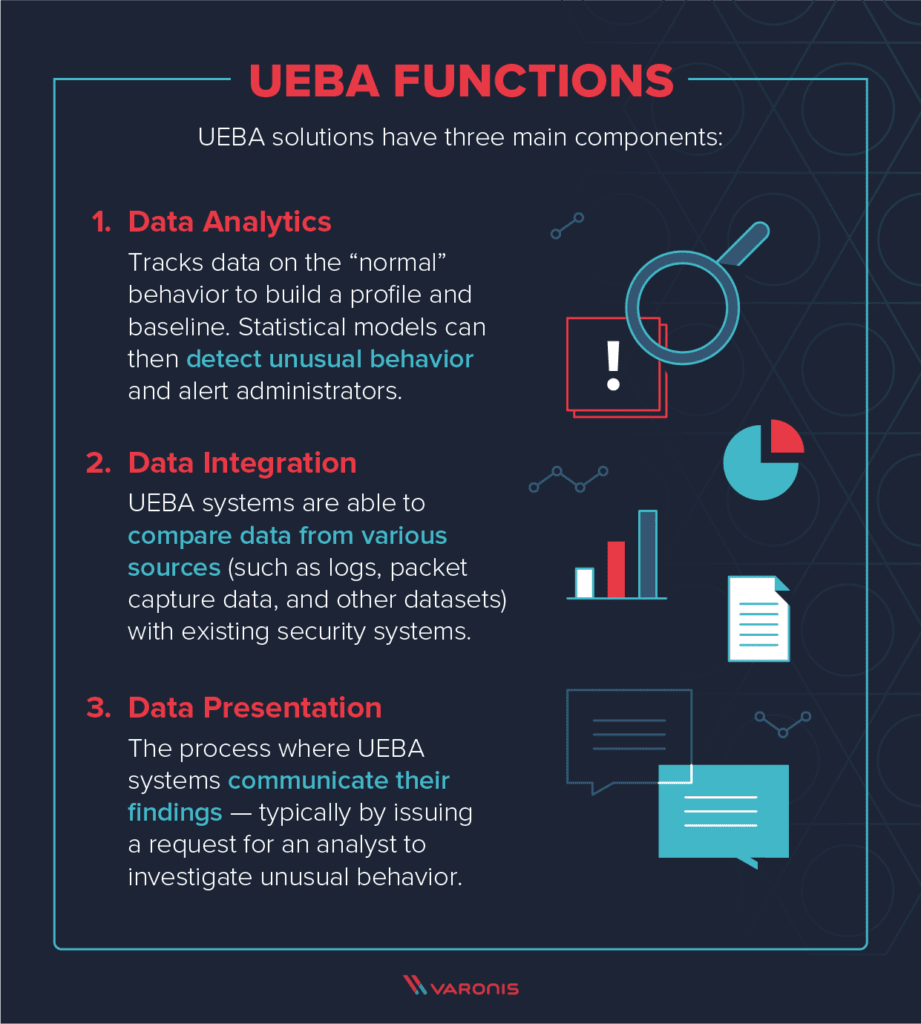

Δεδομένου ότι είναι δύσκολο να παρακολουθείτε με μη αυτόματο τρόπο τη συμπεριφορά κάθε χρήστη, η καλύτερη προσέγγιση είναι η ανάπτυξη μιας λύσης Αναλύσεων Συμπεριφοράς Χρηστών και Οντοτήτων (UEBA). Ένα τέτοιο εργαλείο παρακολουθεί συνεχώς τη δραστηριότητα των χρηστών με την πάροδο του χρόνου. Στη συνέχεια δημιουργεί μια νόμιμη γραμμή βάσης συμπεριφοράς την οποία χρησιμοποιεί για να ανακαλύψει ασυνήθιστες δραστηριότητες που είναι ενδεικτικές ενός συμβιβασμού.

Το προφίλ που προκύπτει περιέχει πληροφορίες όπως τοποθεσία, πόρους, αρχεία δεδομένων και υπηρεσίες στις οποίες έχει πρόσβαση ο χρήστης και συχνότητα, τα συγκεκριμένα εσωτερικά και εξωτερικά δίκτυα, τον αριθμό των κεντρικών υπολογιστών καθώς και τις διεργασίες που εκτελούνται. Με αυτές τις πληροφορίες, το εργαλείο μπορεί να εντοπίσει ύποπτες ενέργειες ή παραμέτρους που αποκλίνουν από τη γραμμή βάσης.

Ισχυρές πολιτικές και επιβολή κωδικών πρόσβασης

Καθιερώστε και επιβάλλετε ισχυρές πολιτικές για να διασφαλίσετε ότι οι χρήστες έχουν μοναδικούς και δύσκολα μαντέψιμους κωδικούς πρόσβασης. Επιπλέον, η χρήση ενός ελέγχου ταυτότητας πολλαπλών παραγόντων προσθέτει ένα επιπλέον επίπεδο ασφάλειας, ενώ ταυτόχρονα ξεπερνιούνται τα τρωτά σημεία που μπορεί να προκύψουν όταν είναι δύσκολο να επιβληθούν με μη αυτόματο τρόπο πολιτικές ισχυρών κωδικών πρόσβασης.

Οι ομάδες ασφαλείας θα πρέπει επίσης να αναπτύξουν τα απαραίτητα εργαλεία, όπως ελεγκτές κωδικών πρόσβασης, φορείς επιβολής πολιτικών και άλλα που μπορούν να σαρώσουν συστήματα, να εντοπίσουν και να επισημάνουν αδύναμους κωδικούς πρόσβασης ή να ζητήσουν δράση. Τα εργαλεία επιβολής διασφαλίζουν ότι οι χρήστες έχουν ισχυρούς κωδικούς πρόσβασης όσον αφορά το μήκος, την πολυπλοκότητα και τις εταιρικές πολιτικές.

Οι οργανισμοί μπορούν επίσης να χρησιμοποιούν εργαλεία διαχείρισης εταιρικών κωδικών πρόσβασης για να βοηθήσουν τους χρήστες να δημιουργήσουν και να χρησιμοποιήσουν σύνθετους και ασφαλείς κωδικούς πρόσβασης που συμμορφώνονται με τις πολιτικές για υπηρεσίες που απαιτούν έλεγχο ταυτότητας.

Πρόσθετα μέτρα, όπως ο έλεγχος ταυτότητας πολλαπλών παραγόντων για το ξεκλείδωμα του διαχειριστή κωδικών πρόσβασης, ενισχύουν περαιτέρω την ασφάλειά του, καθιστώντας έτσι σχεδόν αδύνατο για τους εισβολείς να έχουν πρόσβαση στα αποθηκευμένα διαπιστευτήρια. Οι τυπικοί διαχειριστές κωδικών πρόσβασης για επιχειρήσεις περιλαμβάνουν Φύλακας, Dashlane, 1 Κωδικός πρόσβασης.

Απολυμάνετε τις εισροές των χρηστών και ασφαλίστε τις βάσεις δεδομένων

Οι εισβολείς μπορούν να χρησιμοποιήσουν ευάλωτα πεδία εισαγωγής χρηστών καθώς και βάσεις δεδομένων για να εισάγουν κακόβουλο κώδικα, να αποκτήσουν πρόσβαση και να υπονομεύσουν τα συστήματα. Για το λόγο αυτό, οι ομάδες ασφαλείας θα πρέπει να χρησιμοποιούν βέλτιστες πρακτικές, όπως ισχυρό έλεγχο ταυτότητας και αποτελεσματικά εργαλεία για την προστασία των βάσεων δεδομένων και όλων των ειδών τα πεδία εισαγωγής δεδομένων.

Μια καλή πρακτική είναι η κρυπτογράφηση όλων των δεδομένων κατά τη μεταφορά και την ηρεμία εκτός από την επιδιόρθωση των βάσεων δεδομένων και την απολύμανση όλων των εισροών των χρηστών. Τα πρόσθετα μέτρα περιλαμβάνουν την παραχώρηση αρχείων μόνο για ανάγνωση και την παροχή πρόσβασης εγγραφής στις ομάδες και τους χρήστες που τα απαιτούν.

Εκπαιδεύστε τους χρήστες

Οι χρήστες είναι ο πιο αδύναμος κρίκος στην αλυσίδα ασφαλείας ενός οργανισμού. Ως εκ τούτου, είναι σημαντικό να τους ενδυναμώσετε και να τους εκπαιδεύσετε πώς να εκτελούν τα καθήκοντά τους με ασφάλεια. Διαφορετικά, ένα μόνο κλικ από έναν χρήστη μπορεί να οδηγήσει σε παραβίαση ενός ολόκληρου δικτύου ή συστήματος. Μερικοί από τους κινδύνους περιλαμβάνουν το άνοιγμα κακόβουλων συνδέσμων ή συνημμένων, την επίσκεψη σε παραβιασμένους ιστότοπους, τη χρήση αδύναμων κωδικών πρόσβασης και πολλά άλλα.

Στην ιδανική περίπτωση, ο οργανισμός θα πρέπει να έχει τακτικά προγράμματα ευαισθητοποίησης για την ασφάλεια. Επιπλέον, θα πρέπει να διαθέτουν μια μεθοδολογία για να επαληθεύουν ότι η εκπαίδευση είναι αποτελεσματική.

Εργαλεία πρόληψης επιθέσεων κλιμάκωσης προνομίων

Η αποτροπή των επιθέσεων κλιμάκωσης προνομίων απαιτεί συνδυασμό εργαλείων. Αυτές περιλαμβάνουν, ενδεικτικά, τις παρακάτω λύσεις.

Λύση Analytics συμπεριφοράς χρήστη και οντοτήτων (UEBA)

Exabeam

ο Πλατφόρμα Διαχείρισης Ασφαλείας Exabeam είναι μια γρήγορη και εύκολη στην ανάπτυξη μια λύση ανάλυσης συμπεριφοράς που βασίζεται σε AI, η οποία βοηθά στην παρακολούθηση των δραστηριοτήτων χρήστη και λογαριασμού σε διαφορετικές υπηρεσίες. Μπορείτε επίσης να χρησιμοποιήσετε το Exabeam για να απορροφήσετε τα αρχεία καταγραφής από άλλα συστήματα πληροφορικής και εργαλεία ασφαλείας, να τα αναλύσετε και να εντοπίσετε και να επισημάνετε επικίνδυνες δραστηριότητες, απειλές και άλλα ζητήματα.

Τα χαρακτηριστικά περιλαμβάνουν

- Καταγραφή και παροχή χρήσιμων πληροφοριών για έρευνες συμβάντων. Αυτές περιλαμβάνουν όλες τις περιόδους σύνδεσης όταν ένας συγκεκριμένος λογαριασμός ή χρήστης είχε πρόσβαση σε μια υπηρεσία, διακομιστή ή εφαρμογή ή πόρο για πρώτη φορά, ο λογαριασμός συνδέεται από μια νέα σύνδεση VPN, από μια ασυνήθιστη χώρα κ.λπ.

- Η επεκτάσιμη λύση είναι εφαρμόσιμη για μια μεμονωμένη περίπτωση, cloud και on-premise αναπτύξεις

- Δημιουργεί ένα ολοκληρωμένο χρονοδιάγραμμα που δείχνει ξεκάθαρα την πλήρη διαδρομή ενός εισβολέα με βάση τον κανονικό και μη φυσιολογικό λογαριασμό ή τη συμπεριφορά χρήστη.

Cynet 360

ο Πλατφόρμα Cynet 360 είναι μια ολοκληρωμένη λύση που παρέχει αναλύσεις συμπεριφοράς, ασφάλεια δικτύου και τελικού σημείου. Σας επιτρέπει να δημιουργείτε προφίλ χρηστών, συμπεριλαμβανομένων των γεωγραφικών τοποθεσιών, των ρόλων, των ωρών εργασίας, των μοτίβων πρόσβασης σε πόρους εσωτερικής εγκατάστασης και cloud, κ.λπ.

Η πλατφόρμα βοηθά στον εντοπισμό ασυνήθιστων δραστηριοτήτων όπως:

- Συνδέσεις για πρώτη φορά στο σύστημα ή τους πόρους

- Ασυνήθιστη τοποθεσία σύνδεσης ή χρήση νέας σύνδεσης VPN

- Πολλαπλές ταυτόχρονες συνδέσεις σε πολλούς πόρους σε πολύ σύντομο χρονικό διάστημα

- Λογαριασμοί που έχουν πρόσβαση σε πόρους εκτός ωραρίου

Εργαλεία ασφαλείας κωδικών πρόσβασης

Κωδικός Ελεγκτής

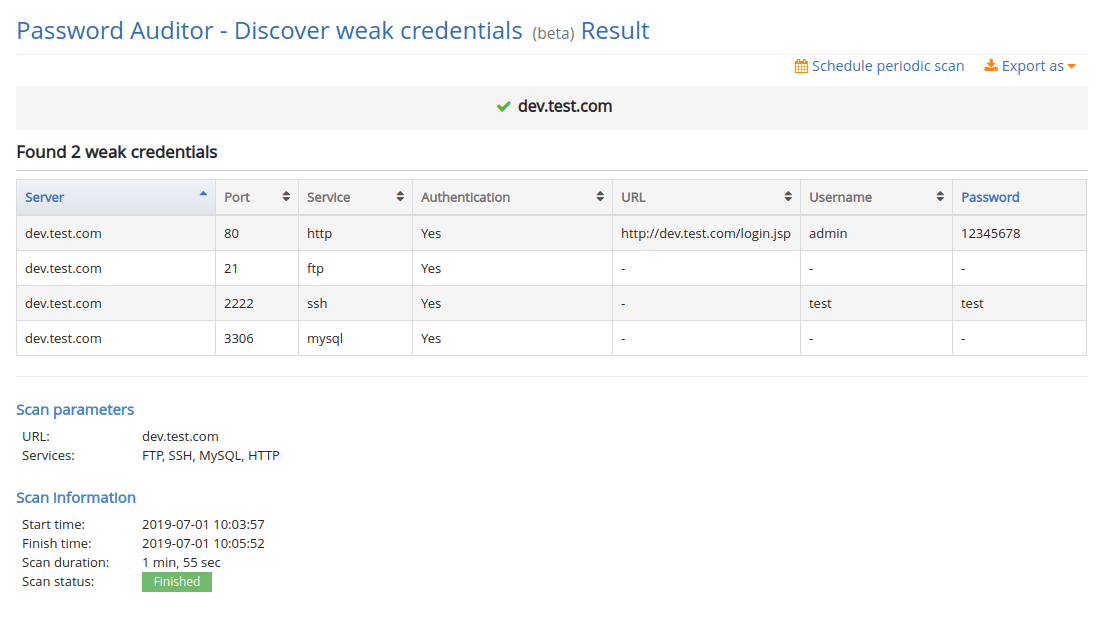

ο ελεγκτής κωδικού πρόσβασης εργαλεία σαρώνουν τα ονόματα κεντρικών υπολογιστών και τις διευθύνσεις IP για να αναγνωρίζουν αυτόματα αδύναμα διαπιστευτήρια για υπηρεσίες δικτύου και εφαρμογές web, όπως φόρμες ιστού HTTP, MYSQL, FTP, SSH, RDP, δρομολογητές δικτύου και άλλα που απαιτούν έλεγχο ταυτότητας. Στη συνέχεια επιχειρεί να συνδεθεί χρησιμοποιώντας τους αδύναμους και τους κοινούς συνδυασμούς ονόματος χρήστη και κωδικού πρόσβασης για να εντοπίσει και να ειδοποιήσει για λογαριασμούς με αδύναμα διαπιστευτήρια.

Password Manager Pro

ο ManageEngine password manager pro σας παρέχει ολοκληρωμένη λύση διαχείρισης, ελέγχου, παρακολούθησης και ελέγχου του προνομιούχου λογαριασμού σε όλο τον κύκλο ζωής του. Μπορεί να διαχειριστεί τον προνομιακό λογαριασμό, το πιστοποιητικό SSL, την απομακρυσμένη πρόσβαση καθώς και την προνομιακή συνεδρία.

Τα χαρακτηριστικά περιλαμβάνουν

- Αυτοματοποιεί και επιβάλλει συχνές επαναφορές κωδικών πρόσβασης για κρίσιμα συστήματα όπως διακομιστές, στοιχεία δικτύου, βάσεις δεδομένων και άλλους πόρους

- Αποθηκεύει και οργανώνει όλες τις προνομιακές και ευαίσθητες ταυτότητες λογαριασμών και κωδικούς πρόσβασης σε ένα κεντρικό και ασφαλές θησαυροφυλάκιο.

- Επιτρέπει στους οργανισμούς να πληρούν τους κρίσιμους ελέγχους ασφαλείας καθώς και τη συμμόρφωση με ρυθμιστικά πρότυπα όπως το HIPAA, το PCI, το SOX και άλλα

- Επιτρέπει στα μέλη της ομάδας να μοιράζονται με ασφάλεια κωδικούς πρόσβασης διαχειριστή.

Σαρωτές ευπάθειας

Invicti

Invicti είναι ένας επεκτάσιμος, αυτοματοποιημένος σαρωτής ευπάθειας και λύση διαχείρισης που μπορεί να κλιμακωθεί για να καλύψει τις απαιτήσεις οποιουδήποτε οργανισμού. Το εργαλείο μπορεί να σαρώσει πολύπλοκα δίκτυα και περιβάλλοντα ενώ ενσωματώνεται απρόσκοπτα με άλλα συστήματα, συμπεριλαμβανομένων των λύσεων CI/CD, SDLC και άλλων. Έχει προηγμένες δυνατότητες και είναι βελτιστοποιημένο για σάρωση και αναγνώριση τρωτών σημείων σε πολύπλοκα περιβάλλοντα και εφαρμογές.

Επιπλέον, μπορείτε να χρησιμοποιήσετε το Invicti για να ελέγξετε τους διακομιστές Ιστού για εσφαλμένες διαμορφώσεις ασφαλείας που μπορούν να εκμεταλλευτούν οι εισβολείς. Γενικά, το εργαλείο προσδιορίζει SQL Injections, απομακρυσμένη συμπερίληψη αρχείων, Cross-site Scripting (XSS) και άλλες ευπάθειες OWASP Top-10 σε εφαρμογές web, υπηρεσίες web, ιστοσελίδες, API και άλλα.

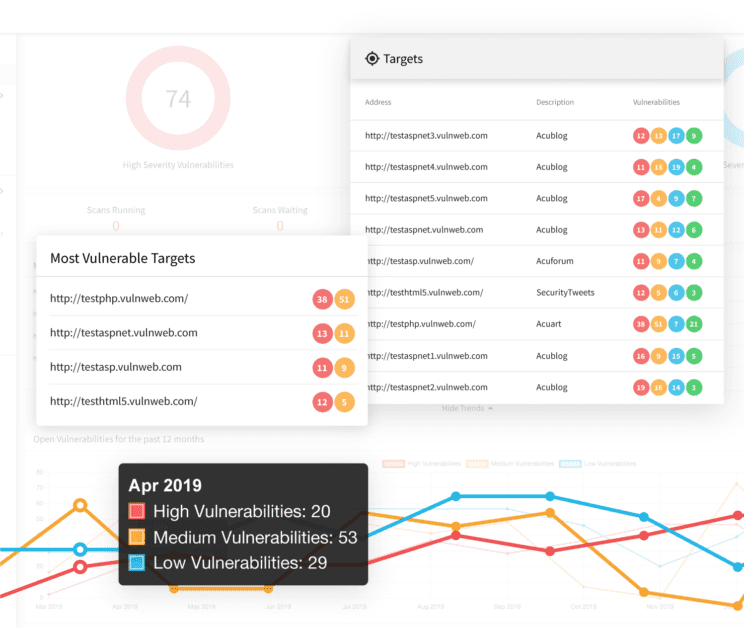

Acunetix

Acunetix είναι μια ολοκληρωμένη λύση με ενσωματωμένη σάρωση ευπάθειας, διαχείριση και εύκολη ενσωμάτωση με άλλα εργαλεία ασφαλείας. Βοηθά στην αυτοματοποίηση των εργασιών διαχείρισης ευπάθειας, όπως η σάρωση και η αποκατάσταση, δίνοντάς σας τη δυνατότητα να εξοικονομήσετε πόρους.

Τα χαρακτηριστικά περιλαμβάνουν:

- Ενσωματώνεται με άλλα εργαλεία όπως Jenkins, προγράμματα παρακολούθησης θεμάτων τρίτων όπως GitHub, Jira, Mantis και άλλα.

- Επιλογές εγκατάστασης εσωτερικής εγκατάστασης και cloud

- Προσαρμόσιμο για να ταιριάζει στο περιβάλλον και τις απαιτήσεις των πελατών, καθώς και υποστήριξη πολλαπλών πλατφορμών.

- Γρήγορη αναγνώριση και απόκριση σε ένα ευρύ φάσμα ζητημάτων ασφάλειας, όπως κοινές επιθέσεις ιστού, δέσμες ενεργειών μεταξύ τοποθεσιών (XSS), ενέσεις SQL, κακόβουλο λογισμικό, εσφαλμένες διαμορφώσεις, εκτεθειμένα στοιχεία κ.λπ.

Λύσεις λογισμικού Privileged Access Management (PAM).

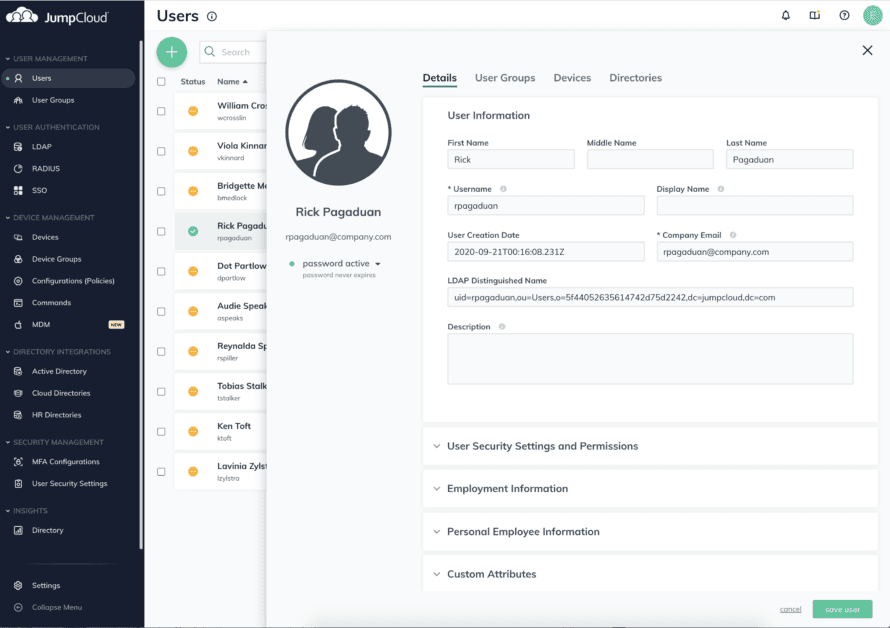

JumpCloud

Jumpcloud είναι μια λύση Directory as a Service (DaaS) που επαληθεύει με ασφάλεια και συνδέει τους χρήστες σε δίκτυα, συστήματα, υπηρεσίες, εφαρμογές και αρχεία. Γενικά, ο επεκτάσιμος κατάλογος που βασίζεται σε σύννεφο είναι μια υπηρεσία που διαχειρίζεται, ελέγχει την ταυτότητα και εξουσιοδοτεί χρήστες, εφαρμογές και συσκευές.

Τα χαρακτηριστικά περιλαμβάνουν:

- Δημιουργεί έναν ασφαλή και κεντρικό έγκυρο κατάλογο

- Υποστηρίζει διαχείριση πρόσβασης χρηστών σε πολλαπλές πλατφόρμες

- Παρέχει λειτουργίες ενιαίας σύνδεσης που υποστηρίζουν τον έλεγχο της πρόσβασης των χρηστών σε εφαρμογές μέσω LDAP, SCIM και SAML 2.0

- Παρέχει ασφαλή πρόσβαση σε διακομιστές εσωτερικής εγκατάστασης και cloud

- Υποστηρίζει έλεγχο ταυτότητας πολλαπλών παραγόντων

- Διαθέτει αυτοματοποιημένη διαχείριση ασφάλειας και συναφών λειτουργιών, όπως καταγραφή συμβάντων, δέσμη ενεργειών, διαχείριση API, PowerShell και άλλα

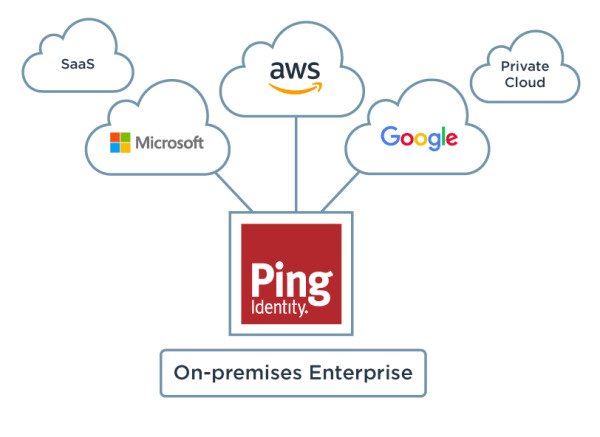

Ταυτότητα Ping

Ταυτότητα Ping είναι μια έξυπνη πλατφόρμα που παρέχει έλεγχο ταυτότητας πολλαπλών παραγόντων, απλή σύνδεση, υπηρεσίες καταλόγου και πολλά άλλα. Επιτρέπει στους οργανισμούς να βελτιώσουν την ασφάλεια και την εμπειρία της ταυτότητας των χρηστών.

Χαρακτηριστικά

- Ενιαία σύνδεση που παρέχουν ασφαλή και αξιόπιστο έλεγχο ταυτότητας και πρόσβαση σε υπηρεσίες

- Έλεγχος ταυτότητας πολλαπλών παραγόντων που προσθέτει επιπλέον επίπεδα ασφάλειας

- Βελτιωμένη διακυβέρνηση δεδομένων και ικανότητα συμμόρφωσης με τους κανονισμούς απορρήτου

- Υπηρεσίες καταλόγου που παρέχουν ασφαλή διαχείριση των ταυτοτήτων και των δεδομένων των χρηστών σε κλίμακα

- Ευέλικτες επιλογές ανάπτυξης cloud, όπως Identity-as-a-Service (IDaaS), λογισμικό με κοντέινερ κ.λπ.

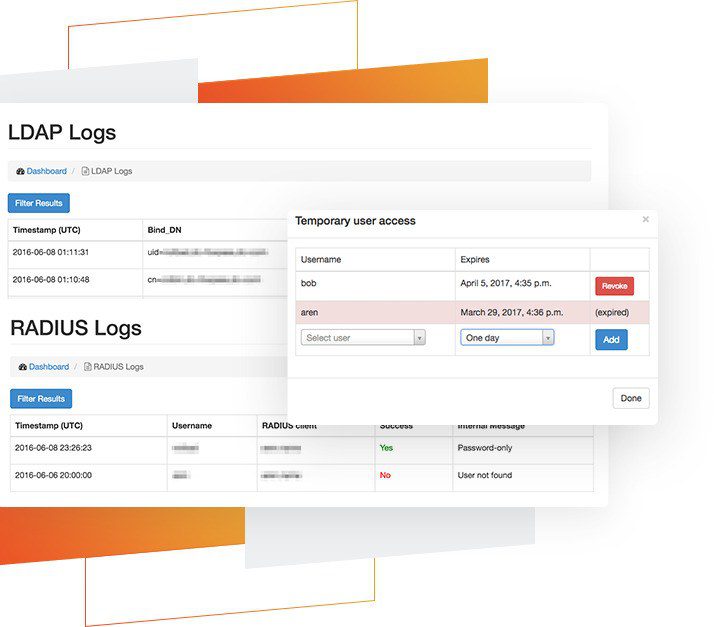

Foxpass

Foxpass είναι μια επεκτάσιμη λύση εταιρικού επιπέδου ταυτότητας και ελέγχου πρόσβασης για on-premise και εφαρμογές cloud. Παρέχει λειτουργίες διαχείρισης κλειδιών RADIUS, LDAP και SSH, οι οποίες διασφαλίζουν ότι κάθε χρήστης έχει πρόσβαση μόνο σε συγκεκριμένα δίκτυα, διακομιστές, VPN και άλλες υπηρεσίες τη στιγμή που επιτρέπεται.

Το εργαλείο μπορεί να ενσωματωθεί απρόσκοπτα με άλλες υπηρεσίες όπως το Office 365, το Google Apps και άλλα.

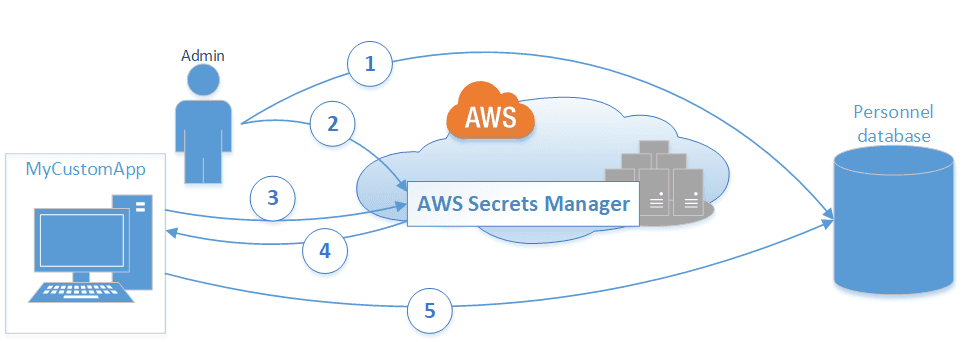

AWS Secrets Manager

AWS Secrets Manager σας παρέχει ένα αξιόπιστο και αποτελεσματικό μέσο για να εξασφαλίσετε τα μυστικά που απαιτούνται για την πρόσβαση στην υπηρεσία, τις εφαρμογές και άλλους πόρους. Σας επιτρέπει να διαχειρίζεστε, να περιστρέφετε και να ανακτάτε εύκολα τα κλειδιά API, τα διαπιστευτήρια της βάσης δεδομένων και άλλα μυστικά.

Υπάρχουν περισσότερες μυστικές λύσεις διαχείρισης που μπορείτε να εξερευνήσετε.

συμπέρασμα

Ακριβώς όπως οι επιθέσεις στον κυβερνοχώρο, η κλιμάκωση των προνομίων εκμεταλλεύεται το σύστημα και επεξεργάζεται τα τρωτά σημεία στα δίκτυα, τις υπηρεσίες και τις εφαρμογές. Ως εκ τούτου, είναι δυνατό να αποτραπούν με την ανάπτυξη των κατάλληλων εργαλείων και πρακτικών ασφαλείας.

Τα αποτελεσματικά μέτρα περιλαμβάνουν την επιβολή των λιγότερων προνομίων, ισχυρών κωδικών πρόσβασης και πολιτικών ελέγχου ταυτότητας, την προστασία ευαίσθητων δεδομένων, τη μείωση της επιφάνειας επίθεσης, την ασφάλεια των διαπιστευτηρίων των λογαριασμών και πολλά άλλα. Άλλα μέτρα περιλαμβάνουν τη διατήρηση όλων των συστημάτων, του λογισμικού και του υλικολογισμικού ενημερωμένα και επιδιορθωμένα, την παρακολούθηση της συμπεριφοράς των χρηστών και την εκπαίδευση των χρηστών σε ασφαλείς πρακτικές υπολογιστών.