Καθώς τα δεδομένα ρέουν ασταμάτητα σε εταιρικά δίκτυα και συστήματα, το ίδιο ισχύει και για τον κίνδυνο απειλών στον κυβερνοχώρο. Ενώ υπάρχουν πολλές μορφές επιθέσεων στον κυβερνοχώρο, το DoS και το DDoS είναι δύο τύποι επιθέσεων που λειτουργούν διαφορετικά ως προς την κλίμακα, την εκτέλεση και τον αντίκτυπο, αλλά μοιράζονται παρόμοιους στόχους.

Θα ρίξουμε φως στις διακρίσεις μεταξύ αυτών των δύο τύπων επιθέσεων στον κυβερνοχώρο για να σας βοηθήσουμε να προστατεύσετε τα συστήματά σας.

Πίνακας περιεχομένων

Τι είναι μια επίθεση DoS;

Μια επίθεση DoS άρνησης υπηρεσίας είναι μια επίθεση που πραγματοποιείται σε μια υπηρεσία με στόχο να προκαλέσει διακοπή στην κανονική λειτουργία ή να απαγορεύσει την πρόσβαση άλλων χρηστών σε αυτήν την υπηρεσία. Αυτό θα μπορούσε να οφείλεται στην αποστολή περισσότερων αιτημάτων σε μια υπηρεσία από όσα μπορεί να χειριστεί, καθιστώντας την αργή ή χαλασμένη.

Η ουσία του DoS είναι να πλημμυρίσει ένα σύστημα-στόχο με περισσότερη επισκεψιμότητα από ό,τι μπορεί να χειριστεί, με μοναδικό στόχο να το καταστήσει απρόσιτο στους χρήστες για τους οποίους προορίζεται. Μια επίθεση DoS πραγματοποιείται συνήθως σε ένα μόνο μηχάνημα.

Τι είναι μια επίθεση DDoS;

Μια κατανεμημένη άρνηση υπηρεσίας DDoS είναι επίσης παρόμοια με μια επίθεση DoS. Η διαφορά, ωστόσο, είναι ότι το DDoS χρησιμοποιεί μια συλλογή πολλαπλών συνδεδεμένων διαδικτυακών συσκευών, γνωστών και ως botnets, για να πλημμυρίσει ένα σύστημα στόχο με υπερβολική κίνηση στο Διαδίκτυο για να διαταράξει την κανονική του λειτουργία.

Το DDoS λειτουργεί σαν μια απροσδόκητη κυκλοφοριακή συμφόρηση που φράζει τον αυτοκινητόδρομο, εμποδίζοντας άλλα οχήματα να φτάσουν στον προορισμό τους εγκαίρως. Ένα εταιρικό σύστημα αποτρέπει τη νόμιμη κυκλοφορία από το να φτάσει στον προορισμό του, κολλώντας το σύστημα ή υπερφορτώνοντάς το.

Κύριοι τύποι επιθέσεων DDoS

Διάφορες μορφές επιθέσεων DoS/DDoS εμφανίζονται παράλληλα με την πρόοδο της τεχνολογίας, αλλά σε αυτήν την ενότητα, θα εξετάσουμε τις κύριες μορφές επιθέσεων που υπάρχουν. Σε μεγάλο βαθμό αυτές οι επιθέσεις έρχονται με τη μορφή επίθεσης στον όγκο, το πρωτόκολλο ή το επίπεδο εφαρμογής ενός δικτύου.

#1. Επιθέσεις που βασίζονται σε όγκο

Κάθε δίκτυο/υπηρεσία έχει μια ποσότητα κίνησης που μπορεί να διαχειριστεί σε μια δεδομένη περίοδο. Οι επιθέσεις που βασίζονται σε όγκο στοχεύουν στην υπερφόρτωση ενός δικτύου με ψεύτικο όγκο επισκεψιμότητας, καθιστώντας το δίκτυο ανίκανο να επεξεργαστεί περισσότερη κίνηση ή να γίνει αργό για άλλους χρήστες. Παραδείγματα αυτού του τύπου επίθεσης είναι το ICMP και το UDP.

#2. Επιθέσεις που βασίζονται σε πρωτόκολλο

Οι επιθέσεις που βασίζονται σε πρωτόκολλα στοχεύουν στην εξουδετέρωση των πόρων του διακομιστή στέλνοντας μεγάλα πακέτα σε δίκτυα στόχευσης και εργαλεία διαχείρισης υποδομής, όπως τα τείχη προστασίας. Αυτές οι επιθέσεις στοχεύουν την αδυναμία στα επίπεδα 3 και 4 του μοντέλου OSI. Το SYN flood είναι ένας τύπος επίθεσης που βασίζεται σε πρωτόκολλο.

#3. Επιθέσεις επιπέδου εφαρμογής

Το επίπεδο εφαρμογής του μοντέλου OSI δημιουργεί την απόκριση στο αίτημα HTTP ενός πελάτη. Ένας εισβολέας στοχεύει το επίπεδο 7 του μοντέλου OSI που είναι υπεύθυνο για την παράδοση αυτών των σελίδων σε έναν χρήστη στέλνοντας πολλαπλά αιτήματα για μία σελίδα, καθιστώντας τον διακομιστή να απασχολείται με το ίδιο αίτημα και καθίσταται αδύνατη η παράδοση των σελίδων.

Αυτές οι επιθέσεις είναι δύσκολο να εντοπιστούν επειδή ένα νόμιμο αίτημα δεν μπορεί εύκολα να διαφοροποιηθεί από το αίτημα ενός εισβολέα. Ο τύπος αυτής της επίθεσης περιλαμβάνει επίθεση slowloris και πλημμύρα HTTP.

Διαφορετικοί τύποι επιθέσεων DDoS

#1. Επιθέσεις UDP

Το Πρωτόκολλο Δεδομένων Χρήστη (UDP) είναι ένας τύπος επικοινωνίας χωρίς σύνδεση με έναν ελάχιστο μηχανισμό πρωτοκόλλου που χρησιμοποιείται κυρίως σε εφαρμογές πραγματικού χρόνου όπου δεν είναι ανεκτή η καθυστέρηση στη λήψη δεδομένων, π.χ. τηλεδιάσκεψη ή παιχνίδια. Αυτές οι επιθέσεις συμβαίνουν όταν ένας εισβολέας στέλνει μεγάλο αριθμό πακέτων UDP σε έναν στόχο κάνοντας τον διακομιστή να μην μπορεί να ανταποκριθεί σε νόμιμα αιτήματα.

#2. Πλημμυρικές επιθέσεις ICMP

Οι επιθέσεις πλημμύρας του πρωτοκόλλου ελέγχου μηνυμάτων Internet (ICMP) είναι ένας τύπος επίθεσης DoS που στέλνει έναν υπερβολικό αριθμό πακέτων αιτημάτων ηχούς ICMP σε ένα δίκτυο, οδηγώντας σε συμφόρηση δικτύου και σπατάλη του εύρους ζώνης δικτύου που οδηγεί σε καθυστέρηση στον χρόνο απόκρισης για άλλους χρήστες. Θα μπορούσε επίσης να οδηγήσει σε πλήρη κατάρρευση του δικτύου/υπηρεσίας που δέχεται επίθεση.

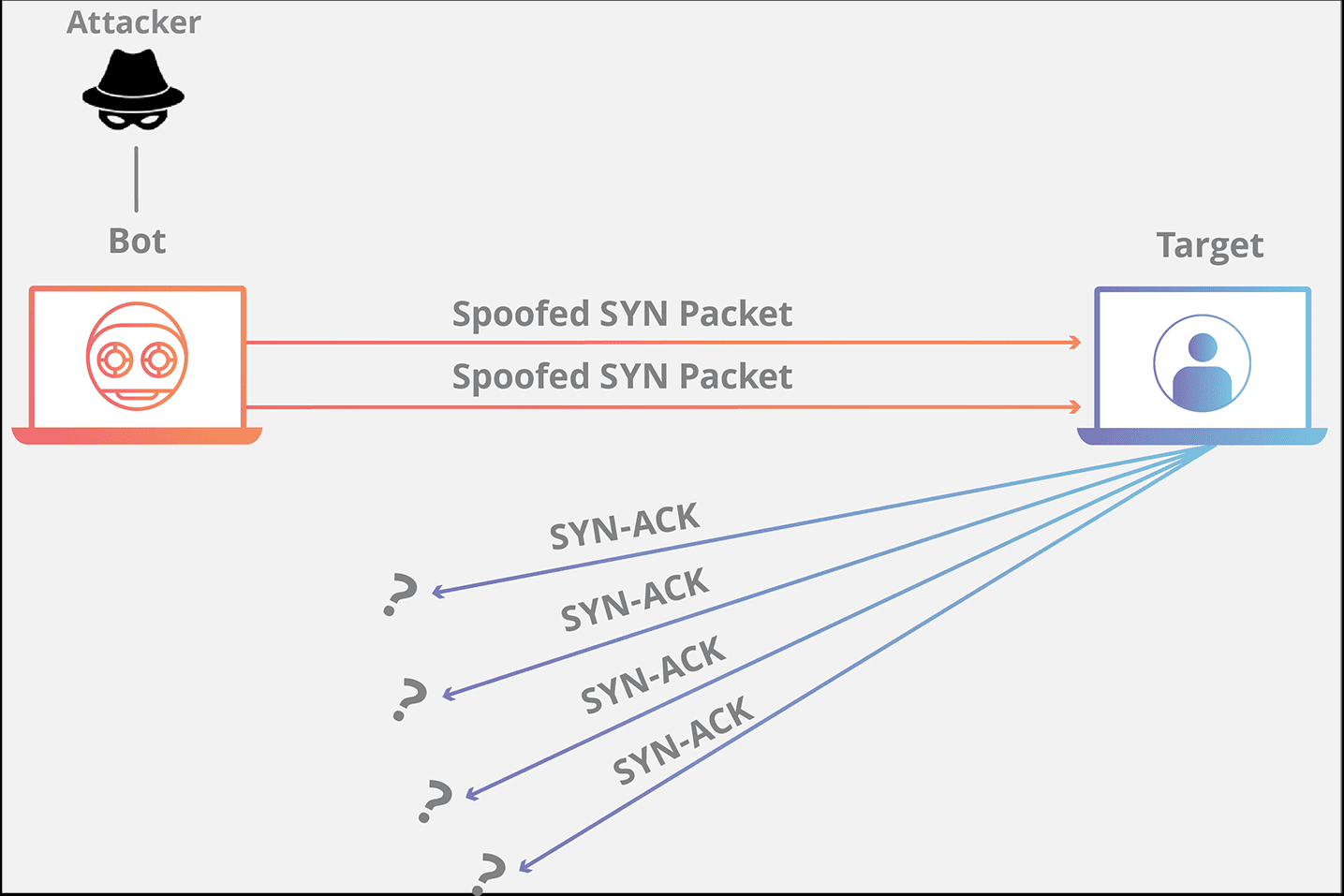

#3. Πλημμυρικές επιθέσεις ΣΥΝ

Πηγή εικόνας: Cloudflare

Πηγή εικόνας: Cloudflare

Αυτό το είδος επίθεσης μπορεί να εξηγηθεί από έναν σερβιτόρο σε ένα εστιατόριο. Όταν ένας πελάτης κάνει μια παραγγελία, ο σερβιτόρος παραδίδει την παραγγελία στην κουζίνα και στη συνέχεια η κουζίνα εκπληρώνει την παραγγελία του πελάτη και ο πελάτης εξυπηρετείται σε ένα ιδανικό σενάριο.

Σε μια επίθεση πλημμύρας SYN, ένας μεμονωμένος πελάτης συνεχίζει να κάνει παραγγελία κατόπιν παραγγελίας μόνο αφού λάβει οποιαδήποτε από τις προηγούμενες παραγγελίες του, έως ότου η κουζίνα γεμίσει πάρα πολύ με τόσες πολλές παραγγελίες και δεν μπορεί να εκπληρώσει παραγγελίες άλλων. Οι επιθέσεις πλημμύρας SYN εκμεταλλεύονται αδυναμίες στη σύνδεση TCP.

Ο εισβολέας στέλνει πολλαπλά αιτήματα SYN αλλά δεν ανταποκρίνεται σε καμία από τις απαντήσεις SYN-ACK κάνοντας τον κεντρικό υπολογιστή να περιμένει συνεχώς μια απάντηση από το αίτημα δεσμεύοντας πόρους έως ότου δεν μπορεί να υποβληθεί αίτημα παραγγελίας στον κεντρικό υπολογιστή.

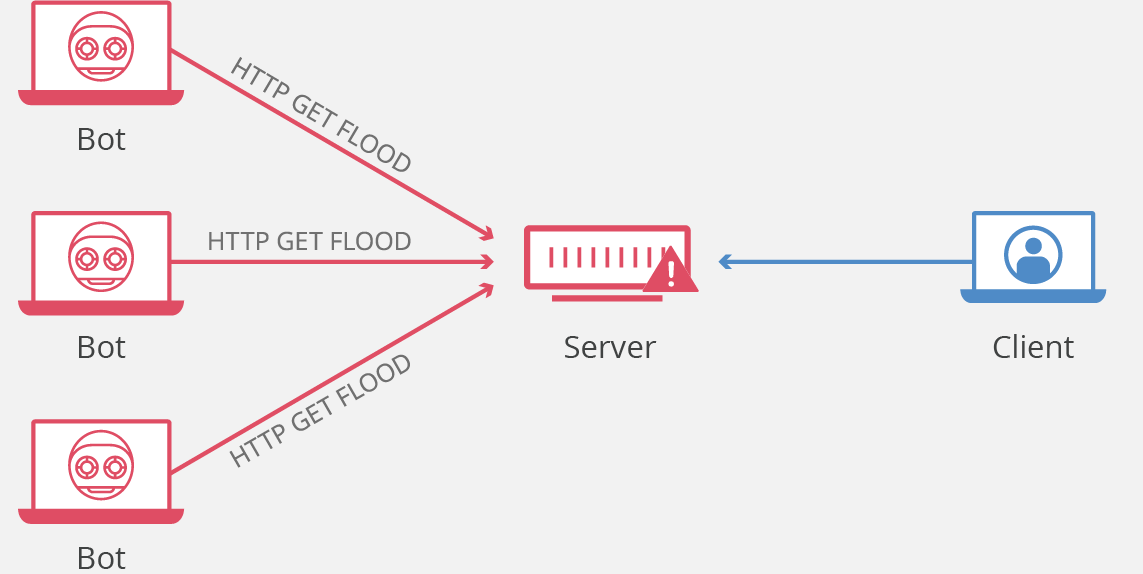

#4. Επιθέσεις πλημμύρας HTTP

Πηγή εικόνας: Cloudflare

Πηγή εικόνας: Cloudflare

Μία από τις συνηθέστερες και απλούστερες μεθόδους αυτής της επίθεσης είναι η επίθεση πλημμύρας HTTP, η οποία πραγματοποιείται με την αποστολή πολλαπλών αιτημάτων HTTP σε έναν διακομιστή από διαφορετική διεύθυνση IP. Ο στόχος αυτών των επιθέσεων είναι να καταναλώσουν την ισχύ, το εύρος ζώνης δικτύου και τη μνήμη του διακομιστή με νόμιμα αιτήματα που τον καθιστούν απρόσιτο για την κυκλοφορία των πραγματικών χρηστών.

#5. Επίθεση Slowloris

Μια επίθεση slowloris πραγματοποιείται με την καθιέρωση πολλαπλών μερικών αιτημάτων σε έναν στόχο, τη διατήρηση του διακομιστή ανοιχτό στη σύνδεση, την αναμονή για το πλήρες αίτημα που δεν θα σταλεί ποτέ, την υπερχείλιση της μέγιστης επιτρεπόμενης σύνδεσης και οδηγεί σε άρνηση υπηρεσίας για άλλους χρήστες .

Άλλες επιθέσεις περιλαμβάνουν ping of death POD, ενίσχυση, επίθεση δακρυγόνων, επίθεση κατακερματισμού IP και επίθεση πλημμύρας, μεταξύ άλλων. Ο στόχος αυτής της επίθεσης είναι να υπερφορτώσει την υπηρεσία/διακομιστή, περιορίζοντας τη δυνατότητα επεξεργασίας νόμιμων αιτημάτων από νόμιμους χρήστες.

Γιατί συμβαίνουν επιθέσεις DoS;

Σε αντίθεση με άλλες επιθέσεις που εστιάζουν στη λήψη δεδομένων από τον διακομιστή, ο εισβολέας DoS στοχεύει να εμποδίσει τον διακομιστή χρησιμοποιώντας τους πόρους του, καθιστώντας τον να μην ανταποκρίνεται στα νόμιμα αιτήματα των χρηστών.

Με περισσότερες τεχνολογικές εξελίξεις, περισσότερες επιχειρήσεις εξυπηρετούν πελάτες χρησιμοποιώντας το cloud μέσω του ιστού. Για να διατηρήσουν οι επιχειρήσεις ένα πλεονέκτημα στον χώρο της σημερινής αγοράς, είναι σχεδόν απαραίτητο για αυτές να έχουν παρουσία στο διαδίκτυο. Από την άλλη πλευρά, οι ανταγωνιστές θα μπορούσαν να αξιοποιήσουν επιθέσεις DDoS για να δυσφημήσουν τον ανταγωνισμό τους, κλείνοντας τις υπηρεσίες τους, κάνοντάς τους να φαίνονται αναξιόπιστοι.

Οι επιθέσεις DoS θα μπορούσαν επίσης να χρησιμοποιηθούν ως ransomware από εισβολείς. Κατακλύζοντας έναν επιχειρησιακό διακομιστή με άσχετα αιτήματα και ζητώντας από την επιχείρηση να πληρώσει λύτρα πριν ακυρώσουν τις επιθέσεις τους και κάνουν τον διακομιστή προσβάσιμο σε νόμιμους χρήστες.

Ορισμένες ομάδες έχουν επίσης στοχεύσει πλατφόρμες που δεν συμφωνούν με τις ιδεολογίες τους είτε για πολιτικούς είτε για κοινωνικούς λόγους. Συνολικά, οι επιθέσεις DoS δεν έχουν άδεια παραβίασης των δεδομένων του διακομιστή. Αντίθετα, μπορούν μόνο να τερματίσουν τη λειτουργία του διακομιστή ώστε να μην χρησιμοποιείται από άλλους χρήστες.

Μετριασμός των επιθέσεων DoS/DDoS

Γνωρίζοντας ότι υπάρχει πιθανότητα επίθεσης, οι επιχειρήσεις θα πρέπει να διασφαλίσουν ότι λαμβάνουν μέτρα για να εξασφαλίσουν ότι τα συστήματα/διακομιστές τους δεν είναι εύκολα ευάλωτα σε αυτήν την επίθεση χωρίς να παλέψουν. Ακολουθούν ορισμένα μέτρα που μπορούν να λάβουν οι εταιρείες για να διασφαλίσουν ότι είναι ασφαλείς.

Παρακολουθήστε την επισκεψιμότητά σας

Η κατανόηση της κυκλοφορίας του δικτύου σας μπορεί να παίξει τεράστιο ρόλο στον μετριασμό των επιθέσεων DoS. Κάθε διακομιστής έχει ένα μοτίβο κίνησης που λαμβάνει. Μια ξαφνική ακίδα στην ψηλή πλευρά, μακριά από τα κανονικά μοτίβα κυκλοφορίας, υποδηλώνει την παρουσία παρατυπίας, η οποία θα μπορούσε επίσης να είναι επίθεση DoS. Η κατανόηση της επισκεψιμότητάς σας θα μπορούσε να σας βοηθήσει να ενεργήσετε γρήγορα σε περιπτώσεις όπως αυτή.

Περιορισμός ποσοστού

Περιορίζοντας τον αριθμό των αιτημάτων που μπορούν να αποσταλούν σε έναν διακομιστή/δίκτυο μέσα σε ένα συγκεκριμένο χρονικό διάστημα, οι επιθέσεις DoS μπορούν να μετριαστούν. Οι εισβολείς συνήθως στέλνουν πολλαπλά αιτήματα ταυτόχρονα για να υπερχειλίσουν τον διακομιστή. Με ένα όριο ρυθμού, όταν ο επιτρεπόμενος αριθμός αιτημάτων λαμβάνεται εντός ενός συγκεκριμένου χρονικού πλαισίου, ο διακομιστής θα καθυστερήσει αυτόματα το επιπλέον αίτημα καθιστώντας δύσκολη την υπερχείλιση του διακομιστή από τον εισβολέα DoS.

Κατανεμημένος διακομιστής

Το να έχετε κατανεμημένο διακομιστή σε διαφορετική περιοχή είναι μια παγκόσμια βέλτιστη πρακτική. Βοηθά επίσης στον μετριασμό των επιθέσεων DoS. Εάν ένας εισβολέας εξαπολύσει μια επιτυχημένη επίθεση σε έναν διακομιστή, οι άλλοι εταιρικοί διακομιστές δεν θα επηρεαστούν και θα εξακολουθούν να μπορούν να εξυπηρετούν νόμιμα αιτήματα. Η χρήση ενός δικτύου παράδοσης περιεχομένου για την προσωρινή αποθήκευση διακομιστών σε διαφορετικές τοποθεσίες κοντά σε χρήστες χρησιμεύει επίσης ως ένα επίπεδο πρόληψης έναντι επιθέσεων DoS.

Προετοιμάστε ένα σχέδιο επίθεσης DoS/DDoS

Η προετοιμασία για οποιαδήποτε μορφή επίθεσης είναι το κλειδί για τη μείωση του ποσού της ζημιάς που μπορεί να προκαλέσει η επίθεση. Κάθε ομάδα ασφαλείας θα πρέπει να έχει ένα βήμα προς βήμα σχέδιο δράσης για το τι πρέπει να κάνει όταν συμβεί ένα περιστατικό για να αποφύγει την αναζήτηση λύσεων σε μια επίθεση. Το σχέδιο πρέπει να περιλαμβάνει τι να κάνετε, σε ποιον να πάτε, πώς να διατηρήσετε τα νόμιμα αιτήματα κ.λπ.

Παρακολούθηση του συστήματός σας

Η συνεχής παρακολούθηση του διακομιστή για τυχόν ανωμαλίες είναι πολύ σημαντική για την πλήρη ασφάλεια. Η παρακολούθηση σε πραγματικό χρόνο βοηθά στον εύκολο εντοπισμό των επιθέσεων έγκαιρα και στην αντιμετώπισή τους πριν κλιμακωθούν. Βοηθά επίσης την ομάδα να γνωρίζει από τι προέρχεται η τακτική και μη φυσιολογική κυκλοφορία. Η παρακολούθηση βοηθά επίσης στον αποκλεισμό διευθύνσεων IP που στέλνουν εύκολα κακόβουλα αιτήματα.

Ένα άλλο μέσο για τον μετριασμό των επιθέσεων DoS/DDoS είναι η αξιοποίηση εργαλείων τείχους προστασίας εφαρμογών Ιστού και συστημάτων παρακολούθησης που έχουν δημιουργηθεί για να ανιχνεύουν και να αποτρέπουν γρήγορα την εμφάνιση μιας επιτυχημένης επίθεσης. Αυτά τα εργαλεία είναι αυτοματοποιημένα για να εξυπηρετούν αυτήν τη λειτουργία και μπορούν να παρέχουν συνολική ασφάλεια σε πραγματικό χρόνο.

Sucuri

Sucuri είναι ένα τείχος προστασίας διαδικτυακών εφαρμογών (WAF) και σύστημα πρόληψης εισβολών (IPS) για ιστοσελίδες. Το Sucuri αποκλείει κάθε μορφή επίθεσης DoS που στοχεύει στα επίπεδα 3, 4 και 7 του μοντέλου OSI. Ορισμένα από τα βασικά χαρακτηριστικά του περιλαμβάνουν την υπηρεσία διακομιστή μεσολάβησης, την προστασία DDoS και τη γρήγορη σάρωση.

Cloudflare

Cloudflare είναι ένα από τα εργαλεία μετριασμού DDoS με την υψηλότερη βαθμολογία. Το Cloudflare προσφέρει επίσης δίκτυα παράδοσης περιεχομένου CDN καθώς και τρία επίπεδα προστασίας, προστασία DDoS ιστότοπου (L7), προστασία εφαρμογής DDoS (L4) και προστασία δικτύου DDoS (L3).

Imperva

Imperva Το WAF είναι ένας διακομιστής μεσολάβησης που φιλτράρει όλες τις εισερχόμενες αποστολές κίνησης και διασφαλίζει ότι είναι ασφαλείς πριν τη μεταβιβάσει στον διακομιστή Ιστού. Η υπηρεσία διακομιστή μεσολάβησης, η ενημέρωση κώδικα ασφαλείας και η συνέχεια της διαθεσιμότητας του ιστότοπου είναι μερικά από τα βασικά χαρακτηριστικά του Imperva WAF.

Στοίβα WAF

Στοίβα WAF είναι εύκολο να ρυθμιστεί και βοηθά με τον ακριβή εντοπισμό απειλών. Το Stack WAF παρέχει προστασία εφαρμογών, συμπεριλαμβανομένων προϊόντων ιστότοπου, API και SaaS, προστασία περιεχομένου και προστασία επιθέσεων DDoS στο επίπεδο εφαρμογής.

AWS Shield

AWS Shield παρακολουθεί την κυκλοφορία σε πραγματικό χρόνο εξετάζοντας δεδομένα ροής για τον εντοπισμό ύποπτης κυκλοφορίας. Χρησιμοποιεί επίσης φιλτράρισμα πακέτων και ιεράρχηση κυκλοφορίας για να βοηθήσει στον έλεγχο της κυκλοφορίας μέσω του διακομιστή. Αξίζει να σημειωθεί ότι η ασπίδα AWS είναι διαθέσιμη μόνο εντός του περιβάλλοντος AWS.

Εξετάσαμε ορισμένες πρακτικές που θα μπορούσαν να βοηθήσουν στον μετριασμό μιας επιτυχημένης επίθεσης DoD/DDoS σε έναν διακομιστή. Είναι σημαντικό να σημειωθεί ότι κανένα σημάδι απειλών/ανωμαλιών δεν θα πρέπει να απορριφθεί χωρίς να αντιμετωπίζεται σωστά

DoS εναντίον επιθέσεων DDoS

Το DoS και το DDoS στο επίπεδο της επιφάνειας είναι πολύ παρόμοια. Σε αυτή την ενότητα, θα καλύψουμε μερικές από τις αξιοσημείωτες διαφορές που τα ξεχωρίζουν μεταξύ τους.

Η παράμετροςDoSDDoSTrafficDoS προέρχεται από μία μόνο προέλευση. Ως εκ τούτου, ο όγκος της επισκεψιμότητας που μπορεί να δημιουργήσει είναι σχετικά χαμηλός σε σύγκριση με την επίθεση DDoSDDoS που χρησιμοποιεί πολλαπλά bots/συστήματα, πράγμα που σημαίνει ότι μπορεί να προκαλέσει ταυτόχρονα μεγάλο όγκο επισκεψιμότητας από διαφορετικές προελεύσεις και να υπερχειλίσει γρήγορα έναν διακομιστήΠηγή Μεμονωμένο σύστημα/botΠολλαπλά συστήματα/bot ταυτόχρονα Οι επιθέσεις timeMitigationDoS είναι πιο εύκολο να εντοπιστούν και να τερματιστούν, δεδομένου ότι προέρχονται από μία μόνο προέλευση. Οι επιθέσεις DDoS έχουν πολλαπλές προελεύσεις, καθιστώντας δύσκολο τον εντοπισμό της πηγής όλων των στόχων και τον τερματισμό της επίθεσηςΠεριπλοκότηταΕυκολότερη στην εκτέλεση Απαιτεί μεγάλους πόρους και λίγη τεχνική τεχνογνωσίαSpeedSlow σε σύγκριση με Οι επιθέσεις DDoSDDoS είναι πολύ γρήγορεςImpactLimited ImpactΕξαιρετικές επιπτώσεις στο σύστημα/διακομιστή

Συμπέρασμα

Οι οργανισμοί θα πρέπει να διασφαλίζουν ότι η ασφάλεια του συστήματός τους έχει προτεραιότητα σε κάθε περίπτωση. μια παραβίαση/διακοπή υπηρεσιών θα μπορούσε να οδηγήσει σε πιθανή απώλεια εμπιστοσύνης από τους χρήστες. Οι επιθέσεις DoS και DDoS είναι όλες παράνομες και επιβλαβείς για το σύστημα-στόχο. Ως εκ τούτου, όλα τα μέτρα για να διασφαλιστεί ότι αυτές οι επιθέσεις μπορούν να εντοπιστούν και να διαχειριστούν θα πρέπει να λαμβάνονται σοβαρά υπόψη.

Μπορείτε επίσης να εξερευνήσετε κορυφαία προστασία DDoS που βασίζεται σε σύννεφο για ιστότοπους μικρών και επιχειρήσεων.