Η κρυπτογραφία είναι μια τεχνική για την εξασφάλιση πληροφοριών και επικοινωνίας χρησιμοποιώντας ένα σύνολο υπολογισμών που βασίζονται σε κανόνες που ονομάζονται αλγόριθμοι και ορισμένες μαθηματικές έννοιες, ώστε μόνο το κατάλληλο άτομο να μπορεί να το καταλάβει.

Είναι χρήσιμο να αποτρέπεται η μη εξουσιοδοτημένη πρόσβαση σε πληροφορίες.

Η λέξη «κρυπτογραφία» προέρχεται από την ελληνική λέξη κρύπτος, που σημαίνει κρυμμένος. Η λέξη “crypto” σημαίνει “κρυφό” και “graphy” σημαίνει “γραφή”.

Σε αυτό το άρθρο, θα καλύψω τις βασικές αρχές της κρυπτογραφίας, θα εξερευνήσω διάφορους τύπους με παραδείγματα, θα συζητήσω προκλήσεις και θα κοιτάξω μπροστά στις μελλοντικές τάσεις. Στόχος μου είναι να παρέχω μια ολοκληρωμένη επισκόπηση, καλύπτοντας τόσο μεγάλες όσο και δευτερεύουσες έννοιες.

Η κρυπτογραφία διασφαλίζει την ψηφιακή επικοινωνία και πληροφορίες σε διάφορα συστήματα και εφαρμογές, διασφαλίζοντας το απόρρητο και την ασφάλεια των δεδομένων. Προστατεύει τα δεδομένα από μη εξουσιοδοτημένη πρόσβαση.

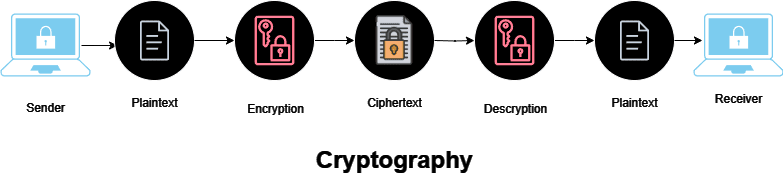

Ας δούμε τι συμβαίνει στην κρυπτογραφία:

Τώρα, ας εξερευνήσουμε τις θεμελιώδεις αρχές της κρυπτογραφίας.

Πίνακας περιεχομένων

Βασικές Αρχές Κρυπτογραφίας

Υπάρχουν τέσσερις βασικές αρχές της κρυπτογραφίας:

#1. Εμπιστευτικότητα: Μόνο ο προβλεπόμενος παραλήπτης μπορεί να έχει πρόσβαση στις πληροφορίες. παραμένει ιδιωτικό σε άλλους.

#2. Ακεραιότητα: Οι πληροφορίες δεν μπορούν να τροποποιηθούν κατά την αποθήκευση ή τη μετάδοση χωρίς να εντοπιστούν τυχόν αλλαγές.

#3. Μη άρνηση: Ο αποστολέας δεν μπορεί να αρνηθεί την αποστολή των πληροφοριών αργότερα.

#4. Έλεγχος ταυτότητας: Επιβεβαιώνει την ταυτότητα τόσο του αποστολέα όσο και του παραλήπτη και επαληθεύει την πηγή και τον προορισμό των πληροφοριών.

Πριν συνεχίσουμε, ας δούμε κάποιο βασικό λεξιλόγιο.

Γλωσσάριο:

WordMeaningCryptographyΕίναι μια τεχνική για την ασφάλεια των πληροφοριών και της επικοινωνίας χρησιμοποιώντας ένα σύνολο υπολογισμών που βασίζονται σε κανόνες που ονομάζονται αλγόριθμοι και ορισμένες μαθηματικές έννοιες, ώστε μόνο το σωστό άτομο να μπορεί να το καταλάβει.CipherA cipher είναι μια μέθοδος ή αλγόριθμος που χρησιμοποιείται για την κρυπτογράφηση και την αποκρυπτογράφηση δεδομένωνΚρυπτογράφησηΗ διαδικασία μετατροπής απλού κειμένου into ciphertextPlaintextΠρωτότυπο, μη κρυπτογραφημένη μορφή δεδομένων ή κείμενοCiphertextΚρυπτογραφημένα δεδομένα (μια κωδικοποιημένη μορφή των δεδομένων) ή textDecryptionΗ αντίστροφη διαδικασία μετατροπής κρυπτογραφημένου κειμένου ξανά σε απλό κείμενο χρησιμοποιώντας κλειδί αποκρυπτογράφησηςΚλειδίΚλειδί είναι μια πληροφορία, συνήθως μια ακολουθία bits, που χρησιμοποιείται για τον έλεγχο των διαδικασία κρυπτογράφησης και αποκρυπτογράφησης. Ανταλλαγή κλειδιών Η ασφαλής μεταφορά κλειδιών κρυπτογράφησης μεταξύ αποστολέα και παραλήπτη. Γλωσσάρι Κρυπτογραφίας

Υπάρχουν τρεις βασικοί τύποι Κρυπτογραφίας:

Συμμετρική κρυπτογραφία κλειδιού

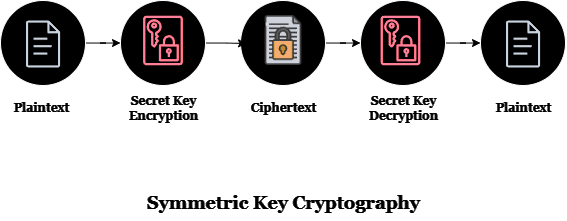

Η Symmetric Key Cryptography, γνωστή και ως Single Key Encryption, είναι μια τεχνική κρυπτογράφησης που βασίζεται σε ένα μόνο μυστικό κλειδί τόσο για την κρυπτογράφηση όσο και για την αποκρυπτογράφηση δεδομένων.

Σε αυτή τη μέθοδο, τόσο ο αποστολέας όσο και ο παραλήπτης πρέπει να χρησιμοποιήσουν το ίδιο ακριβώς μυστικό κλειδί για να κατανοήσουν τα δεδομένα. Λειτουργεί αλλάζοντας τα κανονικά δεδομένα σε μυστικό κώδικα (κρυπτογραφημένο κείμενο) χρησιμοποιώντας το μυστικό κλειδί και μια συγκεκριμένη μαθηματική διαδικασία.

Όταν ο δέκτης, ο οποίος γνωρίζει επίσης το μυστικό κλειδί, λάβει το μυστικό κωδικοποιημένο μήνυμα, μπορεί να χρησιμοποιήσει την ίδια μαθηματική διαδικασία για να το μετατρέψει ξανά σε κανονικά δεδομένα. Με αυτόν τον τρόπο, ο δέκτης λαμβάνει τις αρχικές πληροφορίες από τον μυστικό κωδικό.

Συμμετρική Κρυπτογραφία

Συμμετρική Κρυπτογραφία

Ας κατανοήσουμε τη διαδικασία μέσω των παρακάτω βημάτων:

- Ο αλγόριθμος μετατρέπει το αρχικό κείμενο (απλό κείμενο) σε κρυπτογραφημένο κείμενο χρησιμοποιώντας ένα μυστικό κλειδί.

- Στη συνέχεια, ο αποστολέας στέλνει αυτό το κρυπτογραφημένο κείμενο στον παραλήπτη μέσω του καναλιού επικοινωνίας. Αυτό το κανάλι επικοινωνίας είναι ιδιωτικό ή δημόσιο.

- Οι παραλήπτες χρησιμοποιούν το ίδιο μυστικό κλειδί για να αποκρυπτογραφήσουν αυτό το κρυπτογραφημένο κείμενο και να το μετατρέψουν σε αρχικό κείμενο.

Αυτή η συμμετρική διαδικασία κρυπτογράφησης διασφαλίζει ότι η επικοινωνία μεταξύ αποστολέα και παραλήπτη παραμένει ασφαλής. Ωστόσο, το μυστικό κλειδί πρέπει να είναι εμπιστευτικό.

Για τη διατήρηση της εμπιστευτικότητας και της ακεραιότητας, και τα δύο μέρη πρέπει να διαχειρίζονται και να προστατεύουν με ασφάλεια αυτό το μυστικό κλειδί.

Υπάρχουν δύο τύποι συμμετρικών κρυπτογράφησης:

Ροή CipherBlock CipherEncrypt δεδομένων σε μπλοκ σταθερού μήκους Ενώ τα δεδομένα κρυπτογραφούνται, το σύστημα τα διατηρεί στη μνήμη, περιμένοντας να είναι έτοιμα για επεξεργασία ολόκληρα μπλοκ. bit ή περισσότερα από 64 bit του κλειδιού Πιο πολύπλοκο από τον κρυπτογράφηση μπλοκ Απλούστερο από τον κρυπτογράφηση ροής Κρυπτογράφηση δεδομένων σε μπλοκ σταθερού μήκους Αργή και κατάλληλη για εφαρμογές εκτός σύνδεσηςΧρησιμοποιεί λειτουργίες CFB και OFBΧρησιμοποιεί λειτουργίες ECB και CBC.

Μερικά παραδείγματα αλγορίθμων συμμετρικής κρυπτογράφησης περιλαμβάνουν:

- AES (Advanced Encryption Standard): Είναι γνωστό για την ασφάλεια και την αποτελεσματικότητά του. Χρησιμοποιείται συνήθως για την ασφάλεια ευαίσθητων δεδομένων, όπως η ασύρματη ασφάλεια, το cloud computing, οι τραπεζικές συναλλαγές και το ηλεκτρονικό εμπόριο.

- DES (Data Encryption Standard): Είναι μια παλαιότερη μέθοδος κρυπτογράφησης που αντικαταστάθηκε από το AES και το 3DES. Χρησιμοποιεί κλειδί 56-bit.

- IDEA (International Data Encryption Algorithm): Χρησιμοποιεί κλειδί 128 bit και χρησιμοποιείται σε διάφορες εφαρμογές.

- Blowfish: Αλγόριθμος σχεδιασμένος ως αντικατάσταση drop-in για DES ή IDEA.

- RC4 (Rivest Cipher 4): Αναπτύχθηκε από τον Ron Rivest. Είναι γνωστό για την απλότητα και την ταχύτητά του, αλλά έχει κάποιες ανησυχίες για την ασφάλεια σε ορισμένες υλοποιήσεις.

- RC5 (Rivest Cipher 5): Έχει σχεδιαστεί για να είναι αποτελεσματικό και ασφαλές, με μεταβλητό μέγεθος μπλοκ και μέγεθος κλειδιού.

- RC6 (Rivest Cipher 6): Έχει σχεδιαστεί για να παρέχει βελτιωμένη ασφάλεια και απόδοση σε σύγκριση με προηγούμενες εκδόσεις.

Τα AES, DES, IDEA, Blowfish, RC5 και RC6 είναι Block Ciphers.

Το RC4 είναι μια κρυπτογράφηση ροής.

Πλεονεκτήματα της Συμμετρικής Κρυπτογραφίας Κλειδιών

- Είναι ταχύτερη και πιο αποτελεσματική από την ασύμμετρη κρυπτογραφία

- Το μέγεθος του κλειδιού είναι μικρό, γεγονός που επιτρέπει τη δημιουργία ισχυρότερων κρυπτογράφησης.

- Είναι σχετικά οικονομικό να παράγετε ισχυρά κλειδιά για κρυπτογράφηση.

- Ο AES είναι ένας από τους ασφαλείς αλγόριθμους.

Μειονεκτήματα της κρυπτογραφίας συμμετρικού κλειδιού

- Η ασφαλής κοινή χρήση κλειδιών κρυπτογράφησης με όλα τα μέρη που χρειάζεται να επικοινωνούν με ασφάλεια είναι μια σημαντική πρόκληση της συμμετρικής κρυπτογραφίας.

- Η ασφάλεια ολόκληρου του συστήματος μπορεί να παραβιαστεί εάν το κλειδί αναχαιτιστεί ή παραβιαστεί από έναν εισβολέα κατά τη μετάδοση.

- Τα συμμετρικά συστήματα κρυπτογράφησης απαιτούν προσεκτικές πρακτικές διαχείρισης κλειδιών. Αυτό περιλαμβάνει τη δημιουργία, την αποθήκευση, την ενημέρωση και την ανάκληση κλειδιών. Η κακή διαχείριση των κλειδιών μπορεί να οδηγήσει σε παραβιάσεις ασφάλειας.

- Οι επιτιθέμενοι μπορούν να αναχαιτίσουν τα κλειδιά που ανταλλάσσονται μέσω ενός μη ασφαλούς καναλιού, οδηγώντας σε συμβιβασμό της επικοινωνίας.

Ωστόσο, η συμμετρική κρυπτογράφηση είναι ένα ουσιαστικό μέρος της σύγχρονης κρυπτογραφίας και χρησιμοποιείται ευρέως σε πολλές εφαρμογές, παρά τα μειονεκτήματά της.

Ισχυρές πρακτικές διαχείρισης κλειδιών και ασφαλείς μέθοδοι ανταλλαγής κλειδιών μπορούν να βοηθήσουν να ξεπεραστούν ορισμένες από τις προκλήσεις της συμμετρικής κρυπτογραφίας.

Ασύμμετρη κρυπτογραφία κλειδιού

Η ασύμμετρη κρυπτογραφία χρησιμοποιεί ζεύγη κλειδιών – ένα ιδιωτικό που κρατείται μυστικό και ένα δημόσιο κοινόχρηστο ανοιχτά. Μπορείτε να χρησιμοποιήσετε το δημόσιο κλειδί κάποιου για την κρυπτογράφηση ενός μηνύματος και μόνο αυτός μπορεί να το αποκρυπτογραφήσει με το ιδιωτικό του κλειδί.

Αυτή η μέθοδος ενισχύει την ψηφιακή ασφάλεια επιτρέποντας την ασφαλή επικοινωνία χωρίς κοινή χρήση μυστικών κλειδιών, κάτι που είναι κρίσιμο στον διαδικτυακό μας κόσμο.

Αυτό είναι χρήσιμο για ασφαλή επικοινωνία, καθώς οι παραλήπτες χρειάζονται μόνο το δημόσιο κλειδί σας. Εξαλείφει τον κίνδυνο κοινής χρήσης ενός μυστικού συμμετρικού κλειδιού.

Αυτοί οι «αλγόριθμοι δημοσίου κλειδιού» χρησιμοποιούν ένα ζεύγος κλειδιών για την ασφάλεια των δεδομένων.

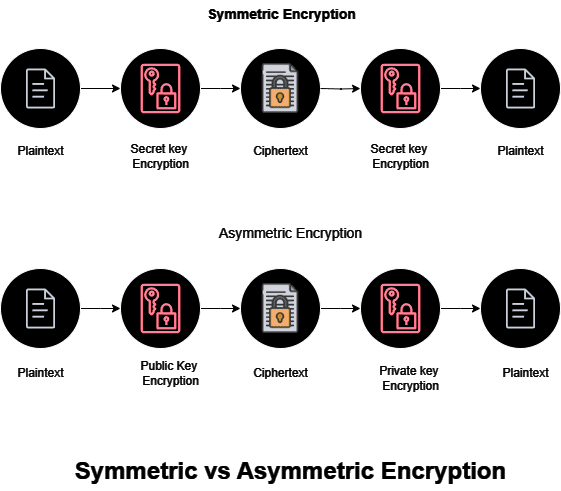

Ακολουθεί μια απλούστερη ανάλυση:

Συμμετρική vs Ασύμμετρη Κρυπτογραφία

Συμμετρική vs Ασύμμετρη Κρυπτογραφία

- Υπάρχουν δύο κλειδιά. Ένα δημόσιο κλειδί, στο οποίο μπορούν να έχουν πρόσβαση όλοι, και ένα ιδιωτικό κλειδί, το οποίο διατηρείται μυστικό.

- Το δημόσιο κλειδί χρησιμοποιείται για την κρυπτογράφηση ή το κλείδωμα των δεδομένων.

- Το ιδιωτικό κλειδί χρησιμοποιείται για την αποκρυπτογράφηση ή το ξεκλείδωμα των δεδομένων.

Είναι σημαντικό να κατανοήσετε ότι δεν μπορείτε να καταλάβετε το ιδιωτικό κλειδί από το δημόσιο κλειδί. Επίσης, τα δημόσια κλειδιά συνδέονται συνήθως με ταυτότητες από οργανισμούς γνωστούς ως Αρχές Πιστοποιητικών.

Ασφαλής επικοινωνία Ο αποστολέας και ο παραλήπτης έχουν ανταλλάξει ένα ασφαλές μήνυμα χωρίς να θέσουν σε κίνδυνο τα ιδιωτικά τους κλειδιά.

Αυτοί οι αλγόριθμοι βασίζονται σε μαθηματικά προβλήματα όπως η παραγοντοποίηση ακεραίων και οι διακριτοί λογάριθμοι για τη δημιουργία ψηφιακών υπογραφών και τη δημιουργία/διανομή κλειδιών περιόδου λειτουργίας, όπως στο πρωτόκολλο TLS.

Μερικά παραδείγματα αλγορίθμων ασύμμετρης κρυπτογράφησης περιλαμβάνουν:

- RSA (Rivest-Shamir-Adleman): Ο RSA είναι ένας από τους πιο ευρέως χρησιμοποιούμενους αλγόριθμους ασύμμετρης κρυπτογράφησης. Βασίζεται στις μαθηματικές ιδιότητες μεγάλων πρώτων αριθμών και χρησιμοποιείται συνήθως για ασφαλή ανταλλαγή κλειδιών και ψηφιακές υπογραφές.

- Κρυπτογραφία Ελλειπτικής Καμπύλης (ECC): Βασίζεται στην αλγεβρική δομή των ελλειπτικών καμπυλών σε πεπερασμένα πεδία. Το ECC προσφέρει το πλεονέκτημα των μικρότερων μεγεθών κλειδιών σε σύγκριση με την κρυπτογραφία μη EC που βασίζεται σε απλά πεδία Galois. Το ECC χρησιμοποιείται κυρίως για τη δημιουργία ψευδοτυχαίων αριθμών και ψηφιακών υπογραφών.

- Diffie-Hellman Key Exchange: Αυτός ο αλγόριθμος χρησιμοποιείται για ασφαλή ανταλλαγή κλειδιών. Ένα κλειδί που δημιουργήθηκε χρησιμοποιώντας αυτή τη μέθοδο μπορεί να χρησιμοποιηθεί για κρυπτογράφηση με συμμετρικό αλγόριθμο. Ο κύριος στόχος του Diffie-Hellman είναι να επιτρέψει σε δύο μέρη να δημιουργήσουν ένα κοινό μυστικό κλειδί μέσω ενός μη ασφαλούς καναλιού επικοινωνίας.

Πλεονεκτήματα της Ασύμμετρης Κρυπτογραφίας

- Η ασύμμετρη κρυπτογράφηση παρέχει ισχυρότερη ασφάλεια σε σύγκριση με τη συμμετρική κρυπτογραφία.

- Ο παραλήπτης μπορεί να επαληθεύσει την ταυτότητα του αποστολέα.

- Η ασύμμετρη κρυπτογράφηση έλυσε το πρόβλημα που σχετίζεται με τη διανομή κλειδιού, το οποίο ανέφερα στα μειονεκτήματα της κρυπτογραφίας συμμετρικού κλειδιού.

- Οι παραλήπτες του μηνύματος μπορούν να ανιχνεύσουν εάν το μήνυμα τροποποιήθηκε κατά τη μεταφορά.

Μειονεκτήματα της ασύμμετρης κρυπτογραφίας κλειδιού

- Η ασύμμετρη κρυπτογράφηση είναι μια πιο αργή διαδικασία από τη συμμετρική κρυπτογραφία.

- Η ασύμμετρη κρυπτογράφηση και αποκρυπτογράφηση απαιτούν περισσότερους υπολογιστικούς πόρους από τη συμμετρική κρυπτογραφία.

- Η ασύμμετρη κρυπτογραφία βασίζεται σε δημόσια και ιδιωτικά κλειδιά. Η ασφαλής διαχείριση αυτών των κλειδιών μπορεί να είναι περίπλοκη και προκλητική, ειδικά σε συστήματα μεγάλης κλίμακας.

- Το πιο σημαντικό πιθανό μειονέκτημα της ασύμμετρης κρυπτογραφίας είναι η ευπάθειά της στους κβαντικούς υπολογιστές. Οι κβαντικοί υπολογιστές έχουν τη δυνατότητα να λύσουν ορισμένα μαθηματικά προβλήματα, όπως η παραγοντοποίηση ακεραίων και οι διακριτοί λογάριθμοι, πολύ πιο αποτελεσματικά από τους κλασικούς υπολογιστές.

Ωστόσο, δεν χρειάζεται να ανησυχείτε ότι οι οργανισμοί και οι ερευνητές εργάζονται για τη μετάβαση σε αυτές τις κρυπτογραφικές τεχνικές ανθεκτικές στα κβαντικά.

Ας προχωρήσουμε στον επόμενο τύπο κρυπτογραφίας:

Λειτουργία κατακερματισμού

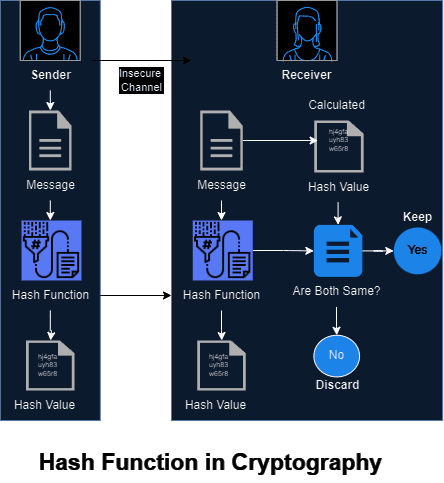

Οι κρυπτογραφικές συναρτήσεις κατακερματισμού είναι διαφορετικές από άλλους τύπους κρυπτογραφίας. Δεν κρυπτογραφούν δεδομένα. Αντίθετα, χρησιμοποιούν πολύπλοκα μαθηματικά για να μετατρέψουν οποιαδήποτε δεδομένα σε έναν μοναδικό κωδικό που αποτελείται από γράμματα και αριθμούς.

Αυτοί οι κωδικοί ονομάζονται κωδικοί κατακερματισμού, τιμές κατακερματισμού ή ανακεφαλαιώσεις μηνυμάτων. Είναι σημαντικά για τον έλεγχο εάν τα δεδομένα είναι ασφαλή. όταν τα δεδομένα αποστέλλονται ή αποθηκεύονται, ο κατακερματισμός τους υπολογίζεται και αποστέλλεται ή διατηρείται μαζί με τα δεδομένα.

Ο παραλήπτης μπορεί να υπολογίσει εκ νέου τον κωδικό των δεδομένων που έλαβε και να τον ελέγξει σε σχέση με αυτόν που έχει αποσταλεί. Εάν οι κωδικοί ταιριάζουν, σημαίνει ότι τα δεδομένα παρέμειναν ασφαλή κατά τη μετάδοση και την αποθήκευση.

Ακολουθεί μια απλή εξήγηση βήμα προς βήμα:

Λειτουργία κατακερματισμού

Λειτουργία κατακερματισμού

Πλευρά αποστολέα:

Πλευρά δέκτη:

Αποτέλεσμα:

- Εάν οι κωδικοί κατακερματισμού ταιριάζουν, σημαίνει ότι το μήνυμα δεν τροποποιήθηκε κατά τη μετάδοση και θεωρείται ασφαλές.

- Εάν οι κωδικοί κατακερματισμού δεν ταιριάζουν, υποδηλώνει ότι το μήνυμα μπορεί να έχει αλλάξει και δεν θεωρείται ασφαλές.

Ακολουθούν μερικές από τις ιδιότητες που κάνουν χρήσιμες τις συναρτήσεις κατακερματισμού:

Ιδιότητες της συνάρτησης κατακερματισμού:

Οι συναρτήσεις κατακερματισμού έχουν πολλές εφαρμογές στην επιστήμη των υπολογιστών και την ασφάλεια πληροφοριών, όπως κρυπτογραφία, έλεγχος ακεραιότητας δεδομένων, ευρετηρίαση δεδομένων, δακτυλικό αποτύπωμα δεδομένων, αποθήκευση κωδικού πρόσβασης, ψηφιακή εγκληματολογία και blockchain.

Οι συνήθως χρησιμοποιούμενες κρυπτογραφικές συναρτήσεις κατακερματισμού περιλαμβάνουν:

Υπάρχουν δύο ευρέως χρησιμοποιούμενες οικογένειες κρυπτογραφικών συναρτήσεων κατακερματισμού – η οικογένεια MD (MD = σύνοψη μηνυμάτων) και η οικογένεια SHA (SHA = ασφαλής αλγόριθμος κατακερματισμού).

- SHA-1 (Secure Hash Algorithm 1): Ήταν μια από τις δημοφιλείς συναρτήσεις κατακερματισμού. Ωστόσο, το SHA-1 θεωρείται πλέον αδύναμο λόγω τρωτών σημείων που επιτρέπουν πρακτικές επιθέσεις σύγκρουσης. Δεν χρησιμοποιείται πλέον για τις περισσότερες εφαρμογές ασφαλείας.

- MD5 (Message Digest Algorithm 5): Το MD5 ήταν δημοφιλές στο παρελθόν, αλλά τώρα θεωρείται αδύναμο λόγω τρωτών σημείων σύγκρουσης. Γενικά δεν χρησιμοποιείται για εφαρμογές ευαίσθητες στην ασφάλεια.

- SHA-3: Το SHA-3 είναι μια νεότερη οικογένεια συναρτήσεων κατακερματισμού που επιλέχθηκαν μέσω διαγωνισμού από το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST). Παρέχει ισχυρή ασφάλεια και έχει σχεδιαστεί για να είναι ανθεκτικό σε συγκεκριμένους τύπους επιθέσεων.

Παρόλο που οι συναρτήσεις κατακερματισμού δεν κρυπτογραφούν μηνύματα, αποτελούν αναπόσπαστο μέρος της κρυπτογραφίας επειδή διαδραματίζουν κρίσιμο ρόλο στην ασφάλεια και τον έλεγχο ταυτότητας δεδομένων, που αποτελούν βασικούς στόχους στην κρυπτογραφία.

Πλεονεκτήματα της λειτουργίας Hash

- Μια ασφαλής λειτουργία κατακερματισμού εγγυάται υψηλή αντοχή σε σύγκρουση.

- Δύο αρχεία μπορούν να συγκριθούν για ισότητα εύκολα μέσω κατακερματισμού.

- Οι λειτουργίες κατακερματισμού είναι απίστευτα γρήγορες και αποτελεσματικές.

- Στο DBMS, ο κατακερματισμός χρησιμοποιείται για την αναζήτηση της θέσης των δεδομένων χωρίς τη χρήση δομής ευρετηρίου.

Μειονεκτήματα της λειτουργίας Hash

- Οι συναρτήσεις κατακερματισμού μπορεί να λειτουργούν λιγότερο αποτελεσματικά όταν υπάρχουν πολλές συγκρούσεις.

- Δεν επιτρέπονται μηδενικές τιμές.

- Η εφαρμογή πινάκων κατακερματισμού μπορεί να είναι μια πρόκληση λόγω της πολυπλοκότητάς τους.

- Στην πράξη, είναι σχεδόν αδύνατο να αποφευχθούν πλήρως οι συγκρούσεις κατακερματισμού όταν αντιμετωπίζουμε ένα μεγάλο σύνολο πιθανών κλειδιών.

Διαβάστε επίσης: Πώς να προστατεύσετε τον εαυτό σας από μια επίθεση στο τραπέζι του ουράνιου τόξου

Πραγματικές Εφαρμογές Κρυπτογραφίας

- Έλεγχος ταυτότητας/Ψηφιακές υπογραφές: Ο έλεγχος ταυτότητας είναι η ζωτική διαδικασία επιβεβαίωσης της γνησιότητας των δεδομένων, επαλήθευσης της πηγής ενός εγγράφου, επικύρωσης ταυτότητας αποστολέα, ακρίβειας χρονικής σφραγίδας και διασφάλισης της νομιμότητας των ταυτοτήτων υπολογιστή ή χρήστη. Οι ψηφιακές υπογραφές χρησιμοποιούν κρυπτογραφικές μεθόδους που περιλαμβάνουν μια συνάρτηση κατακερματισμού και ένα ιδιωτικό κλειδί για την επικύρωση και την ασφαλή υπογραφή εγγράφων.

- Κρυπτογράφηση Cloud Storage: Η κρυπτογραφία χρησιμοποιείται για την ασφάλεια αρχείων που είναι αποθηκευμένα στο cloud και κατά τη μετάδοση από και προς τις υπηρεσίες cloud.

- Ηλεκτρονικό χρήμα: Το ηλεκτρονικό χρήμα περιλαμβάνει ηλεκτρονικές μεταφορές κεφαλαίων μεταξύ των μερών, οι οποίες μπορεί να είναι χρεωστικές ή πιστωτικές και είτε ανώνυμες είτε ταυτοποιημένες. Χρησιμοποιεί κρυπτογράφηση, ψηφιακές υπογραφές και κρυπτογραφία δημόσιου κλειδιού για ασφάλεια, επιτρέποντας διάφορους τύπους συναλλαγών.

- Κρυπτογράφηση/Αποκρυπτογράφηση σε email: Η κρυπτογράφηση email προστατεύει το περιεχόμενο email από μη εξουσιοδοτημένη πρόσβαση χρησιμοποιώντας κρυπτογράφηση δημόσιου κλειδιού. Κάθε χρήστης έχει ένα ζεύγος δημόσιου και ιδιωτικού κλειδιού, με το δημόσιο κλειδί να χρησιμοποιείται για κρυπτογράφηση, και μόνο το ιδιωτικό κλειδί μπορεί να αποκρυπτογραφήσει το μήνυμα.

- Κρυπτογράφηση στο WhatsApp: Το WhatsApp χρησιμοποιεί το πρωτόκολλο σήματος για κρυπτογράφηση, συνδυάζοντας συμμετρική και ασύμμετρη κρυπτογραφία κλειδιού για εμπιστευτικότητα, ακεραιότητα, έλεγχο ταυτότητας και μη απόρριψη. Για την ανταλλαγή κλειδιών χρησιμοποιούνται αλγόριθμοι που βασίζονται σε Curve25519.

- Κρυπτογράφηση στο Instagram: Η επικοινωνία του Instagram κρυπτογραφείται χρησιμοποιώντας SSL/TLS μέσω της θύρας 443, αποτρέποντας την υποκλοπή δεδομένων που ανταλλάσσονται μεταξύ του χρήστη και των διακομιστών Instagram.

- Έλεγχος ταυτότητας κάρτας SIM: Ο έλεγχος ταυτότητας κάρτας SIM περιλαμβάνει την επαλήθευση της πρόσβασης της κάρτας SIM στο δίκτυο με τη δημιουργία ενός τυχαίου αριθμού και την εφαρμογή αλγορίθμων όπως το A3 με το μυστικό κλειδί Ki. Η κρυπτογράφηση βασίζεται στον αλγόριθμο A8 και το κλειδί συνεδρίας KC, που χρησιμοποιείται με τον αλγόριθμο A5 για κρυπτογράφηση/αποκρυπτογράφηση δεδομένων.

Προκλήσεις στην Κρυπτογραφία

- Η διαχείριση κλειδιών παραμένει μια πρόκληση, καθώς η ασφαλής διανομή και διαχείριση κλειδιών κρυπτογράφησης είναι περίπλοκη, ειδικά σε συστήματα μεγάλης κλίμακας. Οι μηχανισμοί αποθήκευσης και ανάκτησης κλειδιών πρέπει να είναι ισχυροί.

- Η συμμετρική κρυπτογραφία μπορεί να γίνει αναποτελεσματική όταν πολλοί χρήστες χρειάζεται να επικοινωνούν με ασφάλεια. Κάθε ζεύγος χρηστών απαιτεί ένα μοναδικό κλειδί, το οποίο μπορεί να γίνει δυσκίνητο καθώς αυξάνεται ο αριθμός των χρηστών.

- Η ασύμμετρη κρυπτογραφία απαιτεί συνήθως μεγαλύτερα κλειδιά από τη συμμετρική κρυπτογραφία για να επιτευχθεί το ίδιο επίπεδο ασφάλειας. Αυτό μπορεί να οδηγήσει σε πιο αργή επεξεργασία και αυξημένες απαιτήσεις πόρων.

- Η ανακάλυψη τρωτών σημείων ή αδυναμιών στις συναρτήσεις κατακερματισμού μπορεί να οδηγήσει σε παραβιάσεις ασφάλειας. Η κρυπτογραφική κοινότητα πρέπει να αναλύει και να προσαρμόζει συνεχώς τις συναρτήσεις κατακερματισμού για να μετριάσει τέτοιους κινδύνους.

- Σε εφαρμογές όπου οι συναρτήσεις κατακερματισμού χρησιμοποιούνται για την αποθήκευση κωδικών πρόσβασης, είναι απαραίτητη η σωστή αλάτιση των κωδικών πρόσβασης για την αποφυγή επιθέσεων στον πίνακα του ουράνιου τόξου. Η πρόκληση έγκειται στη διασφάλιση ότι τα άλατα είναι μοναδικά και μυστικά.

- Η εμφάνιση των κβαντικών υπολογιστών θέτει μια σημαντική πρόκληση στον κόσμο της κρυπτογραφίας. Οι κβαντικοί υπολογιστές είναι εξαιρετικά γρήγοροι στην επίλυση συγκεκριμένων μαθηματικών προβλημάτων, αξιοποιώντας τις περίεργες αρχές της κβαντικής φυσικής για την εξαιρετική υπολογιστική τους ικανότητα.

Αυτή η ταχύτητα απειλεί τα θεμέλια των σημερινών κρυπτογραφικών συστημάτων μας, τα οποία βασίζονται στην πολυπλοκότητα ορισμένων μαθηματικών προκλήσεων για τη διασφάλιση της ασφάλειας των δεδομένων. Οι κβαντικοί υπολογιστές έχουν τη δυνατότητα να λύνουν αυτά τα προβλήματα πολύ πιο γρήγορα από τους συμβατικούς υπολογιστές, δυνητικά θέτοντας σε κίνδυνο την ασφάλεια των μεθόδων κρυπτογράφησης.

Οι βασικές αρχές της κβαντικής μηχανικής που χρησιμοποιούν οι κβαντικοί υπολογιστές είναι πράγματι ασυνήθιστες, αλλά τους δίνουν τη δύναμη να εκτελούν εργασίες που είναι πέρα από τις δυνατότητες των κλασικών υπολογιστών.

Κατά συνέπεια, η ανάγκη ανάπτυξης καινοτόμων κρυπτογραφικών τεχνικών που μπορούν να αντέξουν τις κβαντικές επιθέσεις γίνεται όλο και πιο πιεστική, δημιουργώντας μια συνεχή πρόκληση στον τομέα της κρυπτογραφίας.

Μελλοντικές Τάσεις στην Κρυπτογραφία

- Η ανάπτυξη και η υιοθέτηση αλγορίθμων μετακβαντικής κρυπτογραφίας που είναι ανθεκτικοί σε κβαντικές επιθέσεις θα είναι μια σημαντική τάση. Αλγόριθμοι όπως η κρυπτογραφία που βασίζεται σε πλέγμα διερευνώνται.

- Υπάρχει μια αυξανόμενη αποδοχή της κρυπτογράφησης και της διαχείρισης κλειδιών που βασίζεται σε σύννεφο, ειδικά στα χρηματοοικονομικά. Η ομομορφική κρυπτογράφηση επιτρέπει υπολογισμούς σε κρυπτογραφημένα δεδομένα χωρίς την αποκρυπτογράφηση τους. Αυτό μπορεί να βελτιώσει το απόρρητο στο cloud computing και την επεξεργασία δεδομένων.

- Η κρυπτογραφία διαδραματίζει κρίσιμο ρόλο στην εξασφάλιση της τεχνολογίας blockchain και τα δύο θα συνεχίσουν να είναι αλληλένδετα στο μέλλον.

- Με τους αυξημένους κανονισμούς προστασίας δεδομένων, όπως ο GDPR, το tokenization χρησιμοποιείται πιο συχνά στην υγειονομική περίθαλψη, τις χρηματοοικονομικές υπηρεσίες και τις επιχειρήσεις. Το tokenization αντικαθιστά τα πραγματικά δεδομένα με ένα διακριτικό που δεν έχει αξία για τους χάκερ.

Τελικές Λέξεις

Η κρυπτογραφία είναι ένα τεράστιο πεδίο με πολλά να εξερευνήσουμε, και έχουμε χαράξει μόνο την επιφάνεια καλύπτοντας τα βασικά της κρυπτογραφίας.

Καλύψαμε την κρυπτογραφία, τις αρχές της, τους τύπους κρυπτογραφίας, τις συναρτήσεις κατακερματισμού, τις προκλήσεις, τις μελλοντικές τάσεις και τις πρακτικές εφαρμογές.

Ωστόσο, υπάρχουν πολλά περισσότερα να ανακαλύψετε.

Στη συνέχεια, Cloud Cryptography:An Introductory Guide και Google Cloud Case Study.