Ο καθορισμός ενός ορίου κλειδώματος λογαριασμού μπορεί να εμποδίσει τους χάκερ να πραγματοποιήσουν επιθέσεις ωμής βίας για να μαντέψουν τους κωδικούς πρόσβασης των λογαριασμών χρηστών. Αλλά τώρα οι χάκερ στρέφονται όλο και περισσότερο σε επιθέσεις ψεκασμού κωδικών πρόσβασης για να παρακάμψουν τις ρυθμίσεις κλειδώματος απόπειρας σύνδεσης.

Σε σύγκριση με μια παραδοσιακή επίθεση ωμής βίας, μια επίθεση ψεκασμού κωδικού πρόσβασης είναι σχετικά απλή στην εκτέλεση και έχει χαμηλό ποσοστό ανίχνευσης.

Τι είναι στην πραγματικότητα μια επίθεση ψεκασμού κωδικού πρόσβασης, πώς λειτουργεί, πώς μπορείτε να την αποτρέψετε και τι πρέπει να κάνετε για να αποκαταστήσετε μια επίθεση ψεκασμού κωδικού πρόσβασης; Ας ανακαλύψουμε.

Πίνακας περιεχομένων

Τι είναι η επίθεση με ψεκασμό κωδικού πρόσβασης;

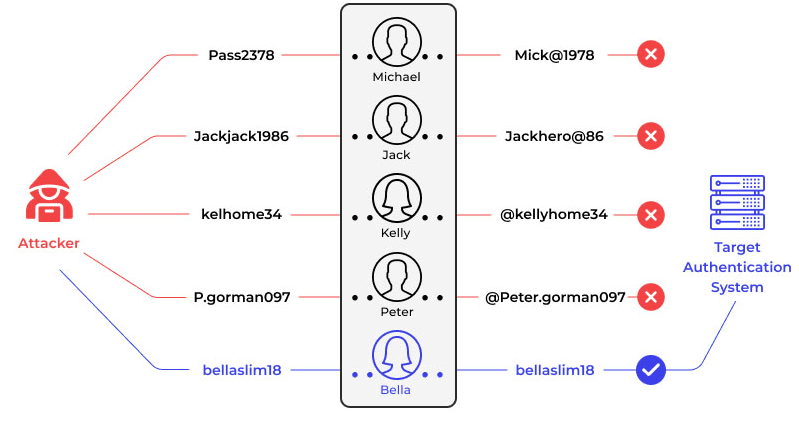

Μια επίθεση με ψεκασμό κωδικών πρόσβασης είναι ένας τύπος κυβερνοεπίθεσης στην οποία οι παράγοντες απειλών ψεκάζουν κωδικούς πρόσβασης που χρησιμοποιούνται συνήθως σε διάφορους λογαριασμούς σε έναν οργανισμό, αναμένοντας ότι ορισμένοι κωδικοί πρόσβασης θα τους βοηθήσουν να αποκτήσουν πρόσβαση σε λογαριασμούς χρηστών.

Οι χάκερ χρησιμοποιούν έναν ενιαίο, συνήθως χρησιμοποιούμενο κωδικό πρόσβασης έναντι πολλών λογαριασμών σε μια εταιρεία. Εάν δεν αποκτήσουν πρόσβαση σε κανέναν λογαριασμό με την πρώτη προσπάθεια, θα μετακινηθούν σε διαφορετικό κωδικό πρόσβασης για να πραγματοποιήσουν ψεκασμό κωδικού πρόσβασης μετά από μερικές ημέρες.

Επαναλαμβάνουν τη διαδικασία μέχρι να αποκτήσουν πρόσβαση σε έναν εταιρικό λογαριασμό. Καθώς δεν χρησιμοποιούν πολλούς κωδικούς πρόσβασης σε έναν μόνο λογαριασμό για σύντομο χρονικό διάστημα, οι ρυθμίσεις κλειδώματος προσπάθειας σύνδεσης δεν αποκλείουν τους λογαριασμούς λόγω υπερβολικών αποτυχημένων προσπαθειών.

Μόλις εισέλθουν σε ένα εταιρικό δίκτυο, μπορούν να πραγματοποιήσουν διάφορες δραστηριότητες για την επίτευξη των κακόβουλων στόχων τους.

Οι χρήστες έχουν πολλούς λογαριασμούς αυτές τις μέρες. Η δημιουργία ενός ισχυρού κωδικού πρόσβασης για κάθε λογαριασμό είναι μια δυσκίνητη εργασία, πόσο μάλλον να θυμάστε αυτούς τους κωδικούς πρόσβασης.

Έτσι, πολλοί χρήστες δημιουργούν εύκολους κωδικούς πρόσβασης για να διευκολύνουν τη διαδικασία. Αλλά οι εύκολοι κωδικοί πρόσβασης είναι δημοφιλείς και γνωστοί. Οποιοσδήποτε μπορεί να ψάξει στο google για τους πιο συνηθισμένους κωδικούς πρόσβασης και να λάβει τη λίστα με τους πιο χρησιμοποιούμενους κωδικούς πρόσβασης. Αυτό το σενάριο έχει τροφοδοτήσει την ανάπτυξη των επιθέσεων ψεκασμού κωδικών πρόσβασης.

Πωλητής ψηφιακού χώρου εργασίας και εταιρικών δικτύων Citrix επιβεβαίωσε ότι οι φορείς απειλών είχαν πρόσβαση στο εσωτερικό δίκτυο της εταιρείας μέσω της προσπάθειας ψεκασμού κωδικών πρόσβασης κατά τις 13 Οκτωβρίου 2018 και τις 8 Μαρτίου 2019.

Η Microsoft επίσης επικυρωμένος κωδικός πρόσβασης επιθέσεις ψεκασμού σε περισσότερους από 250 πελάτες του Office 365.

Πώς λειτουργεί μια επίθεση με ψεκασμό κωδικού πρόσβασης;

Πηγή εικόνας: Wallarm

Πηγή εικόνας: Wallarm

Εδώ είναι τα τρία βήματα των επιτυχημένων επιθέσεων ψεκασμού κωδικών πρόσβασης.

#1. Συλλέξτε τη λίστα ονομάτων χρήστη

Το πρώτο βήμα για την πραγματοποίηση μιας επίθεσης ψεκασμού κωδικού πρόσβασης είναι να αποκτήσετε στα χέρια σας μια λίστα ονομάτων χρηστών σε έναν οργανισμό.

Συνήθως, οι εταιρείες χρησιμοποιούν μια τυποποιημένη σύμβαση για τα ονόματα χρηστών, καθιστώντας τις διευθύνσεις email των χρηστών τα προεπιλεγμένα ονόματα χρήστη για τους συσχετισμένους λογαριασμούς. Χρειάζεται λίγη προσπάθεια για να μαντέψετε τις διευθύνσεις email των χρηστών, όπως είναι η πιο συχνά χρησιμοποιούμενη μορφή email [email protected].

Οι φορείς απειλών μπορούν επίσης να μάθουν για τις διευθύνσεις email των χρηστών επισκεπτόμενοι τον ιστότοπο της εταιρείας, τα προφίλ των εργαζομένων στο LinkedIn ή άλλα σχετικά διαδικτυακά προφίλ.

Εναλλακτικά, μπορούν να αγοράσουν μια άμεσα διαθέσιμη λίστα ονομάτων χρηστών από τον σκοτεινό ιστό.

#2. Spray Passwords

Μόλις αποκτήσουν μια λίστα με ονόματα χρήστη, θα αναζητήσουν “τη λίστα με τους πιο συνηθισμένους κωδικούς πρόσβασης”. Οι αναζητήσεις Google και Bing μπορούν γρήγορα να παρέχουν στους χάκερ μια λίστα με κοινούς κωδικούς πρόσβασης για ένα δεδομένο έτος. Για να αυξήσουν τις πιθανότητες επιτυχίας τους, οι χάκερ μπορούν να τροποποιήσουν τη λίστα των κοινών κωδικών πρόσβασης ανάλογα με τη γεωγραφική θέση των χρηστών.

Για παράδειγμα, μπορούν να λάβουν υπόψη τους δημοφιλείς αθλητικές ομάδες/παίκτες, πολιτιστικές δραστηριότητες, μουσική και ούτω καθεξής. Εάν ένας οργανισμός εδρεύει εκτός Σικάγο, οι χάκερ μπορούν να συνδυάσουν το Chicago Bears με κωδικούς πρόσβασης που χρησιμοποιούνται συνήθως για να ψεκάσουν κωδικούς πρόσβασης.

Αφού ψεκάσουν έναν μόνο κωδικό πρόσβασης σε πολλούς λογαριασμούς, θα περιμένουν για τουλάχιστον 30 έως 50 λεπτά πριν ξεκινήσουν την επόμενη επίθεση ψεκασμού για να αποφύγουν το κλείδωμα του λογαριασμού.

Οι χάκερ μπορούν να χρησιμοποιήσουν διάφορα αυτοματοποιημένα εργαλεία για να αυτοματοποιήσουν τη διαδικασία ψεκασμού.

#3. Αποκτήστε πρόσβαση σε λογαριασμούς

Εάν η επίθεση ψεκασμού είναι επιτυχής, ο εισβολέας θα έχει πρόσβαση στους λογαριασμούς χρηστών. Με βάση τα προνόμια αυτών των λογαριασμών που έχουν παραβιαστεί, οι εισβολείς μπορούν να κάνουν διάφορες κακόβουλες δραστηριότητες, όπως εγκατάσταση κακόβουλου λογισμικού, κλοπή ευαίσθητων δεδομένων, δόλιες αγορές κ.λπ.

Επίσης, ας υποθέσουμε ότι ο εισβολέας μπορεί να μπει μέσα στο εταιρικό δίκτυο. Σε αυτήν την περίπτωση, μπορούν να εμβαθύνουν στο δίκτυό σας μέσω πλευρικής κίνησης για να αναζητήσουν περιουσιακά στοιχεία υψηλής αξίας και να αυξήσουν τα προνόμιά τους.

Password Spraying έναντι Credential Stuffing εναντίον Brute Force Attack

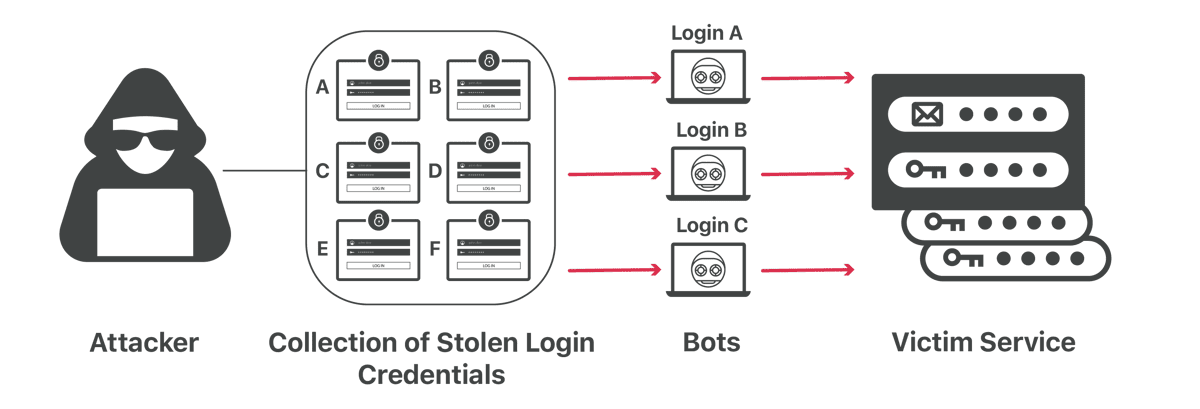

Πηγή εικόνας: Cloudflare

Πηγή εικόνας: Cloudflare

Σε επιθέσεις γεμίσματος διαπιστευτηρίων κωδικού πρόσβασης, οι παράγοντες απειλών χρησιμοποιούν κλεμμένα διαπιστευτήρια από έναν οργανισμό για να αποκτήσουν πρόσβαση σε λογαριασμούς χρηστών σε διάφορες πλατφόρμες.

Οι φορείς απειλών εκμεταλλεύονται το γεγονός ότι πολλοί άνθρωποι χρησιμοποιούν τα ίδια ονόματα χρήστη και κωδικούς πρόσβασης για να έχουν πρόσβαση στους λογαριασμούς τους σε πολλούς ιστότοπους. Καθώς όλο και περισσότερα διαπιστευτήρια σύνδεσης εκτίθενται λόγω των αυξανόμενων περιστατικών παραβιάσεων δεδομένων, οι χάκερ έχουν πλέον περισσότερες ευκαιρίες να πραγματοποιήσουν επιθέσεις πλήρωσης διαπιστευτηρίων.

Από την άλλη πλευρά, μια επίθεση ωμής βίας κάνει χρήση δοκιμής και λάθους για να σπάσει κωδικούς πρόσβασης και διαπιστευτήρια σύνδεσης. Οι κυβερνοεγκληματίες προσπαθούν να μαντέψουν τους σωστούς κωδικούς πρόσβασης δοκιμάζοντας ένα ευρύ φάσμα συνδυασμών. Χρησιμοποιούν εργαλεία επίθεσης ωμής βίας για να επιταχύνουν τη διαδικασία.

Οι ρυθμίσεις κλειδώματος προσπάθειας σύνδεσης μπορούν να αποτρέψουν επιθέσεις ωμής βίας, καθώς οι εν λόγω λογαριασμοί θα αποκλειστούν μόλις το σύστημα εντοπίσει πάρα πολλές αποτυχημένες προσπάθειες σύνδεσης σε σύντομο χρονικό διάστημα.

Σε επιθέσεις με ψεκασμό κωδικών πρόσβασης, οι χάκερ δοκιμάζουν έναν κοινό συνήθως χρησιμοποιούμενο κωδικό πρόσβασης σε πολλούς λογαριασμούς σε έναν οργανισμό. Καθώς οι φορείς απειλών δεν δοκιμάζουν διάφορους κωδικούς πρόσβασης σε έναν μόνο λογαριασμό σε σύντομο χρονικό διάστημα, οι επιθέσεις ψεκασμού κωδικών πρόσβασης μπορούν να παρακάμψουν τις ρυθμίσεις κλειδώματος απόπειρας σύνδεσης.

Πώς ο ψεκασμός κωδικού πρόσβασης μπορεί να επηρεάσει την εταιρεία σας

Δείτε πώς μια επιτυχημένη επίθεση ψεκασμού κωδικού πρόσβασης μπορεί να επηρεάσει την εταιρεία σας:

- Αποκτώντας μη εξουσιοδοτημένη πρόσβαση στους λογαριασμούς σας στον οργανισμό σας, οι φορείς απειλών μπορούν να εκθέσουν ευαίσθητες πληροφορίες, οικονομικά αρχεία, δεδομένα πελατών και εμπορικά μυστικά.

- Οι φορείς απειλών ενδέχεται να χρησιμοποιήσουν παραβιασμένους λογαριασμούς για να πραγματοποιήσουν δόλιες συναλλαγές, μη εξουσιοδοτημένες αγορές ή ακόμα και να αποσπάσουν χρήματα από τους επαγγελματικούς σας λογαριασμούς.

- Μόλις οι χάκερ αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε λογαριασμούς χρηστών στην εταιρεία σας, μπορούν να κρυπτογραφήσουν κρίσιμα δεδομένα και να ζητήσουν λύτρα σε αντάλλαγμα για το κλειδί αποκρυπτογράφησης.

- Μια επίθεση ψεκασμού κωδικού πρόσβασης μπορεί να προκαλέσει παραβίαση δεδομένων, η οποία μπορεί να οδηγήσει σε οικονομική απώλεια και απώλεια φήμης για την εταιρεία σας. Τα περιστατικά παραβίασης δεδομένων είναι πιθανό να προκαλέσουν διάβρωση της εμπιστοσύνης των πελατών. Ως αποτέλεσμα, μπορούν να μεταφέρουν τις επιχειρήσεις τους στους ανταγωνιστές σας.

- Θα χρειαστείτε πόρους για να ανταποκριθείτε σε παραβίαση δεδομένων, να λάβετε νομικό σύμβουλο και να προσλάβετε εξωτερικούς ειδικούς στον τομέα της ασφάλειας στον κυβερνοχώρο. Έτσι, ο ψεκασμός με κωδικό πρόσβασης θα προκαλέσει σημαντική εξάντληση πόρων.

Με λίγα λόγια, μια επιτυχής επίθεση με ψεκασμό κωδικού πρόσβασης θα έχει μια διαδοχική επίδραση σε διάφορες πτυχές της επιχείρησής σας. Αυτό μπορεί να περιλαμβάνει οικονομικές, λειτουργικές, νομικές συνέπειες και συνέπειες για τη φήμη.

Πώς να ανιχνεύσετε επιθέσεις με ψεκασμό κωδικού πρόσβασης

Ακολουθούν τα βασικά ενδεικτικά σημάδια μιας επίθεσης με ψεκασμό κωδικού πρόσβασης:

- Παρατηρείτε μεγάλο όγκο δραστηριότητας σύνδεσης σε σύντομο χρονικό διάστημα.

- Υπάρχει μεγάλος όγκος απορριφθέντων κωδικών πρόσβασης σε πολλούς λογαριασμούς σε σύντομο χρονικό διάστημα.

- Παρατηρείτε προσπάθειες σύνδεσης από μη ενεργούς ή ανύπαρκτους χρήστες.

- Υπάρχουν προσπάθειες σύνδεσης από διευθύνσεις IP που είναι γεωγραφικά ασυνεπείς με τη γνωστή τοποθεσία των χρηστών.

- Γίνονται προσπάθειες πρόσβασης σε πολλούς λογαριασμούς κατά τις μονές ώρες ή εκτός των ωρών εργασίας σας. Και ένας κωδικός πρόσβασης χρησιμοποιείται για τη σύνδεση σε αυτούς τους λογαριασμούς κάθε φορά.

Θα πρέπει να ελέγξετε τα αρχεία καταγραφής ελέγχου ταυτότητας για αποτυχίες σύνδεσης συστήματος και εφαρμογών έγκυρων λογαριασμών για να εντοπίσετε επιθέσεις ψεκασμού κωδικού πρόσβασης.

Εάν υποψιάζεστε ότι οι χάκερ επιχειρούν μια επίθεση ψεκασμού κωδικού πρόσβασης, ακολουθούν τα σημεία δράσης που πρέπει να ακολουθήσετε:

- Δώστε εντολή στους υπαλλήλους σας να αλλάξουν αμέσως όλους τους κωδικούς πρόσβασης και να ενεργοποιήσουν το MFA εάν κάποιος από αυτούς δεν το έχει κάνει μέχρι στιγμής.

- Αναπτύξτε ένα εργαλείο ανίχνευσης και απόκρισης τελικού σημείου (EDR) για να παρακολουθείτε οποιαδήποτε κακόβουλη δραστηριότητα στα τελικά σημεία της εταιρείας σας για να αποτρέψετε την πλευρική κίνηση των χάκερ σε περίπτωση επίθεσης με ψεκασμό κωδικού πρόσβασης.

- Ελέγξτε για σημάδια κλοπής δεδομένων ή κρυπτογράφησης δεδομένων και κάντε ένα σχέδιο επαναφοράς δεδομένων από το αντίγραφο ασφαλείας αφού βεβαιωθείτε ότι όλοι οι λογαριασμοί είναι ασφαλείς. Αναπτύξτε μια λύση ασφάλειας δεδομένων για την προστασία των δεδομένων σας.

- Βελτιώστε την ευαισθησία των προϊόντων ασφαλείας σας για τον εντοπισμό αποτυχημένων προσπαθειών σύνδεσης σε πολλά συστήματα.

- Ελέγξτε τα αρχεία καταγραφής συμβάντων για να κατανοήσετε τι συνέβη, πότε συνέβη και πώς συνέβη για να βελτιώσετε το σχέδιο απόκρισης συμβάντων.

Οι χάκερ προσπαθούν να εκμεταλλευτούν τα τρωτά σημεία του λογισμικού προκειμένου να αυξήσουν τα προνόμιά τους. Επομένως, βεβαιωθείτε ότι οι υπάλληλοί σας εγκαθιστούν όλες τις ενημερώσεις λογισμικού και τις ενημερώσεις κώδικα.

Πώς να αποτρέψετε τις επιθέσεις ψεκασμού κωδικών πρόσβασης

Ακολουθούν ορισμένες στρατηγικές για να αποτρέψετε τους χάκερ από το να αποκτήσουν πρόσβαση σε λογαριασμούς χρηστών μέσω επιθέσεων ψεκασμού κωδικών πρόσβασης.

#1. Ακολουθήστε μια πολιτική ισχυρού κωδικού πρόσβασης

Οι επιθέσεις ψεκασμού κωδικών πρόσβασης στοχεύουν αδύναμους κωδικούς πρόσβασης που είναι εύκολο να μαντέψει κανείς. Η εφαρμογή μιας πολιτικής ισχυρών κωδικών πρόσβασης θα αναγκάσει τους υπαλλήλους σας να δημιουργήσουν ισχυρούς, σύνθετους κωδικούς πρόσβασης που οι χάκερ δεν μπορούν να μαντέψουν ή να βρουν στο διαδίκτυο. Ως αποτέλεσμα, οι λογαριασμοί χρηστών στον οργανισμό σας θα προστατεύονται από επιθέσεις ψεκασμού κωδικών πρόσβασης.

Ακολουθούν τα βασικά σημεία που πρέπει να περιλαμβάνει η πολιτική κωδικού πρόσβασης:

- Οι κωδικοί πρόσβασης πρέπει να έχουν μήκος τουλάχιστον 12 χαρακτήρες, συμπεριλαμβανομένων κεφαλαίων, πεζών και ειδικών χαρακτήρων.

- Θα πρέπει να υπάρχει μια λίστα άρνησης κωδικού πρόσβασης, που σημαίνει ότι οι χρήστες δεν πρέπει να περιλαμβάνουν τις ημερομηνίες γέννησής τους, τον τόπο γέννησης, τους τίτλους εργασίας ή τα ονόματα των αγαπημένων τους στους κωδικούς πρόσβασής τους.

- Όλοι οι κωδικοί πρόσβασης θα πρέπει να λήξουν μετά από ένα ορισμένο χρονικό διάστημα.

- Όλοι οι χρήστες πρέπει να δημιουργήσουν διαφορετικούς κωδικούς πρόσβασης για διαφορετικούς λογαριασμούς.

- Θα πρέπει να υπάρχει ένα όριο κλειδώματος λογαριασμού για τον αποκλεισμό λογαριασμών χρηστών εάν προκύψουν πολλές ανεπιτυχείς προσπάθειες σύνδεσης.

Η εφαρμογή ενός καλού εργαλείου κωδικού πρόσβασης μπορεί να βοηθήσει τους χρήστες να δημιουργήσουν ισχυρούς κωδικούς πρόσβασης και να αποφύγουν τη χρήση των πιο συνηθισμένων κωδικών πρόσβασης.

Οι διαχειριστές κωδικών πρόσβασης με κορυφαία βαθμολογία μπορούν να σας βοηθήσουν να προσδιορίσετε εάν οι κωδικοί πρόσβασής σας εκτίθενται σε οποιαδήποτε παραβίαση δεδομένων.

#2. Επιβολή ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA)

Ο έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA) προσθέτει ένα επιπλέον επίπεδο ασφάλειας στους λογαριασμούς. Όταν είναι ενεργοποιημένο, το MFA απαιτεί από τους χρήστες να υποβάλλουν έναν ή περισσότερους παράγοντες επαλήθευσης εκτός από τα ονόματα χρήστη και τους κωδικούς πρόσβασης προτού τους παραχωρήσουν πρόσβαση σε διαδικτυακούς λογαριασμούς.

Εφαρμόζοντας έλεγχο ταυτότητας πολλαπλών παραγόντων στην εταιρεία σας, μπορείτε να προστατεύσετε τους διαδικτυακούς λογαριασμούς από επιθέσεις ωμής βίας, επιθέσεις λεξικών, επιθέσεις ψεκασμού κωδικών πρόσβασης και άλλους τύπους επιθέσεων με κωδικό πρόσβασης. Αυτό συμβαίνει επειδή οι φορείς απειλών δεν θα έχουν πρόσβαση σε πρόσθετους παράγοντες επαλήθευσης που αποστέλλονται μέσω SMS, email ή εφαρμογών ελέγχου ταυτότητας κωδικού πρόσβασης.

Επιπλέον, ο έλεγχος ταυτότητας πολλαπλών παραγόντων μπορεί να αποτρέψει τους διαδικτυακούς λογαριασμούς σας από επιθέσεις keylogger.

#3. Εφαρμογή ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης

Ο έλεγχος ταυτότητας χωρίς κωδικό πρόσβασης χρησιμοποιεί βιομετρικά στοιχεία, μαγικούς συνδέσμους, διακριτικά ασφαλείας και πολλά άλλα για τον έλεγχο ταυτότητας των χρηστών. Καθώς οι κωδικοί πρόσβασης δεν χρησιμοποιούνται για την πρόσβαση σε λογαριασμούς, οι χάκερ δεν θα μπορούν να πραγματοποιήσουν επιθέσεις ψεκασμού κωδικών πρόσβασης.

Έτσι, ο έλεγχος ταυτότητας χωρίς κωδικό πρόσβασης είναι ένας αλάνθαστος τρόπος για να αποτρέψετε τις περισσότερες επιθέσεις με κωδικό πρόσβασης. Μπορείτε να εξερευνήσετε αυτές τις λύσεις ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης για να ασφαλίσετε λογαριασμούς στην εταιρεία σας.

#4. Ετοιμότητα δοκιμής με την εκτέλεση προσομοιωμένων επιθέσεων

Πρέπει να ελέγξετε την ετοιμότητα των υπαλλήλων σας να καταπολεμήσουν τις επιθέσεις ψεκασμού κωδικών πρόσβασης πραγματοποιώντας μια προσομοίωση επίθεσης ψεκασμού κωδικού πρόσβασης. Αυτό θα σας βοηθήσει να κατανοήσετε καλύτερα τη στάση ασφαλείας του κωδικού πρόσβασης και να λάβετε τα απαραίτητα μέτρα για να βελτιώσετε την ασφάλεια του κωδικού πρόσβασης στην εταιρεία σας.

#5. Έχετε ένα Εργαλείο ανίχνευσης σύνδεσης στη θέση του

Θα πρέπει να ρυθμίσετε ένα εργαλείο ελέγχου σε πραγματικό χρόνο για τον εντοπισμό ύποπτων προσπαθειών σύνδεσης. Το σωστό εργαλείο μπορεί να σας βοηθήσει να εντοπίσετε ύποπτες προσπάθειες σύνδεσης σε πολλούς λογαριασμούς από έναν μόνο κεντρικό υπολογιστή σε σύντομο χρονικό διάστημα, προσπάθειες σύνδεσης σε πολλούς ανενεργούς λογαριασμούς, πολλές προσπάθειες σύνδεσης εκτός των ωρών εργασίας σας και ούτω καθεξής.

Μόλις ανακαλύψετε οποιαδήποτε ύποπτη δραστηριότητα σύνδεσης, μπορείτε να προβείτε σε διορθωτικές ενέργειες για να αποκλείσετε μη εξουσιοδοτημένες προσπάθειες πρόσβασης στους λογαριασμούς σας. Αυτές οι ενέργειες μπορεί να περιλαμβάνουν αποκλεισμό παραβιασμένων λογαριασμών, αλλαγή ρυθμίσεων βολίδας, ενεργοποίηση ελέγχου ταυτότητας πολλαπλών παραγόντων κ.λπ.

#6. Εκπαιδεύστε τους υπαλλήλους σας

Οι υπάλληλοί σας διαδραματίζουν κρίσιμο ρόλο στην προστασία των λογαριασμών των χρηστών από επιθέσεις ψεκασμού κωδικών πρόσβασης. Όλοι οι τεχνικοί έλεγχοι ασφαλείας, ανεξάρτητα από το πόσο καλοί είναι, δεν θα λειτουργήσουν εάν οι υπάλληλοί σας δεν δημιουργήσουν ισχυρούς κωδικούς πρόσβασης και δεν ενεργοποιήσουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων στους λογαριασμούς τους.

Επομένως, εκτελείτε τακτικά προγράμματα ευαισθητοποίησης για την ασφάλεια στον κυβερνοχώρο για να εκπαιδεύσετε τους υπαλλήλους σας σχετικά με διάφορες επιθέσεις κωδικών πρόσβασης και πώς να τις αποτρέψετε. Βεβαιωθείτε ότι γνωρίζουν πώς να δημιουργήσουν έναν αρκετά περίπλοκο κωδικό πρόσβασης.

συμπέρασμα

Μια επίθεση με ψεκασμό κωδικού πρόσβασης μπορεί να προκαλέσει σοβαρή ζημιά στην εταιρεία σας, όπως παραβίαση λογαριασμού, παραβίαση δεδομένων και μελλοντικές επιθέσεις στον κυβερνοχώρο. Επομένως, θα πρέπει να αυξήσετε την ασφάλεια του κωδικού πρόσβασής σας στην εταιρεία σας.

Η επιβολή αυστηρής πολιτικής κωδικών πρόσβασης, η εφαρμογή MFA, η υιοθέτηση ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης, η ύπαρξη ενός εργαλείου ανίχνευσης σύνδεσης και η εκπαίδευση των υπαλλήλων σας μπορούν να σας βοηθήσουν να αποτρέψετε επιθέσεις ψεκασμού κωδικών πρόσβασης.

Θα πρέπει επίσης να προσπαθήσετε να είστε δημιουργικοί όταν επιλέγετε τη σύμβαση ονόματος χρήστη της εταιρείας σας. Σταματήστε να χρησιμοποιείτε το συνηθισμένο—[email protected].

Για να βελτιώσετε την ασφάλεια των λογαριασμών στην εταιρεία σας, μπορείτε να εξερευνήσετε αυτές τις μαγικές πλατφόρμες συνδέσμων για έλεγχο ταυτότητας χωρίς κωδικό πρόσβασης.