Εάν πραγματοποιήσετε έλεγχο ασφαλείας στον υπολογιστή σας Linux με το Lynis, θα διασφαλιστεί ότι το μηχάνημά σας είναι όσο πιο προστατευμένο μπορεί. Η ασφάλεια είναι το παν για τις συσκευές που είναι συνδεδεμένες στο Διαδίκτυο, επομένως δείτε πώς μπορείτε να βεβαιωθείτε ότι οι δικές σας είναι ασφαλείς κλειδωμένες.

Πίνακας περιεχομένων

Πόσο ασφαλής είναι ο υπολογιστής σας Linux;

Ο Lynis εκτελεί μια σειρά από αυτοματοποιημένες δοκιμές που επιθεωρούν διεξοδικά πολλά στοιχεία συστήματος και ρυθμίσεις του λειτουργικού σας συστήματος Linux. Παρουσιάζει τα ευρήματά του σε χρωματική κωδικοποίηση ASCII αναφορά ως μια λίστα με βαθμολογημένες προειδοποιήσεις, προτάσεις και ενέργειες που πρέπει να γίνουν.

Η κυβερνοασφάλεια είναι μια πράξη εξισορρόπησης. Η καθαρή παράνοια δεν είναι χρήσιμη σε κανέναν, οπότε πόσο ανησυχείτε; Εάν επισκέπτεστε μόνο αξιόπιστους ιστότοπους, δεν ανοίγετε συνημμένα ή δεν ακολουθείτε συνδέσμους σε ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου και χρησιμοποιείτε διαφορετικούς, ισχυρούς κωδικούς πρόσβασης για όλα τα συστήματα στα οποία συνδέεστε, ποιος κίνδυνος παραμένει; Ειδικά όταν χρησιμοποιείτε Linux;

Ας τα αντιμετωπίσουμε αντίστροφα. Το Linux δεν είναι απρόσβλητο από κακόβουλο λογισμικό. Στην πραγματικότητα, το πρώτο σκουλήκι υπολογιστή σχεδιάστηκε για να στοχεύει υπολογιστές Unix το 1988. Rootkits πήραν το όνομά τους από τον υπερχρήστη του Unix (root) και τη συλλογή λογισμικού (kit) με το οποίο εγκαθίστανται για να αποφύγουν τον εντοπισμό. Αυτό δίνει στον υπερχρήστη πρόσβαση στον παράγοντα απειλής (δηλ. τον κακό).

Γιατί ονομάζονται από τη ρίζα; Επειδή το πρώτο rootkit κυκλοφόρησε το 1990 και στόχευε Sun Microsystems τρέχοντας το SunOS Unix.

Έτσι, το κακόβουλο λογισμικό ξεκίνησε στο Unix. Πήδηξε τον φράχτη όταν τα Windows απογειώθηκαν και τράβηξαν τα φώτα της δημοσιότητας. Αλλά τώρα που το Linux τρέχει τον κόσμο, επέστρεψε. Τα λειτουργικά συστήματα Linux και Unix, όπως το macOS, τραβούν την πλήρη προσοχή των παραγόντων απειλών.

Τι κίνδυνος παραμένει εάν είστε προσεκτικοί, λογικοί και προσεκτικοί όταν χρησιμοποιείτε τον υπολογιστή σας; Η απάντηση είναι μεγάλη και λεπτομερής. Για να το συμπυκνώσουμε κάπως, οι κυβερνοεπιθέσεις είναι πολλές και ποικίλες. Είναι ικανοί να κάνουν πράγματα που, μόλις πριν από λίγο, θεωρούνταν ακατόρθωτα.

Rootkits, όπως Ryuk, μπορεί να μολύνει υπολογιστές όταν είναι απενεργοποιημένοι, παραβιάζοντας το wake-on-LAN λειτουργίες παρακολούθησης. Κωδικός απόδειξης ιδέας έχει επίσης αναπτυχθεί. Μια επιτυχημένη «επίθεση» επιδείχθηκε από ερευνητές στο Πανεπιστήμιο Ben-Gurion του Negev που θα επέτρεπε στους παράγοντες απειλής να διεισδύσουν δεδομένα από ένα υπολογιστής με διάκενο αέρα.

Είναι αδύνατο να προβλέψουμε τι θα είναι ικανές οι κυβερνοαπειλές στο μέλλον. Ωστόσο, καταλαβαίνουμε ποια σημεία στην άμυνα ενός υπολογιστή είναι ευάλωτα. Ανεξάρτητα από τη φύση των παρόντων ή μελλοντικών επιθέσεων, έχει νόημα μόνο να καλύψουμε αυτά τα κενά εκ των προτέρων.

Από τον συνολικό αριθμό των κυβερνοεπιθέσεων, μόνο ένα μικρό ποσοστό στοχεύει συνειδητά σε συγκεκριμένους οργανισμούς ή άτομα. Οι περισσότερες απειλές είναι αδιάκριτες επειδή το κακόβουλο λογισμικό δεν ενδιαφέρεται για το ποιος είστε. Η αυτοματοποιημένη σάρωση θυρών και άλλες τεχνικές απλώς αναζητούν ευάλωτα συστήματα και τους επιτίθενται. Ορίζετε τον εαυτό σας ως θύμα με το να είστε ευάλωτοι.

Και εκεί μπαίνει ο Λύνης.

Εγκατάσταση Lynis

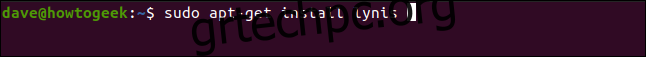

Για να εγκαταστήσετε το Lynis στο Ubuntu, εκτελέστε την ακόλουθη εντολή:

sudo apt-get install lynis

Στο Fedora, πληκτρολογήστε:

sudo dnf install lynis

Στο Manjaro, χρησιμοποιείτε το pacman:

sudo pacman -Sy lynis

Διενέργεια Ελέγχου

Το Lynis βασίζεται σε τερματικό, επομένως δεν υπάρχει GUI. Για να ξεκινήσετε έναν έλεγχο, ανοίξτε ένα παράθυρο τερματικού. Κάντε κλικ και σύρετέ το στην άκρη της οθόνης σας για να κουμπώσει σε όλο το ύψος ή να το τεντώσετε όσο πιο ψηλά μπορεί. Υπάρχει πολλή έξοδος από το Lynis, επομένως όσο πιο ψηλό είναι το παράθυρο του τερματικού, τόσο πιο εύκολο θα είναι να το ελέγξετε.

Είναι επίσης πιο βολικό αν ανοίξετε ένα παράθυρο τερματικού ειδικά για το Lynis. Θα κάνετε κύλιση πάνω-κάτω πολύ, οπότε το να μην χρειάζεται να αντιμετωπίσετε την ακαταστασία των προηγούμενων εντολών θα διευκολύνει την πλοήγηση στην έξοδο Lynis.

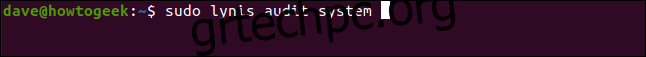

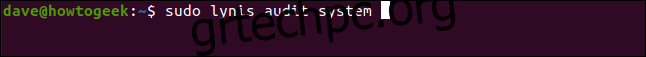

Για να ξεκινήσετε τον έλεγχο, πληκτρολογήστε αυτήν την ανανεωτική απλή εντολή:

sudo lynis audit system

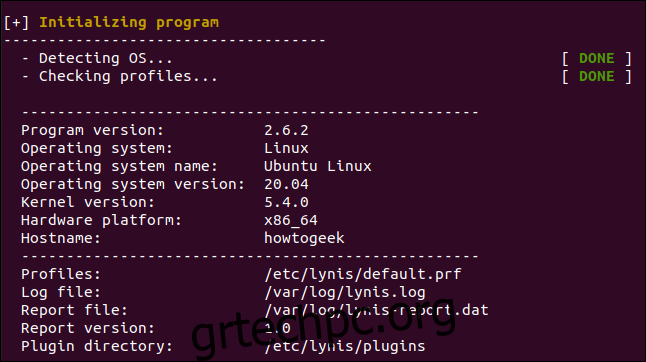

Τα ονόματα των κατηγοριών, οι τίτλοι δοκιμών και τα αποτελέσματα θα μετακινηθούν στο παράθυρο του τερματικού καθώς ολοκληρώνεται κάθε κατηγορία δοκιμών. Ο έλεγχος διαρκεί μόνο λίγα λεπτά το πολύ. Όταν τελειώσει, θα επιστρέψετε στη γραμμή εντολών. Για να ελέγξετε τα ευρήματα, απλώς μετακινηθείτε στο παράθυρο του τερματικού.

Η πρώτη ενότητα του ελέγχου εντοπίζει την έκδοση του Linux, την έκδοση του πυρήνα και άλλες λεπτομέρειες συστήματος.

Οι περιοχές που πρέπει να εξεταστούν επισημαίνονται με πορτοκαλί (προτάσεις) και κόκκινο (προειδοποιήσεις που πρέπει να ληφθούν υπόψη).

Παρακάτω είναι ένα παράδειγμα προειδοποίησης. Ο Λύνης έχει αναλύσει το postfix διαμόρφωση διακομιστή αλληλογραφίας και επισήμανε κάτι που σχετίζεται με το banner. Μπορούμε να λάβουμε περισσότερες λεπτομέρειες σχετικά με το τι ακριβώς βρήκε και γιατί μπορεί να είναι πρόβλημα αργότερα.

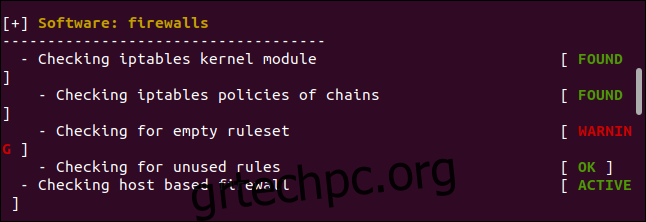

Παρακάτω, ο Lynis μας προειδοποιεί ότι το τείχος προστασίας δεν έχει ρυθμιστεί στην εικονική μηχανή Ubuntu που χρησιμοποιούμε.

Κάντε κύλιση στα αποτελέσματά σας για να δείτε τι επισήμανε ο Lynis. Στο κάτω μέρος της έκθεσης ελέγχου, θα δείτε μια οθόνη σύνοψης.

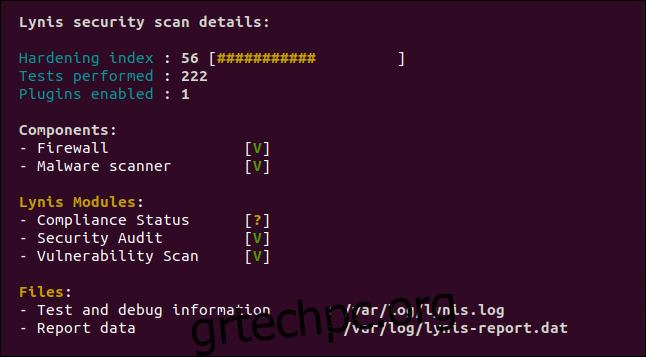

Ο «Δείκτης σκλήρυνσης» είναι η βαθμολογία της εξέτασης. Πήραμε 56 στα 100, κάτι που δεν είναι υπέροχο. Πραγματοποιήθηκαν 222 δοκιμές και ένα πρόσθετο Lynis είναι ενεργοποιημένο. Εάν μεταβείτε στην προσθήκη Lynis Community Edition σελίδα λήψης και εγγραφείτε στο ενημερωτικό δελτίο, θα λάβετε συνδέσμους για περισσότερες προσθήκες.

Υπάρχουν πολλά πρόσθετα, συμπεριλαμβανομένων ορισμένων για έλεγχο βάσει προτύπων, όπως π.χ GDPR, ISO27001, και PCI-DSS.

Ένα πράσινο V αντιπροσωπεύει ένα σημάδι επιλογής. Μπορεί επίσης να δείτε πορτοκαλί ερωτηματικά και κόκκινα Χ.

Έχουμε πράσινα σημάδια επιλογής επειδή έχουμε τείχος προστασίας και σαρωτή κακόβουλου λογισμικού. Για δοκιμαστικούς σκοπούς, εγκαταστήσαμε επίσης rkhunter, έναν ανιχνευτή rootkit, για να δούμε αν ο Lynis θα τον ανακάλυπτε. Όπως μπορείτε να δείτε παραπάνω, έγινε. πήραμε ένα πράσινο σημάδι επιλογής δίπλα στο “Malware Scanner”.

Η κατάσταση συμμόρφωσης είναι άγνωστη επειδή ο έλεγχος δεν χρησιμοποίησε πρόσθετο συμμόρφωσης. Οι μονάδες ασφάλειας και ευπάθειας χρησιμοποιήθηκαν σε αυτήν τη δοκιμή.

Δημιουργούνται δύο αρχεία: ένα αρχείο καταγραφής και ένα αρχείο δεδομένων. Το αρχείο δεδομένων, που βρίσκεται στη διεύθυνση “/var/log/lynis-report.dat”, είναι αυτό που μας ενδιαφέρει. Θα περιέχει ένα αντίγραφο των αποτελεσμάτων (χωρίς χρωματική επισήμανση) που μπορούμε να δούμε στο παράθυρο του τερματικού . Αυτά είναι χρήσιμα για να δείτε πώς βελτιώνεται ο δείκτης σκλήρυνσης με την πάροδο του χρόνου.

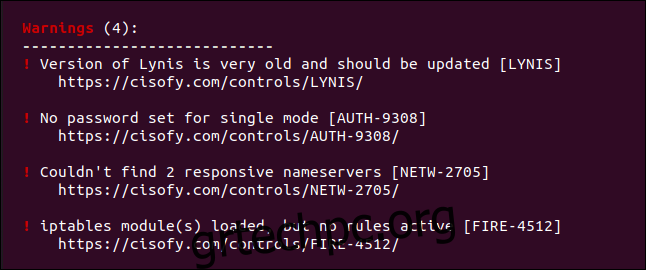

Εάν κάνετε κύλιση προς τα πίσω στο παράθυρο του τερματικού, θα δείτε μια λίστα με προτάσεις και μια άλλη με προειδοποιήσεις. Οι προειδοποιήσεις είναι τα στοιχεία του «μεγάλου εισιτηρίου», οπότε θα τα δούμε αυτά.

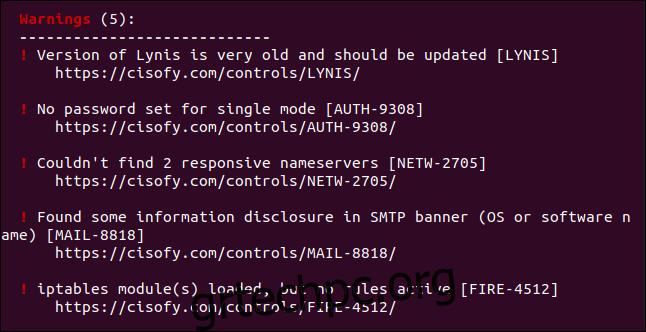

Αυτές είναι οι πέντε προειδοποιήσεις:

“Η έκδοση του Lynis είναι πολύ παλιά και πρέπει να ενημερωθεί”: Αυτή είναι στην πραγματικότητα η νεότερη έκδοση του Lynis στα αποθετήρια του Ubuntu. Αν και είναι μόλις 4 μηνών, ο Λύνης το θεωρεί πολύ παλιό. Οι εκδόσεις στα πακέτα Manjaro και Fedora ήταν νεότερες. Οι ενημερώσεις στους διαχειριστές πακέτων είναι πάντα πιθανό να είναι ελαφρώς πίσω. Εάν θέλετε πραγματικά την πιο πρόσφατη έκδοση, μπορείτε κλωνοποιήστε το έργο από το GitHub και κρατήστε το συγχρονισμένο.

“Δεν έχει οριστεί κωδικός πρόσβασης για μία λειτουργία”: Το Single είναι μια λειτουργία ανάκτησης και συντήρησης στην οποία λειτουργεί μόνο ο χρήστης root. Δεν έχει οριστεί κωδικός πρόσβασης για αυτήν τη λειτουργία από προεπιλογή.

“Δεν ήταν δυνατή η εύρεση 2 διακομιστών ονομάτων που αποκρίνονται”: Ο Lynis προσπάθησε να επικοινωνήσει με δύο διακομιστές DNS, αλλά δεν ήταν επιτυχής. Αυτή είναι μια προειδοποίηση ότι εάν ο τρέχων διακομιστής DNS αποτύχει, δεν θα υπάρξει αυτόματη μετακίνηση σε άλλον.

“Βρέθηκε κάποια αποκάλυψη πληροφοριών στο banner SMTP”: Η αποκάλυψη πληροφοριών πραγματοποιείται όταν οι εφαρμογές ή ο εξοπλισμός δικτύου δίνουν τους αριθμούς μάρκας και μοντέλου (ή άλλες πληροφορίες) σε τυπικές απαντήσεις. Αυτό μπορεί να δώσει στους φορείς απειλών ή στο αυτοματοποιημένο κακόβουλο λογισμικό πληροφορίες σχετικά με τους τύπους ευπάθειας που πρέπει να ελέγξετε. Μόλις εντοπίσουν το λογισμικό ή τη συσκευή με την οποία έχουν συνδεθεί, μια απλή αναζήτηση θα βρει τα τρωτά σημεία που μπορούν να προσπαθήσουν να εκμεταλλευτούν.

“Μονάδες iptables φορτώθηκαν, αλλά δεν υπάρχουν ενεργοί κανόνες”: Το τείχος προστασίας του Linux είναι σε λειτουργία και λειτουργεί, αλλά δεν έχουν οριστεί κανόνες για αυτό.

Εκκαθάριση προειδοποιήσεων

Κάθε προειδοποίηση έχει έναν σύνδεσμο προς μια ιστοσελίδα που περιγράφει το πρόβλημα και τι μπορείτε να κάνετε για να το διορθώσετε. Απλώς τοποθετήστε το δείκτη του ποντικιού σας πάνω από έναν από τους συνδέσμους και, στη συνέχεια, πατήστε Ctrl και κάντε κλικ σε αυτό. Το προεπιλεγμένο πρόγραμμα περιήγησής σας θα ανοίξει στην ιστοσελίδα για αυτό το μήνυμα ή την προειδοποίηση.

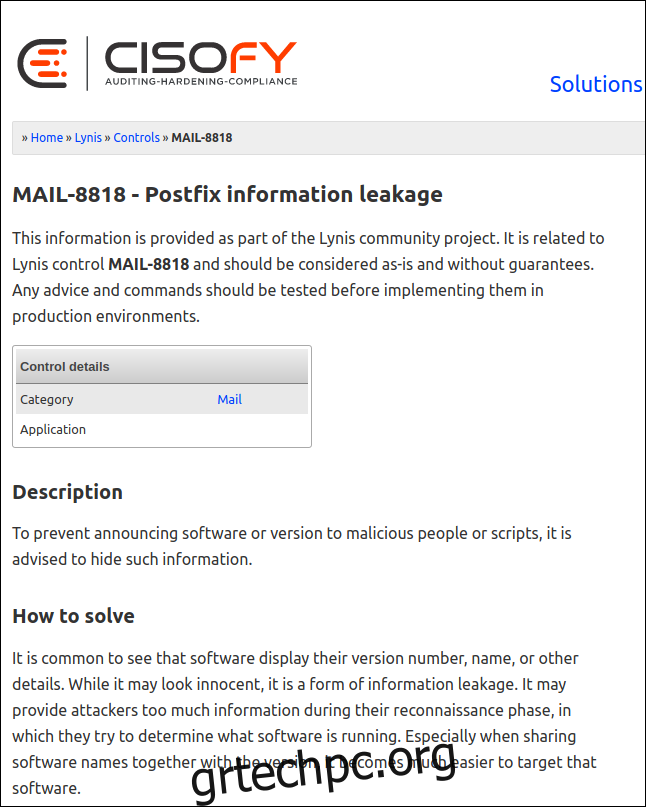

Η παρακάτω σελίδα άνοιξε για εμάς όταν κάναμε Ctrl+κλικ στον σύνδεσμο για την τέταρτη προειδοποίηση που καλύψαμε στην προηγούμενη ενότητα.

Μπορείτε να αναθεωρήσετε καθένα από αυτά και να αποφασίσετε ποιες προειδοποιήσεις θα απευθύνεστε.

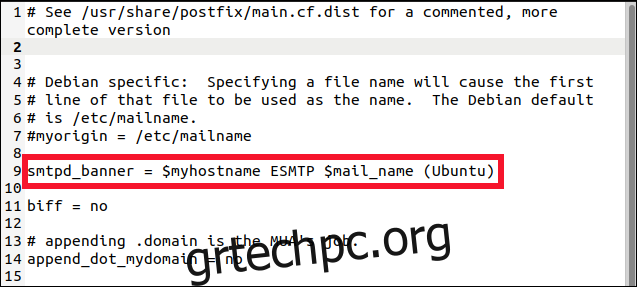

Η παραπάνω ιστοσελίδα εξηγεί ότι το προεπιλεγμένο απόσπασμα πληροφοριών (το “banner”) που αποστέλλεται σε ένα απομακρυσμένο σύστημα όταν συνδέεται με τον διακομιστή αλληλογραφίας postfix που έχει ρυθμιστεί στον υπολογιστή μας Ubuntu είναι πολύ περιεκτικό. Δεν υπάρχει κανένα όφελος από την προσφορά υπερβολικών πληροφοριών — στην πραγματικότητα, αυτές χρησιμοποιούνται συχνά εναντίον σας.

Η ιστοσελίδα μας λέει επίσης ότι το banner βρίσκεται στο “/etc/postfix/main.cf.” Μας συμβουλεύει ότι πρέπει να περικοπεί για να εμφανίζεται μόνο το “$myhostname ESMTP”.

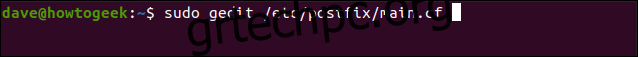

Πληκτρολογούμε τα εξής για να επεξεργαστούμε το αρχείο όπως προτείνει ο Lynis:

sudo gedit /etc/postfix/main.cf

Εντοπίζουμε τη γραμμή στο αρχείο που ορίζει το banner.

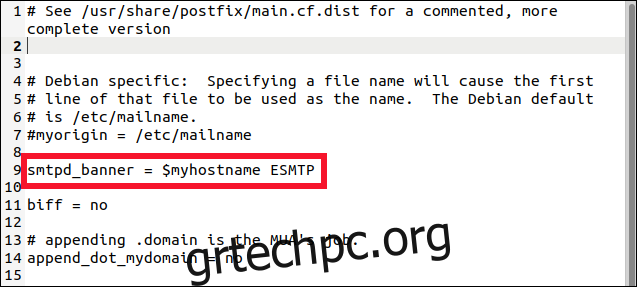

Το επεξεργαζόμαστε για να εμφανίζεται μόνο το κείμενο που συνέστησε ο Lynis.

Αποθηκεύουμε τις αλλαγές μας και κλείνουμε το gedit. Τώρα πρέπει να επανεκκινήσουμε τον διακομιστή αλληλογραφίας postfix για να τεθούν σε ισχύ οι αλλαγές:

sudo systemctl restart postfix

Τώρα, ας τρέξουμε ξανά το Lynis και ας δούμε αν οι αλλαγές μας είχαν αποτέλεσμα.

Η ενότητα “Προειδοποιήσεις” εμφανίζει τώρα μόνο τέσσερις. Αυτό που αναφέρεται στο postfix έχει φύγει.

Μία κάτω, και μόλις τέσσερις προειδοποιήσεις και 50 προτάσεις για να προχωρήσετε!

Πόσο μακριά πρέπει να πάτε;

Εάν δεν έχετε κάνει ποτέ καμία σκλήρυνση συστήματος στον υπολογιστή σας, πιθανότατα θα έχετε περίπου τον ίδιο αριθμό προειδοποιήσεων και προτάσεων. Θα πρέπει να τα διαβάσετε όλα και, με γνώμονα τις ιστοσελίδες του Lynis για καθεμία, να αποφασίσετε εάν θα το αντιμετωπίσετε.

Η μέθοδος του σχολικού βιβλίου, φυσικά, θα ήταν να προσπαθήσουμε να τα ξεκαθαρίσουμε όλα. Αυτό μπορεί να είναι πιο εύκολο να το πεις παρά να το κάνεις. Επιπλέον, ορισμένες από τις προτάσεις μπορεί να είναι υπερβολικές για τον μέσο οικιακό υπολογιστή.

Στη μαύρη λίστα των προγραμμάτων οδήγησης του πυρήνα USB για να απενεργοποιήσετε την πρόσβαση USB όταν δεν το χρησιμοποιείτε; Για έναν κρίσιμο για την αποστολή υπολογιστή που παρέχει μια ευαίσθητη επιχειρηματική υπηρεσία, αυτό μπορεί να είναι απαραίτητο. Αλλά για έναν οικιακό υπολογιστή Ubuntu; Πιθανώς όχι.