Το 1967, ειδικοί σε θέματα ασφάλειας υπολογιστών από τη Rand Corporation, Willis Ware, Rein Turn, Harold Petersen και Benard Peters, εργάστηκαν σε μια έκθεση μετά από μια κοινή διάσκεψη υπολογιστών που δήλωνε ότι τα μέσα επικοινωνίας μεταξύ των υπολογιστών ήταν εύκολα διατρήσιμα.

Επινοήθηκε η πρώτη διείσδυση για παραβίαση της ασφάλειας των υπολογιστών. Και μαζί του, ο James P. Anderson ανέπτυξε μια προσέγγιση βήμα προς βήμα που αποτέλεσε τη βάση της δοκιμής διείσδυσης.

Η δομή ήταν απλή. Οι ομάδες ασφαλείας θα περάσουν από διάφορα στάδια, από τον εντοπισμό μιας ευπάθειας έως την ανάπτυξη τρόπων για την αντιμετώπισή της. Εδώ είναι μια σύντομη ιστορικό δοκιμών διείσδυσης.

Η εκμετάλλευση της ασφάλειας μιας εταιρείας δεν είναι εύκολη και απαιτεί δεξιότητες και χρόνο. Αλλά με τη σημερινή τεχνολογία, είναι εύκολο για τους κακούς παράγοντες να βρουν τα ευάλωτα σημεία του οργανισμού σας. Οι διεισδύσεις στοχεύουν τα περιουσιακά στοιχεία μιας εταιρείας που είναι ορατά στο διαδίκτυο (για παράδειγμα, μια εφαρμογή Ιστού, τον ιστότοπο, διακομιστές ονομάτων τομέα (DNS) και μηνύματα ηλεκτρονικού ταχυδρομείου) για να αποκτήσουν πρόσβαση και να αντλήσουν πολύτιμα δεδομένα.

Χρησιμοποιώντας δοκιμές διείσδυσης, η επιχείρησή σας μπορεί να εντοπίσει και να ενισχύσει την πιθανή επιφάνεια επιθέσεων πριν από την εκμετάλλευση. Η έρευνα το υποστηρίζει: Ένα τεράστιο 73% των επιτυχημένων παραβιάσεων έχουν διεισδύσει σε εφαρμογές web από τα τρωτά σημεία τους.

Αλλά περισσότερο από ποτέ, οι οργανισμοί πρέπει να επικυρώνουν την ασφάλεια των εφαρμογών, των συστημάτων και των δικτύων τους. Η εκκίνηση προσομοιωμένων δοκιμών είναι ένας αποτελεσματικός τρόπος για την επικύρωση της ισχύος ασφαλείας και των μέτρων ελέγχου ενός συστήματος. Δεν είναι μια δραστηριότητα μία φορά αλλά τακτική. Η συχνότητα των δοκιμών βασίζεται στην οργανωτική δομή της εταιρείας σας και στους κινδύνους που αποκαλύπτονται από τις αξιολογήσεις.

Ευτυχώς, οι δοκιμές διείσδυσης δεν είναι περίπλοκες. Εξοπλίζοντας τις ομάδες πληροφορικής σας με τις απαραίτητες δεξιότητες, ο οργανισμός σας μπορεί να εφαρμόζει με συνέπεια την ασφάλεια, ειδικά σε σημαντικές ενημερώσεις υποδομής ή στην εισαγωγή νέων ψηφιακών υπηρεσιών και στοιχείων.

Και όλα ξεκινούν με την κατανόηση της διαδικασίας.

Πίνακας περιεχομένων

Τι είναι ο έλεγχος διείσδυσης;

Πριν βουτήξετε στο πώς, θα ήταν καλύτερο να απαντήσετε στο τι και γιατί. Οι δοκιμές διείσδυσης (συχνά συντομεύονται ως δοκιμές στυλό) είναι μια επίσημα αποδεκτή κυβερνοεπίθεση που στοχεύει σε επιχειρήσεις σε ένα ασφαλές και ελεγχόμενο περιβάλλον.

Σε συνδυασμό με τους ελέγχους ασφαλείας, οι δοκιμές στυλό προσπαθούν να αποκαλύψουν τρωτά σημεία σε ένα διαχειριζόμενο εύρος του περιβάλλοντος του οργανισμού. Τακτικά, οι δοκιμές έχουν παρόμοια προσέγγιση με αυτό που ακολουθεί ένας χάκερ. Μερικοί κύριοι λόγοι για τους οποίους η επιχείρησή σας χρειάζεται δοκιμές στυλό περιλαμβάνουν:

- Αποκάλυψη κρυφών τρωτών σημείων πριν από τους εισβολείς.

- Ενίσχυση διαδικασιών και στρατηγικών ασφάλειας.

- Μείωση του κόστους αποκατάστασης και μείωση του χρόνου παραμονής.

- Τήρηση της κανονιστικής συμμόρφωσης σχετικά με την ασφάλεια/απόρρητο.

- Διατήρηση της φήμης της επωνυμίας σας και διατήρηση της αφοσίωσης των πελατών.

Οι δοκιμές πένας ελέγχουν την υγεία της επιχείρησής σας (αντοχή σε επιθέσεις) και δείχνουν την ευκολία με την οποία οι χάκερ παραβιάζουν τα συστήματά σας. Επιπλέον, οι πληροφορίες που συλλέγονται μπορούν να είναι χρήσιμες για την ιεράρχηση των επενδύσεων στον κυβερνοχώρο, ακολουθώντας τα πρότυπα του κλάδου και ενισχύοντας αμυντικές στρατηγικές για την προστασία της εταιρείας σας από πιθανές απειλές. Όμως, όλα είναι δυνατά μέσω αυτοματοποιημένων εργαλείων δοκιμών που ονομάζονται εργαλεία διείσδυσης.

Τι είναι τα εργαλεία δοκιμής στυλό;

Ένας ηθικός χάκερ χρησιμοποιεί εργαλεία δοκιμής στυλό για να αξιολογήσει την ανθεκτικότητα της υπολογιστικής υποδομής μέσω της προσομοίωσης παγκόσμιων επιθέσεων. Χρησιμοποιώντας αυτά τα εργαλεία, οι ομάδες ασφαλείας μπορούν να εξαλείψουν τις επαναλαμβανόμενες εργασίες δοκιμών, να δημιουργήσουν αναφορές δοκιμών πιο γρήγορα και να μειώσουν το κόστος πολλών σαρωτών.

Όπως ίσως μαντέψατε, υπάρχουν πολλοί τύποι: ανοιχτού κώδικα, εφαρμογή ιστού, δίκτυο, εφαρμογή για κινητά, σύννεφο, μη αυτόματη, αυτοματοποιημένη και δοκιμή διείσδυσης ως υπηρεσία. Όσο κι αν είναι, θα ήταν καλύτερο να αναζητήσετε βασικά χαρακτηριστικά, όπως αναφορές με δυνατότητα δράσης, ενσωμάτωση CI/CD, υποστήριξη αποκατάστασης και πιστοποιητικά δοκιμής στυλό (μόνο μερικά θα προσφέρουν δημόσια διαθέσιμα πιστοποιητικά δοκιμής στυλό).

Με αυτό το θεμέλιο, ας αναλύσουμε τη διαδικασία δοκιμής διείσδυσης.

Στάδια δοκιμής διείσδυσης

Σε ένα τυπικό τεστ διείσδυσης, θα βρείτε πολλά στάδια. Ενώ διαφορετικοί πόροι θα παρέχουν τη διαδικασία σε διαφορετικά βήματα, η συνολική δομή δεν αλλάζει. Η διαδικασία περιλαμβάνει αναγνώριση, σάρωση, αξιολόγηση τρωτών σημείων, εκμετάλλευση και αναφορά.

Και πάλι, οι καλύτεροι δοκιμαστές εξοικειώνονται με πολλά εργαλεία για να χρησιμοποιούν το σωστό εργαλείο σε κάθε φάση δοκιμής. Κάθε ορόσημο της διαδικασίας μπορεί να γίνει αντιληπτό ως εξής.

Συλλογή πληροφοριών

Συχνά παραλείπεται, αυτή η φάση βοηθά τον οργανισμό σας να δημιουργήσει ένα κοινό έδαφος με τον ελεγκτή στυλό. Σε αυτό το στάδιο, ορίζετε το εύρος της εργασίας, τους κανόνες δέσμευσης, τα χρονοδιαγράμματα και τα ακριβή logistics με σαφείς στόχους και στόχους.

Για να έχετε ένα πλήρες και χρήσιμο τεστ στυλό, αυτό το στάδιο σάς βοηθά να κατανοήσετε τους τομείς που χρειάζονται δοκιμή και τις καλύτερες μεθόδους. Ως αρχάριο, θα θέλατε πάντα να μην το αγνοήσετε.

Πριν από τη δοκιμή ενός συστήματος, ένας οργανισμός πρέπει να συναινέσει στον ελεγκτή. Διαφορετικά, οι ενέργειές του μπορούν να θεωρηθούν παράνομες. Οι οργανισμοί καθορίζουν σαφείς κανόνες (σε μια σύμβαση) για μια ομαλή ροή εργασίας κατά τη συμμετοχή των ελεγκτών. Η συμφωνία θα πρέπει επίσης να απεικονίζει κρίσιμα στοιχεία, στόχους δοκιμής και προφυλάξεις. Επιπλέον, αυτό το βήμα επηρεάζει όλες τις επόμενες ενέργειες. Στο τέλος, όλα τα σχέδια ευθυγραμμίζονται με τα αναμενόμενα αποτελέσματα των δοκιμών.

Συγκέντρωση Αναγνώρισης/OSINT

Σε αυτή τη φάση, οι δοκιμαστές συγκεντρώνουν όλες τις διαθέσιμες πληροφορίες σχετικά με το σύστημα. Τα δεδομένα που αποκτώνται συνδέονται με επερχόμενες δοκιμές και καθοδηγούνται από τα αποτελέσματα του βήματος ένα. Με αυτόν τον τρόπο, οι υπεύθυνοι δοκιμών αποκτούν ακρίβεια σχετικά με τα δεδομένα που πρέπει να συλλέξουν και τις στρατηγικές που πρέπει να εφαρμόσουν. Εάν επιλέξετε μια ενεργή αναγνώριση, ο ελεγκτής εμπλέκει απευθείας τα συστήματα. Εάν λάβετε το παθητικό, λαμβάνονται δημόσια διαθέσιμες πληροφορίες. Για ένα εκτενές, χρησιμοποιήστε και τις δύο τεχνικές.

Η ενεργή απόκτηση δεδομένων συνεπάγεται εργασία με δίκτυα, λειτουργικά συστήματα, λογαριασμούς χρηστών, ονόματα τομέα, διακομιστές αλληλογραφίας και εφαρμογές. Η παθητική συλλογή δεδομένων αφορά τη νοημοσύνη ανοιχτού κώδικα. θα μπορούσε κανείς να χρησιμοποιήσει μέσα κοινωνικής δικτύωσης, φορολογικά στοιχεία, ιστότοπους και άλλα δημόσια δεδομένα.

Ακολουθούν ορισμένα εργαλεία νοημοσύνης ανοιχτού κώδικα (OSINT) που οι συνάδελφοί μου και εγώ βρήκαμε χρήσιμα και εύχρηστα κατά τη συλλογή και τη συσχέτιση πληροφοριών στον Ιστό. Χρησιμοποιώντας το πλαίσιο OSINT, μπορείτε να δημιουργήσετε μια εκτενή λίστα ελέγχου για σημεία εισόδου και τρωτά σημεία. Αν και αυτό το βήμα είναι βασικό για εσωτερικές και εξωτερικές δοκιμές στυλό, δεν γίνεται σε εφαρμογές ιστού, εφαρμογές για κινητά και δοκιμές API.

Ερευνα

Ακολουθεί μια εις βάθος τεχνική επισκόπηση του συστήματος. Μέσω εργαλείων σάρωσης, όπως αυτοματοποιημένοι σαρωτές ευπάθειας και χαρτογράφηση δικτύου, μπορείτε να κατανοήσετε πώς αντιδρά το σύστημα προορισμού σε διάφορες εισβολές, ανοιχτές θύρες, κίνηση δικτύου κ.λπ.

Τα κύρια συστατικά αυτού του σταδίου είναι η σάρωση και η ανάλυση περιουσιακών στοιχείων. Μπορείτε να χρησιμοποιήσετε εργαλεία όπως Nmap για την αποκάλυψη υπηρεσιών υπολογιστών και κεντρικών υπολογιστών, αποστολή πακέτων και ανάλυση απαντήσεων. Μέχρι το τέλος αυτού του σταδίου, θα έχετε εφοδιαστεί με πληροφορίες σχετικά με τα περιουσιακά στοιχεία. Αυτό περιλαμβάνει λειτουργικά συστήματα, εκτελούμενες υπηρεσίες και ανοιχτές θύρες.

Αναλύοντας τα αποτελέσματα, έχετε τα θεμέλια για να σχεδιάσετε ένα exploit. Μπορείτε να χαρτογραφήσετε το ψηφιακό τοπίο του συστήματος και να εντοπίσετε πιθανά σημεία επίθεσης. Μπορείτε να εκτελέσετε στατική και δυναμική ανάλυση για να αποκτήσετε μια σαφή κατανόηση της απόκρισης του συστήματος σε διαφορετικές συνθήκες.

Η στατική ανάλυση επιθεωρεί τον κώδικα των εφαρμογών σας ενώ δεν έχουν ακόμη εκτελεστεί. μπορείτε να χρησιμοποιήσετε εργαλεία για να σαρώσετε βάσεις κώδικα απρόσκοπτα. Για τη δυναμική, επιθεωρείτε τον κώδικα καθώς εκτελείται η εφαρμογή. Θυμηθείτε, οι πληροφορίες που συλλέγονται εδώ πρέπει να είναι ακριβείς και να λαμβάνονται σωστά, καθώς η επιτυχία των επόμενων φάσεων εξαρτάται από αυτό.

Αξιολόγηση/Κέρδος Πρόσβασης

Σε αυτό το σημείο, όλα τα δεδομένα που συγκεντρώθηκαν στα προηγούμενα βήματα βοηθούν στον εντοπισμό των τρωτών σημείων και αν μπορούν να χρησιμοποιηθούν. Αν και αυτό το στάδιο είναι χρήσιμο, είναι εξαιρετικά ισχυρό όταν συνδυάζεται με άλλες διαδικασίες δοκιμής διείσδυσης.

Για την αξιολόγηση των σχετικών κινδύνων από ευπάθειες που ανακαλύφθηκαν, οι δοκιμαστές στρέφονται σε πολλαπλούς πόρους. Το ένα είναι η Εθνική βάση δεδομένων ευπάθειας (NVD), η οποία αναλύει τις ευπάθειες λογισμικού που δημοσιεύονται στο Common Vulnerabilities and Exposures (CVEs).

Στη συνέχεια, προσδιορίζετε στόχους και χαρτογραφείτε φορείς επίθεσης. Οι τομείς-στόχοι περιλαμβάνουν στοιχεία υψηλής αξίας, όπως δεδομένα εργαζομένων, πληροφορίες πελατών, συνεργάτες/αλυσίδες εφοδιασμού, προμηθευτές, θύρες, εφαρμογές και πρωτόκολλα. Ξεκινούν οι επιθέσεις εφαρμογών Ιστού.

Τα πιο συνηθισμένα είναι η έγχυση SQL, η δέσμη ενεργειών μεταξύ τοποθεσιών και οι κερκόπορτες. Το σύστημα εκμεταλλεύεται την κλιμάκωση των προνομίων, την παρακολούθηση της κυκλοφορίας και την κλοπή δεδομένων για την αποκάλυψη των ζημιών. Ακολουθώντας το εύρος που ορίζεται στα στάδια συλλογής πληροφοριών, ο ελεγκτής επιθυμεί να εργαστεί με τους καθορισμένους περιορισμούς.

Εκμετάλλευση

Γνωστό και ως στάδιο διατήρησης πρόσβασης, ο ελεγκτής ελέγχει εάν μπορούν να χρησιμοποιηθούν τα τρωτά σημεία. Αυτή η φάση περιλαμβάνει μια πραγματική παραβίαση και δοκιμή πρόσβασης στο σύστημα. Χρησιμοποιώντας εργαλεία όπως το Metasploit, ο δοκιμαστής προσομοιώνει μια πραγματική επίθεση.

Καθώς προχωρά αυτό το στάδιο, ο ελεγκτής θεωρείται υπεύθυνος για τους πόρους ενός οργανισμού – διασφαλίζοντας ότι τα συστήματα δεν τίθενται σε κίνδυνο μετά από προσομοιώσεις.

Το Metasploit προτιμάται για την ομαλή λειτουργία του στην εκμετάλλευση τρωτών σημείων. Αυτό το στάδιο μετράει τα αποτελέσματα μιας παραβίασης. Ο ελεγκτής θα μπορούσε να δοκιμάσει την κρυπτογράφηση ή την εξαγωγή δεδομένων και να προσομοιώσει ransomware και επιθέσεις zero-day. Το κλειδί για μια επιτυχημένη δοκιμή στυλό είναι η επίτευξη ισορροπίας μεταξύ της υπέρβασης των ορίων και της διατήρησης της ακεραιότητας ενός συστήματος.

Οι ειδικοί είναι καλύτερο να συνεργαστείτε. εκμεταλλεύονται τα τρωτά σημεία που διολισθαίνουν μέσω της αυτοματοποίησης. Μέχρι το τέλος αυτής της φάσης, προσπαθήσατε να αποκτήσετε προνόμια υψηλού επιπέδου στις πληροφορίες συστήματος και δικτύου, προσδιορίζοντας τα διαθέσιμα δεδομένα. Ο ηθικός χάκερ θα πρέπει επίσης να εξηγήσει τα αποτελέσματα των εκμεταλλεύσεων στόχων υψηλής αξίας.

Ανάλυση Κινδύνων και Σύσταση, Ανασκόπηση, Αναφορά

Προχωρώντας πέρα από τη φάση εκμετάλλευσης, ο ελεγκτής δημιουργεί μια αναφορά που τεκμηριώνει τα ευρήματα. Η αναφορά θα πρέπει να χρησιμοποιείται κατά την επιδιόρθωση των ακάλυπτων τρωτών σημείων.

Μια καλή αναφορά δοκιμής στυλό είναι ένας χώρος αποθήκευσης για καλά τεκμηριωμένες ευπάθειες που τοποθετούνται σε περιεχόμενο που βοηθά έναν οργανισμό να αποκαταστήσει τους κινδύνους ασφαλείας. Αλλά το σπουδαίο θα είναι ολοκληρωμένο σχετικά με όλες τις ευπάθειες που ανακαλύφθηκαν και τις βαθμολογίες CVVS τους, συνοπτικά τεχνικά ρίσκα, πιθανές επιπτώσεις στην επιχείρηση, λεπτομερή κάλυψη της δυσκολίας εκμετάλλευσης και τακτικές συμβουλές.

Επιπλέον, οι αναφορές θα πρέπει να τεκμηριώνουν όλες τις φάσεις, τα μοντέλα δοκιμής, τις χρησιμοποιούμενες τεχνικές και τα στοχευμένα στοιχεία. Εάν είναι δυνατόν, ο ελεγκτής θα έχει γνώμη για το εάν η δοκιμή ανταποκρίνεται στις ισχύουσες ανάγκες πλαισίου. Συμπερασματικά, η έκθεση παραδίδεται καλύτερα με μια γενική εξήγηση και έναν τεχνικό οδηγό.

Μετά την αναφορά και την παρουσίαση αναφορών, ο καθαρισμός του συστήματος είναι ζωτικής σημασίας. Πρόκειται για την επαναφορά του συστήματος όπως ήταν πριν από τη δοκιμαστική επαναφορά της τροποποίησης στις προεπιλογές. Οι δραστηριότητες εκκαθάρισης συνεπάγονται την απόσυρση όλων των εκτελέσιμων αρχείων, των προσωρινών αρχείων και των σεναρίων από παραβιασμένα συστήματα, την εξάλειψη των λογαριασμών χρηστών που δημιουργήθηκαν για σύνδεση με το παραβιασμένο σύστημα και την κατάργηση των rootkit στο περιβάλλον.

Ως τελευταίο από τα βήματα, η αποκατάσταση πέφτει στα χέρια του οργανισμού. Καθοδηγούμενος από τις αναφορές και τα ευρήματα των δοκιμών διείσδυσης, ο οργανισμός στοχεύει τα τρωτά σημεία, αναλύει πιθανές επιπτώσεις, ενημερώνει τη λήψη αποφάσεων για να προχωρήσει και επηρεάζει τις στρατηγικές διόρθωσης.

Δεδομένου ότι αυτό το στάδιο στρογγυλοποιείται με τη βελτίωση των λαθών του παρελθόντος, η αποκατάσταση όλων των εκμεταλλεύσιμων τρωτών σημείων περιορίζεται σε εύλογο χρονικό διάστημα. Κατά καιρούς, αυτή η φάση μπορεί να επεκταθεί για λίγο, ώστε να γίνουν επαναλαμβανόμενες δοκιμές για ενημερώσεις ή να θεσπιστούν διαφορετικές δοκιμές.

Πρακτική εφαρμογή των τεστ με στυλό: Οδηγός βήμα προς βήμα

Για αυτό το παράδειγμα, επιλέξαμε να χρησιμοποιήσουμε το πλαίσιο Metasploit. Μπορείτε να δημιουργήσετε την προσαρμοσμένη ροή εργασίας σας. Εδώ είναι ένα τυπικό για να σας κάνει να προχωρήσετε. Ξεκινήστε εγκαθιστώντας το πλαίσιο.

Εάν χρησιμοποιείτε Linux/macOS, χρησιμοποιήστε την εντολή:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \ chmod 755 msfinstall && \ ./msfinstall

Εάν χρησιμοποιείτε Windows, χρησιμοποιήστε το πιο πρόσφατο πρόγραμμα εγκατάστασης των Windows. Ή χρησιμοποιήστε την εντολή Shell:

[CmdletBinding()]

Param(

$DownloadURL = "https://windows.metasploit.com/metasploitframework-latest.msi",

$DownloadLocation = "$env:APPDATA/Metasploit",

$InstallLocation = "C:\Tools",

$LogLocation = "$DownloadLocation/install.log"

)

If(! (Test-Path $DownloadLocation) ){

New-Item -Path $DownloadLocation -ItemType Directory

}

If(! (Test-Path $InstallLocation) ){

New-Item -Path $InstallLocation -ItemType Directory

}

$Installer = "$DownloadLocation/metasploit.msi"

Invoke-WebRequest -UseBasicParsing -Uri $DownloadURL -OutFile $Installer

& $Installer /q /log $LogLocation INSTALLLOCATION="$InstallLocation"

Και μετά…

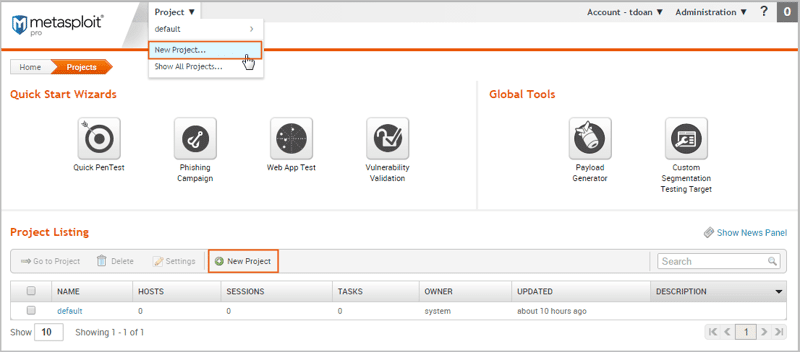

Ξεκινήστε ένα έργο – Αυτό θα είναι το κατάστημά σας για δεδομένα και χώρο εργασίας. Δεδομένου ότι μπορεί να έχετε διαφορετικές απαιτήσεις για διάφορα υποδίκτυα στον οργανισμό σας, η οργάνωση της εργασίας σας θα βελτιώσει την αποτελεσματικότητά σας. Για παράδειγμα, εάν έχετε μια δοκιμή στυλό για τις ομάδες IT και ανθρώπινου δυναμικού, θα θέλετε να δημιουργήσετε ξεχωριστά αποτελέσματα.

Πηγή εικόνας – MetaSploit

Πηγή εικόνας – MetaSploit

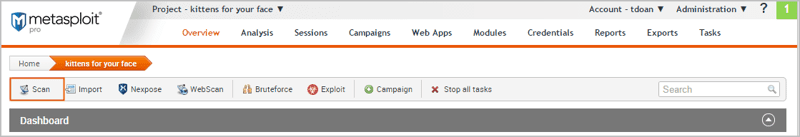

Λήψη δεδομένων στόχου – Εδώ, προσθέτετε δεδομένα στο έργο σας μέσω σάρωσης εντοπισμού ή εισαγωγής υπαρχόντων δεδομένων. Σαρώστε στόχους για να απαριθμήσετε ανοιχτές θύρες για να δείτε τις υπηρεσίες ενός δικτύου. Χρησιμοποιήστε την επιλογή σάρωσης. Στη συνέχεια, εισαγάγετε τις διευθύνσεις IP στις οποίες θέλετε να εργαστείτε, καθεμία σε μία γραμμή. Μπορείτε επίσης να χρησιμοποιήσετε την επιλογή εισαγωγής για να εισάγετε δεδομένα από ένα τοπικό αρχείο.

Πηγή εικόνας – MetaSploit

Πηγή εικόνας – MetaSploit

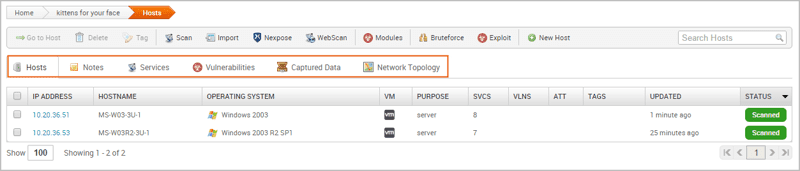

Προβολή/Διαχείριση δεδομένων κεντρικού υπολογιστή – Μπορείτε να ρίξετε μια ματιά στα δεδομένα από το επίπεδο του κεντρικού υπολογιστή ή του έργου. Μπορείτε να κάνετε εναλλαγή σε κάθε IP για να έχετε μια ενιαία προβολή κεντρικού υπολογιστή.

Πηγή εικόνας – MetaSploit

Πηγή εικόνας – MetaSploit

Σάρωση για ευπάθειες – Εκκινήστε μια σάρωση ευπάθειας μέσω των επιλογών Nexpose. Αυτό το βήμα αξιοποιεί τις βάσεις δεδομένων ευπάθειας για να ταιριάξουν εάν βρεθεί κάποια.

Εκμεταλλευτείτε τα τρωτά σημεία – Μπορείτε να εκμεταλλευτείτε ευπάθειες μέσω μιας απρόσκοπτης λειτουργίας οδηγός επικύρωσης. Εναλλακτικά, το Nexpose θα εξακολουθεί να λειτουργεί.

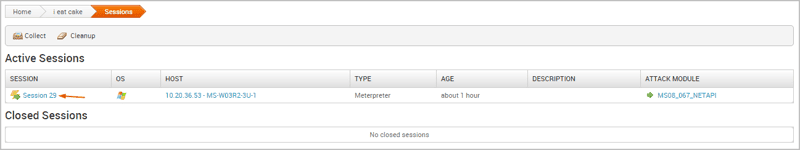

Δραστηριότητα Post Exploit – Συλλέξτε δεδομένα από το exploit μέσω της καρτέλας περιόδου λειτουργίας. κάντε κλικ στο «συλλογή».

Πηγή εικόνας – MetaSploit

Πηγή εικόνας – MetaSploit

Εκκαθάριση – Όταν ολοκληρώσετε τη συλλογή δεδομένων, χρησιμοποιήστε την επιλογή «εκκαθάριση» για να τερματίσετε τη συνεδρία και να εκκαθαρίσετε το σύστημα.

Δημιουργία αναφορών – Στο τέλος της δοκιμής στυλό, το Metasploit σάς παρέχει έναν αριθμό αναφορών που αποτελούν σημείο εκκίνησης για ενοποίηση δεδομένων και συλλογή αποτελεσμάτων.

Μπορείτε να βρείτε έναν λεπτομερή οδηγό γρήγορης εκκίνησης σχετικά με τις δοκιμές στυλό Οδηγός γρήγορης εκκίνησης του Metasploit.

Κοινά εργαλεία δοκιμής στυλό

Μερικά κοινά εργαλεία περιλαμβάνουν το Sn1per, το Metasploit και το Commix.

#1. Sn1per

Sn1per είναι ένα εργαλείο διερεύνησης ευπάθειας που επικυρώνει τον αντίκτυπο των επιθέσεων από την πλευρά του πελάτη σε περιπτώσεις εισβολής. Μπορείτε να το χρησιμοποιήσετε για να προσομοιώσετε επιθέσεις απομακρυσμένων και τελικών χρηστών σε ένα ελεγχόμενο περιβάλλον. Το Sn1per έχει 6k αστέρια GitHub. Λειτουργεί επίσης ως μέσο ενημέρωσης στο εργαλείο. Με το Sn1per, μπορείτε να εξοικονομήσετε χρόνο αυτοματοποιώντας ανοιχτού κώδικα και εμπορικά εργαλεία για την απαρίθμηση των τρωτών σημείων.

#2. Metasploit

Metasploit είναι ένα τεράστιο πλαίσιο δοκιμής στυλό που αναπτύχθηκε από την ενότητα κοινής γνώσης μεταξύ κοινοτήτων ανοιχτού κώδικα. Έχει 31,2 χιλιάδες αστέρια στο GitHub, υποδηλώνοντας έντονο ενδιαφέρον για τον κόσμο του λογισμικού. Το Metasploit υποστηρίζεται από μια συνεργασία λάτρεις της ασφάλειας που οραματίζεται να αντιμετωπίσει τα τρωτά σημεία και να ενισχύσει την ευαισθητοποίηση σχετικά με την ασφάλεια.

#3. Συνδυάστε

Συνδυάστε είναι ένα εξαιρετικό εργαλείο εκμετάλλευσης ένεσης εντολών λειτουργικού συστήματος. Ενώ το Commix ειδικεύεται στα τρωτά σημεία έγχυσης εντολών, είναι εύκολο στη χρήση, δωρεάν και ανοιχτού κώδικα, συμβατό με πολλαπλές πλατφόρμες, φορητό και αρθρωτό. Πήρε 4k αστέρια GitHub. Είναι δωρεάν και ανοιχτού κώδικα.

Τελικές Λέξεις

Η διάλυση των σταδίων δοκιμής διείσδυσης είναι απαραίτητη για τις επιχειρήσεις για να ενισχύσουν την ανθεκτικότητα των ψηφιακών προϊόντων τους με αυξημένες επιθέσεις στον κυβερνοχώρο. Καθώς οι εγκληματίες του κυβερνοχώρου παρακάμπτουν τις παραδοσιακές λύσεις ασφάλειας, η προσομοίωση πραγματικών επιθέσεων μέσω δοκιμών διείσδυσης είναι ένας αποτελεσματικός τρόπος πλοήγησης στο συνεχώς εξελισσόμενο τοπίο απειλών στον κυβερνοχώρο.

Προσαρμόζοντας το τεστ στυλό στις συγκεκριμένες ανάγκες του οργανισμού σας, μπορείτε να εξασφαλίσετε αποτελεσματικότητα στις πολιτικές ασφαλείας. Η περπάτημα σε όλα τα στάδια της δοκιμής διείσδυσης διασφαλίζει ότι λαμβάνετε την καλύτερη απόδοση επένδυσης (ROI) για τις επενδύσεις σας στην ασφάλεια στον κυβερνοχώρο.

Για να έχετε ένα επιτυχημένο τεστ στυλό, να είστε έξυπνοι σχετικά με αυτό. Ξεκινήστε με την απόκτηση πληροφοριών σχετικά με τη δοκιμή. Βασιστείτε σε αυτές τις πληροφορίες σε επίπεδο αναγνώρισης. Ένα καλό σημείο εκκίνησης για την αναγνώρισή σας είναι ο καθορισμός των στόχων εύρους που θα στοχεύσετε στο προς έλεγχο σύστημα.

Στη συνέχεια, σαρώστε το σύστημα για να έχετε μια εις βάθος γνώση και να εντοπίσετε τρωτά σημεία. Προχωρήστε στην Εκκίνηση μιας επίθεσης ενώ επιθυμείτε να μην καταστρέψετε το σύστημα. Στη συνέχεια, δημιουργήστε χρήσιμες αναφορές που καθοδηγούν τις διορθωτικές ενέργειες. Θυμηθείτε να καθαρίσετε και να επαναφέρετε το σύστημα στην αρχική του κατάσταση.

Όταν χρησιμοποιούνται σωστά, οι δοκιμές διείσδυσης βελτιώνουν τη στάση ασφαλείας του οργανισμού σας εντοπίζοντας και διορθώνοντας τρωτά σημεία. Καθώς πολλοί οργανισμοί μεταναστεύουν στο cloud και αγκαλιάζουν τις νέες τεχνολογίες, οι δοκιμές διείσδυσης γίνονται κρίσιμες για τον τομέα της ασφάλειας πληροφοριών. Στην πραγματικότητα, Το 75% των επιχειρήσεων χρησιμοποιούν τεστ στυλό να εξετάσει τη στάση ασφαλείας. Ή για λόγους συμμόρφωσης. Εάν μπορείτε να δώσετε αρκετή προσοχή και να αντιμετωπίσετε κάθε στάδιο της δοκιμής ανεξάρτητα, θα βρίσκετε πάντα την αξία για την εκτέλεση δοκιμών διείσδυσης.

Στη συνέχεια, ελέγξτε τα δωρεάν εργαλεία διαδικτυακής δοκιμής διείσδυσης (Pentest) για να ελέγξετε την ασφάλεια της εφαρμογής.