Δίνετε προτεραιότητα στην ασφάλεια περιουσιακών στοιχείων πληροφορικής έναντι οτιδήποτε άλλου στον οργανισμό σας; Στη συνέχεια, χρειάζεστε τα καλύτερα εργαλεία διαχείρισης πρόσβασης ταυτότητας που περιγράφονται εδώ.

Στο σημερινό ψηφιακό τοπίο, η ασφάλεια είναι το κύριο μέλημα για κάθε επιχείρηση. Οι χάκερ αναπτύσσουν νέες τεχνικές και εργαλεία για να κλέψουν δεδομένα από επιχειρήσεις και να τα πουλήσουν στον σκοτεινό ιστό.

Οι σκληροί χάκερ θα σας έκαναν απλώς να πληρώσετε εκατομμύρια δολάρια ως λύτρα καταπατώντας ολόκληρη την υποδομή πληροφορικής σας, συμπεριλαμβανομένων των κρίσιμων βάσεων δεδομένων που θα μπορούσαν να βλάψουν χιλιάδες χρήστες.

Έτσι, οι επιχειρήσεις χρησιμοποιούν ισχυρά εργαλεία IAM εκτός από τις αυστηρές πολιτικές ασφάλειας δεδομένων και κωδικών πρόσβασης ως πόρο πλεονασμού για την ασφάλεια των επιχειρηματικών δεδομένων.

Πίνακας περιεχομένων

Τι είναι η διαχείριση πρόσβασης ταυτότητας (IAM);

Η διαχείριση πρόσβασης ταυτότητας (IAM) είναι ένα σύνολο εφαρμογών, πολιτικών και εργαλείων που επιβλέπουν, συντηρούν και καθορίζουν ποιος υπάλληλος ή ενδιαφερόμενος έχει πρόσβαση σε ποια ψηφιακά στοιχεία.

Για τις επιχειρήσεις, τα ψηφιακά στοιχεία είναι κυρίως διακομιστές εφαρμογών, βάσεις δεδομένων πελατών, εργαλεία ERP, εφαρμογές χρέωσης, εφαρμογές πληρωμών, δεδομένα μισθοδοσίας εργαζομένων και πολλά άλλα.

Στο DevSecOps, πρόσβαση σε ψηφιακά στοιχεία σημαίνει έλεγχος αποθετηρίων κώδικα, πρόσβαση σε αγωγούς CI/CD, εξωτερικές και εσωτερικές βάσεις γνώσεων, πλατφόρμες ως υπηρεσία, intranets, αρχεία καταγραφής λογισμικού και κανάλια επιχειρηματικής επικοινωνίας.

Με λίγα λόγια, εσείς ή ο διαχειριστής της κυβερνοασφάλειας πρέπει να ελέγχετε την πρόσβαση σε κάθε ψηφιακό πόρο από τον οποίο εξαρτάται η επιχείρησή σας για άψογες λειτουργίες.

Need for Identity Access Management (IAM)

Πρώτα απ ‘όλα, χρειάζεστε ένα IAM για να εκχωρήσετε πρόσβαση σε επιχειρηματικές εφαρμογές και πόρους σε υπάρχοντες και νέους υπαλλήλους. Με μερικά κλικ, μπορείτε να ανακαλέσετε την πρόσβαση κάποιου από ένα ERP ή να δώσετε πρόσβαση εάν απαιτείται.

Τα IAM σάς δίνουν τη δυνατότητα να γίνετε πιο προνοητικοί στην επιχειρηματική ασφάλεια παρά αντιδραστικοί. Δεν είναι καλή ιδέα να εφαρμόζετε αυστηρά τις πολιτικές ασφαλείας σε έναν οργανισμό αφού δεχθείτε πλήγμα από παραβιάσεις δεδομένων και απώλειες εσόδων.

Αντίθετα, πρέπει να επιβάλλετε πολιτικές ασφάλειας δεδομένων και ελέγχου πρόσβασης από την πρώτη ημέρα για να αποφύγετε τη φήμη και τις χρηματικές απώλειες.

Άλλοι αξιοσημείωτοι λόγοι για να λάβετε μια λύση IAM είναι:

- Κάντε την ασφάλεια της επιχείρησής σας επεκτάσιμη χρησιμοποιώντας μια εφαρμογή cloud που μπορεί να παρακολουθεί συνεχώς 10 έως χιλιάδες υπαλλήλους που έχουν πρόσβαση σε διακομιστές, βάσεις κωδικών, πακέτα κοντέινερ, δεδομένα πελατών, μεθόδους πληρωμής κ.λπ.

- Σταματήστε τις παραβιάσεις δεδομένων από το σημείο όπου ξεκινούν και, επομένως, περιορίστε την κατάσταση πριν εμπλακούν τα μέσα ενημέρωσης, το κοινό και οι επενδυτές.

- Μηδενίστε τα απόβλητα για άδειες και κατανομή πόρων σαρώνοντας πάντα τέτοια επιχειρηματικά περιουσιακά στοιχεία. Στη συνέχεια, κατανείμετε τους απαιτούμενους πόρους δυναμικά για να εξοικονομήσετε χρήματα και να μην πέσουν τα επιχειρηματικά δεδομένα σε λάθος χέρια.

Πώς λειτουργεί η διαχείριση πρόσβασης ταυτότητας;

Για την προστασία των επιχειρηματικών δεδομένων, μια λύση IAM λειτουργεί παρέχοντας τις ακόλουθες λειτουργίες και εργαλεία ασφαλείας:

#1. Πρόσβαση απλής σύνδεσης

Μια λύση IAM παρέχει απρόσκοπτη πρόσβαση σε όλες τις επιχειρηματικές εφαρμογές και λογαριασμούς μέσω εταιρικού email. Οι εργαζόμενοι δεν χρειάζεται να θυμούνται πολλούς λογαριασμούς χρηστών και κωδικούς πρόσβασης.

#2. Καταγραφή, έλεγχος και αναφορά

Καταγράψτε κάθε ενέργεια στην υποδομή πληροφορικής σας και αναφέρετε σε εσάς δεδομένα από οποιοδήποτε πρόσφατο περιστατικό ασφαλείας, συμβάντα επαναφοράς κωδικού πρόσβασης, αιτήματα σύνδεσης από εξωτερικά δίκτυα και άλλα.

#3. Εξουσιοδότηση χρήστη

Αποτρέπει τους χρήστες από το να κάνουν μη επιτρεπόμενες αλλαγές στα συστήματα, τις εφαρμογές και τους ιστότοπούς σας εξουσιοδοτώντας τις ενέργειές τους τακτικά σαρώνοντας τη βάση δεδομένων του λογαριασμού χρήστη για τυχόν πρόσφατες αλλαγές.

#4. Έλεγχος ταυτότητας χρήστη

Το IAM επιβάλλει έλεγχο ταυτότητας ασφαλείας κάθε φορά που ένας υπάλληλος συνδέεται στα συστήματα της επιχείρησής σας. Θα μπορούσε να προσφέρει κωδικούς πρόσβασης, κείμενα για κινητά τηλέφωνα, πρόσβαση που βασίζεται σε κλειδιά φυσικής ασφάλειας, CAPTCHA και πολλά άλλα. Επίσης, ωθεί τον χρήστη να αλλάζει τους κωδικούς πρόσβασης και άλλα διαπιστευτήρια περιοδικά.

#5. Παροχή και ανάκληση αδειών χρήστη

Μόλις δημιουργήσετε έναν λογαριασμό χρήστη στο εργαλείο IAM, παρέχει πρόσβαση σε συγκεκριμένα επιχειρηματικά συστήματα ανάλογα με τον ρόλο ή την ονομασία. Τα εργαλεία IAM μπορούν να δρομολογήσουν αυτά τα αιτήματα παροχής μέσω πολλών διαχειριστών για να εξασφαλίσουν εγκρίσεις πολλών σημείων.

Επιπλέον, η διαγραφή ενός χρήστη από το IAM καταργεί άμεσα την προηγούμενη πρόσβαση σε εφαρμογές και βάση δεδομένων. Συμβαίνει σε πραγματικό χρόνο και το εργαλείο κλειδώνει έναν υπάλληλο ακόμα κι αν εργάζεται ενεργά σε μια εφαρμογή.

#6. Διαχείριση χρηστών συστήματος

Τα εργαλεία IAM ενσωματώνονται με όλες τις βάσεις δεδομένων επιχειρήσεων, τις εφαρμογές, τους διακομιστές, τους εικονικούς επιτραπέζιους υπολογιστές και την αποθήκευση cloud. Απλώς πρέπει να δημιουργήσετε ένα προφίλ χρήστη στο εργαλείο IAM και το αντίστοιχο άτομο θα έχει πρόσβαση στην εφαρμογή και στα δεδομένα που παρέχετε.

Πώς σας βοηθά ένα εργαλείο διαχείρισης πρόσβασης ταυτότητας;

Ένα αποτελεσματικό εργαλείο IAM βοηθά την επιχείρησή σας με τους εξής τρόπους:

- Παρέχετε μια πηγή αλήθειας για τα πάντα σχετικά με τα ψηφιακά δεδομένα και την ασφάλεια των περιουσιακών στοιχείων

- Αφήστε έναν νέο υπάλληλο να αρχίσει να εργάζεται την πρώτη μέρα παρέχοντας πιστοποιήσεις ασφαλείας με λίγα κλικ

- Προστατέψτε τα επιχειρηματικά δεδομένα ανακαλώντας άμεσα την πρόσβαση των εργαζομένων που αποχωρούν από την εταιρεία

- Σας ειδοποιεί για περιστατικά ασφαλείας, ώστε να μπορείτε να αναλάβετε δράση πριν υποστείτε σοβαρές ζημιές

- Αποτρέψτε την όχληση που προκαλείται από καταγγελίες και απειλές από εμπιστευτικές πληροφορίες

- Αποκλείστε ανώμαλες ενέργειες από υπαλλήλους ή εξωτερικούς προμηθευτές εντοπίζοντας ύποπτη συμπεριφορά χρησιμοποιώντας τεχνητή νοημοσύνη (AI) και μηχανική μάθηση (ML).

Στη συνέχεια, θα συζητήσουμε χαρακτηριστικά που πρέπει να αναζητήσετε στο εργαλείο IAM.

Χαρακτηριστικά εργαλείου IAM

Όταν αγοράζετε ένα εργαλείο IAM, βεβαιωθείτε ότι διαθέτει τα ακόλουθα απαραίτητα χαρακτηριστικά:

- Το κόστος ιδιοκτησίας δεν πρέπει να είναι υψηλότερο.

- Το εργαλείο πρέπει να προσφέρει χρέωση βάσει λογαριασμού χρήστη. Πληρώνετε λιγότερα όταν δημιουργείτε μερικούς λογαριασμούς. Πληρώνετε περισσότερα όταν δημιουργείτε περισσότερους λογαριασμούς. Και θα πρέπει να υπάρχει μια μαζική έκπτωση για τη μαζική διαχείριση λογαριασμού.

- Η λύση IAM πρέπει να προσφέρει τα έξι τυπικά χαρακτηριστικά. Αυτά είναι η απλή σύνδεση, η αναφορά, ο έλεγχος ταυτότητας, η εξουσιοδότηση, η παροχή αδειών και ο πίνακας ελέγχου διαχείρισης.

- Το εργαλείο πρέπει να ακολουθεί μια πολιτική εξουσιοδότησης μηδενικής εμπιστοσύνης.

- Θα πρέπει να τυχαιοποιεί το σύστημα ελέγχου ταυτότητας για να ενημερώνει τους χρήστες για τις ευθύνες τους για την ασφάλεια των δεδομένων.

Τώρα που ανακαλύψατε τα βασικά της έννοιας της διαχείρισης πρόσβασης ταυτότητας, βρείτε παρακάτω μερικά ιδανικά εργαλεία για κάθε ψηφιακή επιχείρηση:

Διαχείριση ταυτότητας και πρόσβασης AWS

Εάν φιλοξενείτε εφαρμογές cloud, βάσεις δεδομένων και έργα ανάλυσης στις Υπηρεσίες Ιστού της Amazon, τότε το AWS IAM είναι η ιδανική λύση για την προστασία των επιχειρηματικών δεδομένων. Προσφέρει πολλά χαρακτηριστικά, αλλά τα ακόλουθα είναι εξαιρετικά σημαντικά:

- Αναλυτής πρόσβασης IAM

- Κέντρο ταυτότητας ΙΑΜ

- Διαχείριση λογαριασμού IAM ή ρόλων χρήστη

- Διαχειριστείτε τα δικαιώματα IAM, όπως η παροχή και η ανάκληση

- Έλεγχος ταυτότητας πολλαπλών παραγόντων για αυστηρή ασφάλεια και υπευθυνότητα δεδομένων

Θα πρέπει να χρησιμοποιήσετε το AWS IAM εάν αισθάνεστε την ανάγκη για τα ακόλουθα στην επιχείρησή σας:

- Εκχωρήστε αναλυτικά δικαιώματα και χρησιμοποιήστε χαρακτηριστικά όπως ρόλος, ομάδα, τοποθεσία κ.λπ., για την παροχή λογαριασμού

- Ελέγξτε τους λογαριασμούς έναν προς έναν ή μαζικά

- Εφαρμόστε πρακτικές ασφάλειας δεδομένων σε ολόκληρο τον οργανισμό με λίγα κλικ

- Διατηρήστε μια πολιτική ελάχιστων προνομίων για τις επιχειρηματικές εφαρμογές και δεδομένα

Το AWS προσφέρει εκτεταμένους πόρους για την υλοποίηση και τη λειτουργία του AWS IAM. Έτσι, μπορείτε να μάθετε γρήγορα και να ξεκινήσετε σε ελάχιστο χρόνο.

Οκτά ΙΑΜ

Αν ψάχνετε για μια ενιαία λύση για διαχείριση ταυτότητας και παροχή υπηρεσιών βάσει ταυτότητας, δοκιμάστε το Okta. Διαθέτει 7.000+ ενσωματώσεις επιχειρηματικών εφαρμογών. Η ομάδα διαχείρισης ενοποίησης της Okta συνεργάζεται επίσης ενεργά με έργα ανάπτυξης εφαρμογών που θα κυκλοφορήσουν εφαρμογές στο μέλλον.

Τα βασικά χαρακτηριστικά IAM του περιλαμβάνουν πολλές λειτουργίες, συμπεριλαμβανομένων των εξής:

- Καθολική σύνδεση

- Single Sign On

- Χωρίς κωδικό πρόσβασης

- Adaptive MFA

- Διαχείριση Κύκλου Ζωής

- Ροές εργασιών

- Διακυβέρνηση ταυτότητας

Η Okta διαθέτει δύο διαφορετικές υπηρεσίες στο τοπίο διαχείρισης πρόσβασης ταυτότητας. Η πρώτη λύση είναι η εξυπηρέτηση πελατών. Εάν προσφέρετε υπηρεσίες SaaS σε τελικούς χρήστες, φιλοξενείτε πλατφόρμες βίντεο OTT, ιστότοπους που βασίζονται σε συνδρομές ή περιεχόμενο ιστού πίσω από ένα paywall, μπορείτε να χρησιμοποιήσετε το Customer Identity από την Okta.

Επιπλέον, μπορείτε να χρησιμοποιήσετε το Workforce Identity Cloud για να επιτρέψετε σε υπαλλήλους, προμηθευτές, πελάτες, συνεργάτες και ελεύθερους επαγγελματίες να έχουν πρόσβαση στα περιουσιακά στοιχεία της επιχείρησής σας εντός ή εκτός του cloud.

ManageEngine

Το ManageEngine AD360 από τη Zoho είναι ένα ενσωματωμένο εργαλείο IAM που επιτρέπει στους διαχειριστές ασφάλειας IT να τροποποιούν, να παρέχουν και να ανακαλούν ταυτότητες χρηστών. Σας επιτρέπει να ελέγχετε την πρόσβαση των χρηστών σε πόρους δικτύου σε δημόσιους, ιδιωτικούς, υβριδικούς ή εσωτερικούς διακομιστές.

Μπορείτε να κάνετε όλα τα παραπάνω σε διακομιστές Exchange, On-premises Active Directory και εφαρμογές cloud από ένα κεντρικό λογισμικό ή έναν πίνακα ελέγχου ιστού.

Με λίγα λόγια, το ManageEngine AD360 παρέχει στους υπαλλήλους σας εντός και εκτός μισθοδοσίας γρήγορη πρόσβαση σε εφαρμογές, ERP, δεδομένα πελατών, επιχειρηματικά wiki κ.λπ., σε λίγα λεπτά. Στη συνέχεια, μπορείτε να ανακαλέσετε την πρόσβαση όταν αποχωρήσουν από την επιχείρηση ή θεωρείτε ότι η πρόσβαση δεν χρειάζεται πλέον για τον συγκεκριμένο υπάλληλο.

SailPoint IAM

Η λύση IAM της SailPoint βασίζεται σε ένα βασικό σύστημα IAM που ελέγχεται από ενοποίηση, αυτοματισμό και ευφυΐα. Γύρω από το βασικό του σύστημα διαχείρισης πρόσβασης ταυτότητας, υπάρχουν δευτερεύουσες δυνατότητες.

Αυτές οι υποενότητες διασφαλίζουν ότι η λύση IAM της επιχείρησής σας λειτουργεί 24*7 χωρίς αποτυχία. Μερικές αξιοσημείωτες δευτερεύουσες δυνατότητες είναι όπως αναφέρονται παρακάτω:

- Διαχείριση εργαλείων SaaS

- Αυτοματοποιημένη παροχή και ανάκληση λογαριασμών χρηστών

- Προτάσεις πρόσβασης που βασίζονται σε AI

- Ροές εργασιών IAM

- Αναλύσεις δεδομένων και πληροφορίες πρόσβασης

- Ψηφιακά πιστοποιητικά για πρόσβαση σε εφαρμογές, ανάγνωση αρχείων και ούτω καθεξής

- Διαχείριση κωδικού πρόσβασης, επαναφορά και μαύρη λίστα

- Διαχειριστείτε την πρόσβαση σε αρχεία και έγγραφα

- Φροντίστε για αιτήματα πρόσβασης

Η SailPoint προσφέρει λύσεις IAM για διάφορους κλάδους όπως η υγειονομική περίθαλψη, η μεταποίηση, οι τράπεζες, η κυβέρνηση, η εκπαίδευση και άλλα.

Τα εργαλεία IAM προσφέρουν βολικές υπηρεσίες, όπως η εφαρμογή μηδενικής εμπιστοσύνης, καθιστώντας την υποδομή πληροφορικής σας αποτελεσματική, συμμορφώνοντας τους κανονισμούς και διασφαλίζοντας πόρους οπουδήποτε και οποτεδήποτε.

Fortinet IAM Solutions

Οι λύσεις Fortinet IAM παρέχουν τις απαραίτητες λειτουργίες ασφαλείας για την επιβεβαίωση της ταυτότητας των εργαζομένων, των πελατών, των προμηθευτών και των συσκευών καθώς εισέρχονται στο intranet ή στο δίκτυό σας στο Διαδίκτυο.

Τα ζωτικά χαρακτηριστικά και τα πλεονεκτήματά του αναφέρονται παρακάτω:

- Διασφαλίζει ότι οι σωστά πιστοποιημένοι, εξουσιοδοτημένοι και επικυρωμένοι χρήστες μπορούν να έχουν πρόσβαση στους πόρους της επιχείρησής σας εντός ή εκτός του cloud

- Ο έλεγχος ταυτότητας πολλαπλών παραγόντων διασφαλίζει ότι ο αρχικός χρήστης έχει πρόσβαση σε επιτρεπόμενους πόρους. Σε περίπτωση παραβίασης δεδομένων, ξέρετε με ποιον να επικοινωνήσετε.

- Το Fortinet SSO εξασφαλίζει απρόσκοπτη πρόσβαση στην υποδομή πληροφορικής χωρίς να θυμάται κανέναν κωδικό πρόσβασης. Χρησιμοποιεί υποστήριξη SAML, OIDC, 0Auth και API.

- Το Fortinet IAM υποστηρίζει πολιτικές φέρτε τη συσκευή σας (BYOD), λογαριασμούς επισκεπτών, ad-hoc πρόσβαση και πολλά άλλα.

JumpCloud IAM

Το JumpCloud σάς βοηθά να μειώσετε το κόστος ιδιοκτησίας της λύσης IAM κατά πολλαπλά ψηφία μέσω της ενοποιημένης συσκευής και της λύσης IAM. Με την υπηρεσία του, ελαχιστοποιείτε τα γενικά έξοδα και την πολυπλοκότητα του συστήματος IAM και διασφαλίζετε επίσης ότι συναλλάσσεστε με λιγότερους προμηθευτές IT.

Μόλις ρυθμίσετε τις λύσεις του, μπορείτε να επιτρέψετε σε υπαλλήλους, ασκούμενους, πελάτες, ενδιαφερόμενους φορείς, προμηθευτές και επισκέπτες να έχουν πρόσβαση στην υποδομή πληροφορικής μέσω της ακόλουθης επιχειρηματικής λογικής:

- Δώστε πρόσβαση σε οποιονδήποτε ή επιλέξτε πόρο

- Παραχωρήστε πρόσβαση από οποιαδήποτε ή επιλεγμένη τοποθεσία

- Παροχή πρόσβασης με φυσική ή ψηφιακή ταυτότητα

- Εγκρίνετε την πρόσβαση από το cloud

- Παραχωρήστε πρόσβαση σε αξιόπιστο υλικό ή λογισμικό

Το εργαλείο IAM του σάς δίνει τη δυνατότητα να διαχειρίζεστε διαδικασίες, ροές εργασίας, συσκευές και άτομα από μία εφαρμογή Ιστού που φιλοξενείται σε έναν ανοιχτό κατάλογο που διατηρεί το JumpCloud.

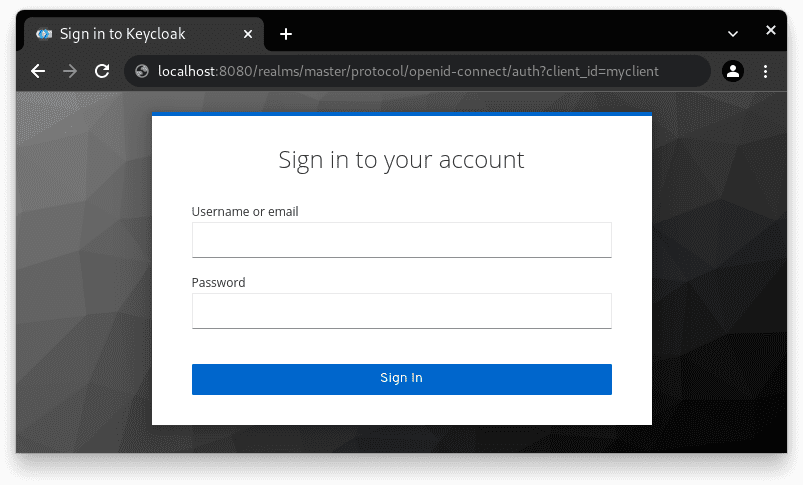

Keycloak ανοιχτού κώδικα IAM

Το Keycloak είναι ένα προϊόν IAM ανοιχτού κώδικα που βρίσκεται υπό συνεχή ανάπτυξη με επιχορηγήσεις και χορηγίες από την Red Hat. Εάν η επιχείρησή σας χρειάζεται προσαρμοσμένες λύσεις IAM που δεν προσφέρουν άλλες εταιρείες, τότε μπορείτε να δοκιμάσετε το Keycloak.

Τα αξιοσημείωτα χαρακτηριστικά του είναι τα παρακάτω:

- Keycloak SSO για συνδέσεις και αποσυνδέσεις για πολλές εφαρμογές σε έναν οργανισμό ή πλατφόρμα

- Δημιουργήστε σελίδες σύνδεσης κοινωνικών δικτύων για να επιτρέψετε στους χρήστες να χρησιμοποιούν τις υπηρεσίες σας στο cloud χρησιμοποιώντας το λογαριασμό Google, GitHub και Facebook

- Μπορείτε να δημιουργήσετε τη δική σας λύση IAM χρησιμοποιώντας τη βάση κώδικα του Keycloak και τη σχεσιακή σας βάση δεδομένων

- Μπορείτε να ενσωματώσετε αυτήν τη λύση IAM με διακομιστές Active Directory και Lightweight Directory Access Protocol (LDAP)

Ο διακομιστής του είναι διαθέσιμος για δωρεάν λήψη με τη βάση κώδικα Keycloak, την εικόνα κοντέινερ και τον τελεστή.

Ταυτότητα Ping

Το Ping Identity χρησιμοποιεί το ιδιόκτητο cloud PingOne για διαχείριση πρόσβασης ταυτότητας μέσω της πλατφόρμας cloud και στη συνέχεια δρομολογεί τον χρήστη σε άλλο διακομιστή cloud ή εσωτερικής εγκατάστασης. Το cloud PingOne είναι κατάλληλο για τον πελατοκεντρικό φόρτο εργασίας σας και το εσωτερικό εργατικό δυναμικό.

Δημιουργείτε έναν λογαριασμό για έναν εγκεκριμένο χρήστη στο νέφος PingOne και δημιουργείτε μια ροή εργασιών ελέγχου ταυτότητας. Το Ping Identity ενορχηστρώνει το ταξίδι πελάτη ή υπαλλήλου σε μια επιχειρηματική εφαρμογή μέσω προκαθορισμένης ροής εργασίας.

Περιλαμβάνει τα ακόλουθα βήματα:

- Ανίχνευση δεδομένων χρήστη και συσκευής

- Επαλήθευση του χρήστη

- Προφίλ της δραστηριότητας των χρηστών στα στοιχεία πληροφορικής σας

- Έλεγχος ταυτότητας χρησιμοποιώντας δευτερεύοντα πρωτόκολλα ασφαλείας

- Τα ενδιαφερόμενα μέρη της επιχείρησης εξουσιοδοτούν τον νέο χρήστη

- Ο χρήστης έχει απρόσκοπτη πρόσβαση στις επιλεγμένες εφαρμογές και βάσεις δεδομένων

Τελικές Λέξεις

Το να αποκτήσετε το σωστό εργαλείο διαχείρισης πρόσβασης ταυτότητας δεν είναι μια βόλτα στο πάρκο. Οι διαχειριστές πληροφορικής και οι διαχειριστές ασφάλειας στον κυβερνοχώρο καίνε εβδομάδες ωρών εργασίας για να αποφασίσουν ποιο εργαλείο θα βοηθήσει στον καθορισμό του επιπέδου ασφάλειας που θέλουν.

Μπορείτε να εξοικονομήσετε χρήματα και χρόνο και να παραμείνετε υγιείς δοκιμάζοντας μερικά από τα καλύτερα εργαλεία IAM που αναφέρονται παραπάνω σε αυτό το άρθρο.

Στη συνέχεια, οι καλύτερες τεχνικές προστασίας από κυβερνοεπιθέσεις.