Η αρχιτεκτονική Microservices παρέχει ευελιξία, επεκτασιμότητα και δυνατότητα τροποποίησης, προσθήκης ή αφαίρεσης στοιχείων λογισμικού χωρίς να επηρεάζονται άλλα μέρη της εφαρμογής.

Εκτός από τους μικρότερους κύκλους ανάπτυξης λογισμικού, τις μικρότερες ομάδες και τις ευέλικτες επιλογές γλώσσας προγραμματισμού, σας επιτρέπει να κλιμακώνετε ή να αντιμετωπίζετε προβλήματα ορισμένων λειτουργιών ή υπηρεσιών χωρίς παρεμβολές στα άλλα στοιχεία.

Γενικά, οι μικροϋπηρεσίες επιτρέπουν τη διάσπαση μεγάλων μονογαμικών εφαρμογών σε ξεχωριστές υπηρεσίες που μπορούν να αναπτυχθούν ανεξάρτητα. Ωστόσο, αυτές οι μικρότερες ανεξάρτητες υπηρεσίες αυξάνουν τον αριθμό των εξαρτημάτων, εξ ου και η πολυπλοκότητα και η δυσκολία ασφάλισής τους.

Μονολιθική αρχιτεκτονική έναντι μικροϋπηρεσιών Εικόνα Κόκκινο καπέλο

Συνήθως, μια τυπική ανάπτυξη μικροϋπηρεσιών θα έχει τα επίπεδα υλικού, υπηρεσίας ή εφαρμογής, επικοινωνίας, cloud, εικονικοποίησης και ενορχήστρωσης. Καθένα από αυτά έχει συγκεκριμένες απαιτήσεις ασφαλείας, ελέγχους και προκλήσεις.

Πίνακας περιεχομένων

Προκλήσεις ασφαλείας που σχετίζονται με τις Microservices

Οι μικροϋπηρεσίες είναι συνήθως ευρέως κατανεμημένα συστήματα με πολύπλοκους κανόνες πρόσβασης, περισσότερη κίνηση για παρακολούθηση και μεγαλύτερη επιφάνεια επίθεσης. Επιπλέον, τα περισσότερα από τα σύννεφα microservices τρέχουν σε περιβάλλοντα cloud, τα οποία έχουν επίσης διαφορετικές διαμορφώσεις ασφαλείας και ελέγχους.

Λόγω του μεγάλου αριθμού API, θυρών και στοιχείων που εκτίθενται, τα παραδοσιακά τείχη προστασίας ενδέχεται να μην παρέχουν επαρκή ασφάλεια. Αυτά τα ζητήματα καθιστούν τις αναπτύξεις μικροϋπηρεσιών πιο ευάλωτες σε διάφορες απειλές στον κυβερνοχώρο, όπως ο άνθρωπος στη μέση, οι επιθέσεις με έγχυση, η δέσμη ενεργειών μεταξύ τοποθεσιών, το DDoS και άλλα.

Η ασφάλεια δικτύου είναι μια άλλη πρόκληση με τις μικροϋπηρεσίες. Ειδικότερα, η ταυτότητα και ο έλεγχος πρόσβασης προϋποθέτουν ένα νέο επίπεδο πολυπλοκότητας. Άλλα τρωτά σημεία περιλαμβάνουν ανασφαλή κώδικα και ελαττώματα στα συστήματα εντοπισμού υπηρεσιών.

Παρόλο που η διασφάλιση των μικροϋπηρεσιών είναι πιο δύσκολη από τις μονολιθικές εφαρμογές, μπορείτε να τις προστατέψετε αποτελεσματικά καθιερώνοντας μια καλή στρατηγική και ακολουθώντας τις βέλτιστες πρακτικές.

Στην ιδανική περίπτωση, η αρχιτεκτονική απαιτεί μια κατανεμημένη προσέγγιση που θα πρέπει να καλύπτει όλα τα διαφορετικά στοιχεία.

Οι τυπικές περιοχές που πρέπει να αντιμετωπιστούν περιλαμβάνουν

- Προστασία εφαρμογών, μικροϋπηρεσιών και χρηστών

- Διασφάλιση διαχείρισης ταυτότητας και πρόσβασης

- Προστασία δεδομένων

- Βελτιώστε την ασφάλεια επικοινωνίας από υπηρεσία σε υπηρεσία

- Παρακολούθηση μικροϋπηρεσιών και συστημάτων ασφαλείας

Βέλτιστες πρακτικές για την εξασφάλιση Microservices

Μία από τις καλύτερες στρατηγικές είναι η χρήση ενός συνδυασμού βέλτιστων πρακτικών, εργαλείων και ελέγχων για την προστασία ολόκληρου του οικοσυστήματος. Η πραγματική προσέγγιση μπορεί να διαφέρει ανάλογα με τον τύπο των υπηρεσιών, τις εφαρμογές, τους χρήστες, το περιβάλλον και άλλους παράγοντες.

Εάν αποφασίσετε να χρησιμοποιήσετε μικροϋπηρεσίες, πρέπει να διασφαλίσετε ότι ικανοποιείτε όλες τις απαιτήσεις ασφαλείας για τις υπηρεσίες, τις συνδέσεις και τα δεδομένα.

Ας ρίξουμε τώρα μια ματιά σε μερικές αποτελεσματικές πρακτικές ασφάλειας μικροϋπηρεσιών.

#1. Δημιουργήστε ασφάλεια από την αρχή 👮

Κάντε την ασφάλεια μέρος του κύκλου ανάπτυξης. Ιδανικά, ενσωματώστε την ασφάλεια στην ανάπτυξη και ανάπτυξη των μικροϋπηρεσιών από την αρχή. Η αντιμετώπιση της ασφάλειας με αυτόν τον τρόπο είναι μια εύκολη, αποτελεσματική και φθηνότερη προσέγγιση από την αναμονή για προσθήκη όταν η ανάπτυξη λογισμικού πλησιάζει στην ολοκλήρωση.

#2. Χρησιμοποιήστε την άμυνα σε μηχανισμό βάθους

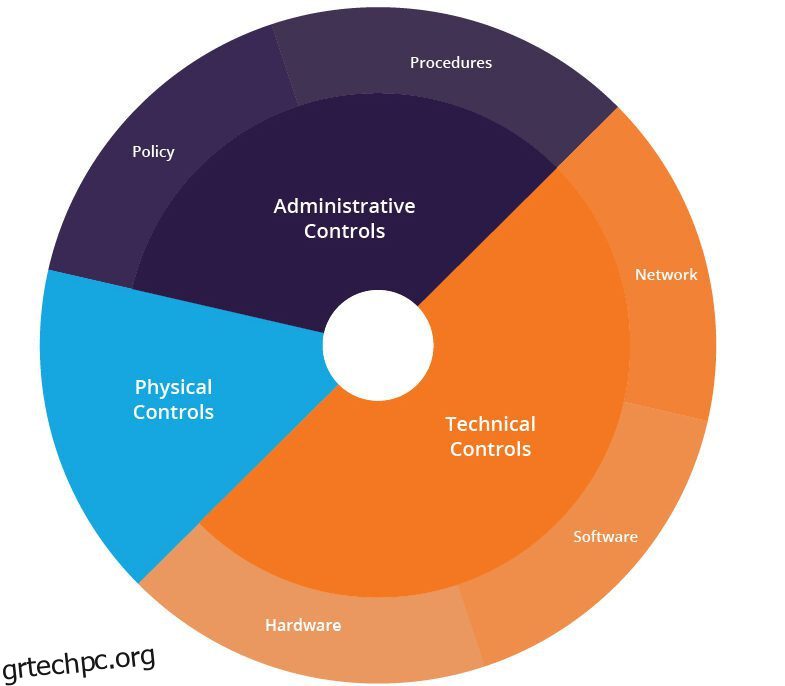

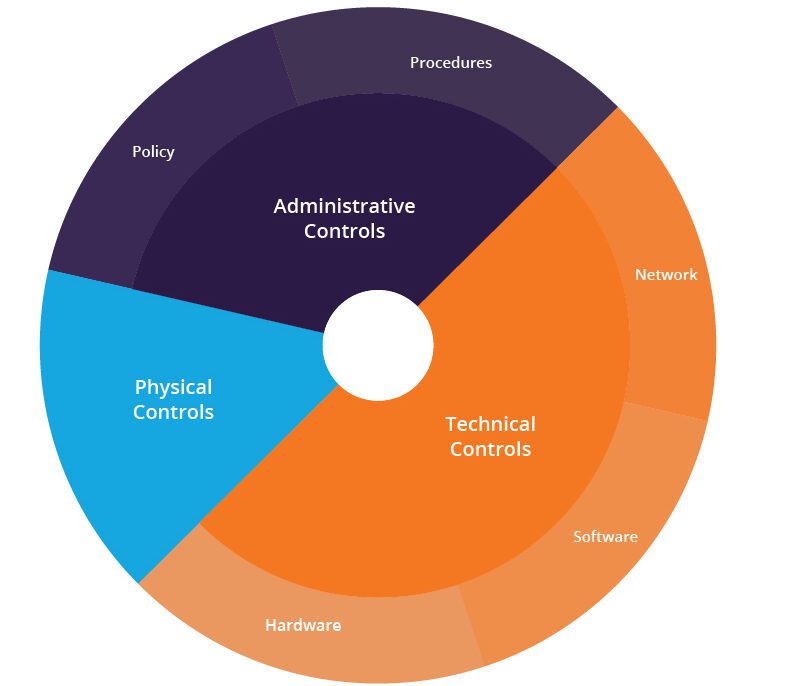

Το Defense in Depth (DiP) είναι μια τεχνική όπου εφαρμόζετε πολλά επίπεδα ασφαλείας στις υπηρεσίες και τα δεδομένα σας. Η πρακτική καθιστά πιο δύσκολο για τους εισβολείς να διεισδύσουν στα πολλαπλά επίπεδα, παρέχοντας έτσι ισχυρή ασφάλεια για τις υπηρεσίες και τα δεδομένα σας.

Σε αντίθεση με τις λύσεις περιμετρικής ασφάλειας, όπως τα τείχη προστασίας, η έννοια του Defense-in-depth είναι διαφορετική. Βασίζεται σε έναν συνδυασμό εργαλείων όπως antivirus, τείχος προστασίας, διαχείριση ενημερώσεων κώδικα, λογισμικό προστασίας από ανεπιθύμητα μηνύματα και άλλα για την παροχή πολλαπλών επιπέδων ασφαλείας κατανεμημένων σε όλο το σύστημα.

Εικόνα ασφαλείας πολλαπλών επιπέδων άμυνας σε βάθος: Imperva

Εικόνα ασφαλείας πολλαπλών επιπέδων άμυνας σε βάθος: Imperva

Με αυτήν την προσέγγιση, πρέπει πρώτα να προσδιορίσετε τις ευαίσθητες υπηρεσίες και μετά να εφαρμόσετε τα κατάλληλα επίπεδα ασφαλείας γύρω τους.

#3. Αναπτύξτε την ασφάλεια σε επίπεδο κοντέινερ 📦

Τις περισσότερες φορές, οι μικροϋπηρεσίες βασίζονται στην τεχνολογία κοντέινερ. Ως εκ τούτου, η ασφάλιση των δοχείων, τόσο εσωτερικά όσο και εξωτερικά, είναι ένας τρόπος μείωσης της επιφάνειας επίθεσης και των κινδύνων. Στην ιδανική περίπτωση, η στόχευση στην αρχή της ασφάλειας των ελάχιστων προνομίων είναι μια καλή πρακτική και απαιτεί έναν συνδυασμό στρατηγικών που περιλαμβάνουν, αλλά δεν περιορίζονται σε:

- Περιορισμός της άδειας στο ελάχιστο απαιτούμενο

- Αποφύγετε την εκτέλεση υπηρεσιών και οτιδήποτε άλλο χρησιμοποιώντας τους sudo ή τους προνομιούχους λογαριασμούς.

- Περιορίστε ή ελέγξτε την πρόσβαση και την κατανάλωση των διαθέσιμων πόρων. Για παράδειγμα, ο περιορισμός της πρόσβασης στους πόρους του λειτουργικού συστήματος από τα κοντέινερ συμβάλλει στην αποφυγή κλοπής δεδομένων ή παραβίασης.

- Μην αποθηκεύετε μυστικά στο δίσκο του δοχείου.

- Χρησιμοποιήστε κατάλληλους κανόνες για να απομονώσετε την πρόσβαση στους πόρους.

Είναι επίσης ζωτικής σημασίας να διασφαλιστεί ότι οι εικόνες κοντέινερ δεν έχουν ευπάθειες ή προβλήματα ασφαλείας. Η τακτική σάρωση ασφάλειας και ευπάθειας των εμπορευματοκιβωτίων θα βοηθήσει στον εντοπισμό των κινδύνων.

Τα τυπικά εργαλεία σάρωσης εικόνων περιλαμβάνουν Clair, Άγκυρακι αλλα.

#4. Αναπτύξτε έναν έλεγχο ταυτότητας πολλαπλών παραγόντων 🔒

Η ενεργοποίηση του ελέγχου ταυτότητας πολλαπλών παραγόντων ενισχύει την ασφάλεια της διεπαφής.

Οι χρήστες που έχουν πρόσβαση θα πρέπει να παράσχουν τα στοιχεία του ονόματος χρήστη και του κωδικού πρόσβασής τους εκτός από μια άλλη μορφή επαλήθευσης, όπως έναν κωδικό που αποστέλλεται στα τηλέφωνά τους ή μια καθορισμένη διεύθυνση email. Η τεχνική καθιστά δυσκολότερο για τους εισβολείς, οι οποίοι μπορεί να χρησιμοποιούν κλεμμένα ή παραβιασμένα διαπιστευτήρια, την πρόσβαση στις μικροϋπηρεσίες, καθώς δεν θα έχουν τρόπο να παρέχουν τον δεύτερο έλεγχο ταυτότητας.

#5. Χρησιμοποιήστε διακριτικά ταυτότητας χρήστη και πρόσβασης

Στην ανάπτυξη μικροϋπηρεσιών, ένας μεγάλος αριθμός εφαρμογών και υπηρεσιών θα απαιτήσει ασφαλή εξουσιοδότηση και έλεγχο πρόσβασης. Ένα πλαίσιο εξουσιοδότησης όπως το OAuth 2.0 και το OpenID σάς δίνει τη δυνατότητα να επεξεργάζεστε τα διακριτικά με ασφάλεια, προστατεύοντας έτσι τις μικροϋπηρεσίες σας. Κατά συνέπεια, αυτό επιτρέπει σε εφαρμογές τρίτων να έχουν πρόσβαση σε άλλες υπηρεσίες ή δεδομένα από χρήστες.

Σε μια τυπική ανάπτυξη, η κύρια εφαρμογή θα ζητήσει από τον χρήστη να εξουσιοδοτήσει την υπηρεσία τρίτου μέρους. Με την αποδοχή αυτού, η εφαρμογή δημιουργεί ένα διακριτικό πρόσβασης για τη συνεδρία.

Συγκεκριμένα, το OAuth είναι μια από τις πιο αποτελεσματικές στρατηγικές για την ταυτότητα χρήστη και τον έλεγχο πρόσβασης. Παρόλο που υπάρχουν πολλά άλλα πρωτόκολλα εξουσιοδότησης και μπορείτε επίσης να δημιουργήσετε το δικό σας, είναι καλύτερη πρακτική να χρησιμοποιείτε το OAuth αφού είναι πιο τυπικό, σταθερό και ευρέως αποδεκτό.

#6. Δημιουργήστε μια πύλη API

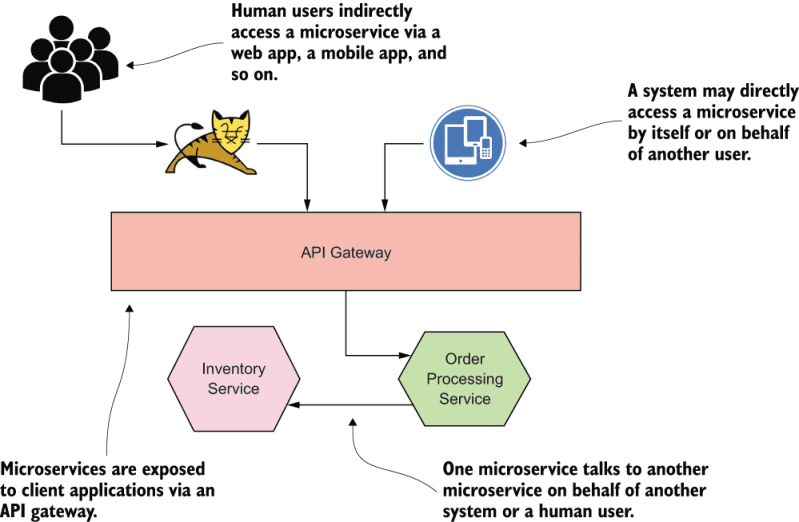

Γενικά, οι μικροϋπηρεσίες αποτελούνται από πολλά στοιχεία κατανεμημένα σε διαφορετικά δίκτυα και προσβάσιμα από ένα ευρύ φάσμα συστημάτων και πελατών. Η έκθεση των μικροϋπηρεσιών αυξάνει τα τρωτά σημεία και τους κινδύνους ασφάλειας. Ένας τρόπος για να τα προστατέψετε είναι να δημιουργήσετε ένα ενιαίο και ασφαλές σημείο εισόδου που σας βοηθά να συγκεντρώνετε όλη την πρόσβαση από εξωτερικά συστήματα και πελάτες.

Για να το επιτύχετε αυτό, αναπτύξτε μια πύλη API για να ελέγξετε όλα τα εισερχόμενα αιτήματα για ζητήματα ασφαλείας πριν τα δρομολογήσετε στις κατάλληλες μικροϋπηρεσίες. Η πύλη API βρίσκεται ανάμεσα στις εφαρμογές πελάτη και τις μικροϋπηρεσίες. Στη συνέχεια, περιορίζει την έκθεση των μικροϋπηρεσιών, ενώ παρέχει πρόσθετες λειτουργίες διαχείρισης αιτημάτων, όπως έλεγχος ταυτότητας, τερματισμός SSL, μετάφραση πρωτοκόλλου, παρακολούθηση, δρομολόγηση αιτημάτων, προσωρινή αποθήκευση και άλλα.

Με αυτήν την προσέγγιση, η πύλη API δρομολογεί όλες τις εξωτερικές υπηρεσίες στις μικροϋπηρεσίες, ενώ υποστηρίζει επίσης την αρχή της αμυντικής ασφάλειας σε βάθος.

Εικόνα πύλης Microservices API Livebook

Εικόνα πύλης Microservices API Livebook

Οι τυπικές πύλες API περιλαμβάνουν NGINX, Κονγκ, Tyk, Πρεσβευτής, Πύλη AWS APIκι αλλα.

Για να μάθετε περισσότερα σχετικά με την ασφάλεια API, ανατρέξτε στον οδηγό μας για το Γιατί και πώς να ασφαλίσετε το τελικό σημείο API.

#7. API προφίλ με βάση τη ζώνη ανάπτυξης

Εφαρμόστε περιορισμούς που βασίζονται σε ρόλους διασφαλίζοντας ότι οι χρήστες έχουν πρόσβαση μόνο στα API και τις υπηρεσίες που απαιτούν. Δεδομένου ότι το περισσότερο κακόβουλο λογισμικό συχνά εκθέτει μια υπηρεσία σε περισσότερα άτομα, ο περιορισμός της πρόσβασης μόνο σε εξουσιοδοτημένους χρήστες μειώνει τους κινδύνους. Μια τεχνική μείωσης της έκθεσης είναι η επισήμανση των API με βάση τους χρήστες που θα πρέπει να έχουν πρόσβαση σε αυτά. Γενικά, τα API μπορούν να είναι?

- API Ethernet – Για υπηρεσίες που εκτίθενται στον εξωτερικό κόσμο εκτός του κέντρου δεδομένων.

- Corporate Zone API – προορίζονται για την εσωτερική ιδιωτική κίνηση

- DMZ API – για τη διαχείριση της κίνησης που προέρχεται από το διαδίκτυο

- Hybrid Zone API – για αναπτύξεις κέντρων δεδομένων

#8. Ασφαλίστε τις επικοινωνίες από υπηρεσία σε υπηρεσία

Οι αποτελεσματικές πρακτικές περιλαμβάνουν τον έλεγχο ταυτότητας και την εξουσιοδότηση αιτημάτων όταν επικοινωνούν δύο μικροϋπηρεσίες.

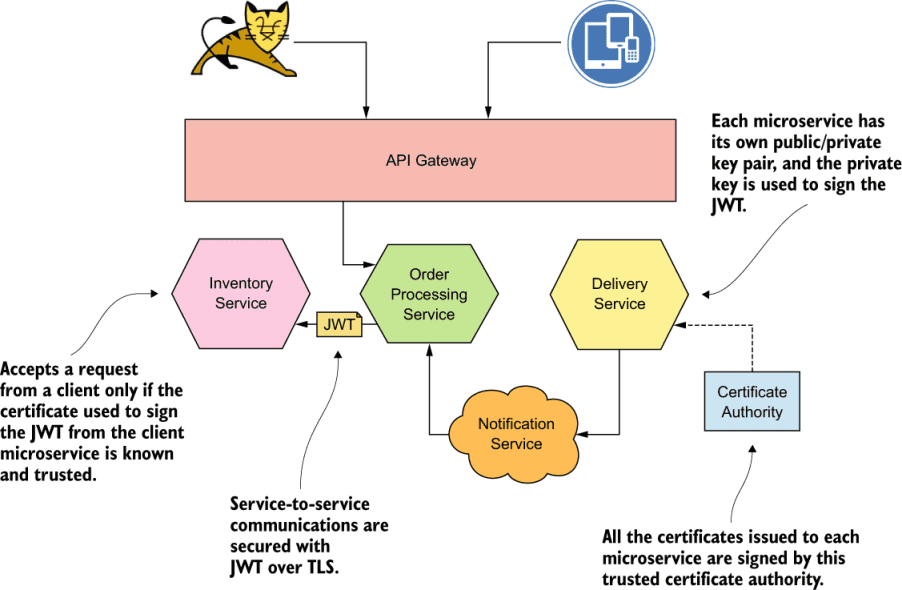

Γενικά, υπάρχουν τρεις κύριες τεχνικές που μπορείτε να χρησιμοποιήσετε για να ασφαλίσετε τις ενδοϋπηρεσιακές επικοινωνίες. Αυτά είναι τα Trust the network, JSON Web Token (JWT) και Mutual Transport Layer Security (mTLS ή Mutual TLS).

Εξασφάλιση διυπηρεσιακών επικοινωνιών με το JWT Image Livebook

Εξασφάλιση διυπηρεσιακών επικοινωνιών με το JWT Image Livebook

Από τα τρία, το πιο δημοφιλές είναι το mTLS. Σε αυτή την προσέγγιση, κάθε microservice πρέπει να φέρει ένα ζεύγος δημόσιου/ιδιωτικού κλειδιού. Στη συνέχεια, η μικρουπηρεσία πελάτη χρησιμοποιεί το ζεύγος κλειδιών για να πιστοποιήσει την ταυτότητα της στη μικρουπηρεσία λήψης μέσω του mTLS.

Κατά τον έλεγχο ταυτότητας, κάθε microservice δημιουργεί ένα πιστοποιητικό. Στη συνέχεια, κάθε μικρουπηρεσία θα χρησιμοποιήσει το πιστοποιητικό από την άλλη για τον έλεγχο ταυτότητας.

Ενώ το TLS παρέχει ακεραιότητα και εμπιστευτικότητα για τα δεδομένα που μεταφέρονται, επιτρέπει επίσης στον πελάτη να αναγνωρίσει μια μικρουπηρεσία. Η microservice πελάτη συνήθως γνωρίζει την άλλη microservice. Ωστόσο, δεδομένου ότι το TLS είναι μονόδρομο, μια μικρουπηρεσία λήψης δεν μπορεί να επαληθεύσει τη μικρουπηρεσία πελάτη και οι εισβολείς μπορούν να εκμεταλλευτούν αυτό το ελάττωμα. Από την άλλη πλευρά, το mTLS παρέχει ένα μέσο στο οποίο κάθε μία από τις μικροϋπηρεσίες μπορεί να αναγνωρίσει την άλλη.

#9. Όριο τιμών 🚏 επισκεψιμότητα πελατών

Ο περιορισμός της εξωτερικής κίνησης αποτρέπει ζητήματα όπως επιθέσεις άρνησης υπηρεσίας (DoS), καθώς και περιπτώσεις όπου ορισμένοι πελάτες καταναλώνουν το μεγαλύτερο μέρος του εύρους ζώνης της εφαρμογής. Μια προσέγγιση είναι να εφαρμόζονται διάφοροι κανόνες που μπορούν να παρακολουθούν και να ελέγχουν τον ρυθμό της επισκεψιμότητας που αποστέλλεται ή λαμβάνεται από έναν πελάτη με βάση την IP, το χρόνο κ.λπ.

Διαμορφώστε τις υπηρεσίες σας ώστε να επιβραδύνουν εάν εντοπίσουν πολλές αποτυχημένες προσπάθειες σύνδεσης στα API σας ή οποιαδήποτε άλλη ύποπτη δραστηριότητα.

Ένα αργό σύστημα θα αποθάρρυνε τους εισβολείς και πιθανότατα θα εγκατέλειπε την προσπάθειά τους να αποκτήσουν πρόσβαση στις υπηρεσίες. Μπορείτε να βαθμολογήσετε το όριο χρησιμοποιώντας την πύλη API, μέσω του κώδικα ή οποιαδήποτε άλλη τεχνική. Συνήθως, τα περισσότερα περιβάλλοντα SaaS έχουν περιορισμό ρυθμού API για την ελαχιστοποίηση της κατάχρησης από τους χρήστες καθώς και των επιθέσεων.

#10. Χρησιμοποιήστε διαχειριστές ενορχήστρωσης

Οι διαχειριστές ενορχηστρώσεων σάς επιτρέπουν να αυτοματοποιείτε τη διαμόρφωση, το συντονισμό και άλλες εργασίες διαχείρισης μικροϋπηρεσιών, εκτός από την ενίσχυση της ασφάλειας. Συνήθως, τα εργαλεία σάς επιτρέπουν να διαχειρίζεστε πολλά κοντέινερ, να περιορίζετε την πρόσβαση στα μεταδεδομένα, να διαχωρίζετε φόρτους εργασίας, να συλλέγετε αρχεία καταγραφής και πολλά άλλα.

Ορισμένα εργαλεία ενορχήστρωσης διαθέτουν πρόσθετες δυνατότητες που επιτρέπουν στους προγραμματιστές να αποθηκεύουν και να μοιράζονται ευαίσθητες πληροφορίες, όπως πιστοποιητικά SSL, κλειδιά κρυπτογράφησης, κωδικούς πρόσβασης και διακριτικά ταυτότητας.

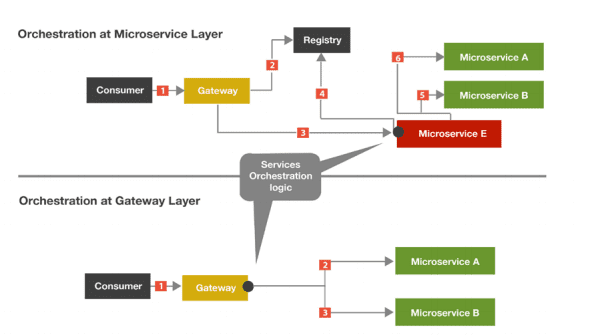

Οι δύο συνήθως χρησιμοποιούμενες μέθοδοι για αποτελεσματική ενορχήστρωση μικροϋπηρεσιών είναι:

- Κωδικοποίηση της ενορχήστρωσης ως microservice

- Χρησιμοποιώντας τις πύλες API για την παροχή ενός επιπέδου ενορχήστρωσης

Η ενορχήστρωση μέσω της πύλης API δεν συνιστάται λόγω προκλήσεων όταν υπάρχει ανάγκη κλιμάκωσης των υπηρεσιών.

Επίπεδο ενορχήστρωσης Microservice – Εικόνα Globallogic

Επίπεδο ενορχήστρωσης Microservice – Εικόνα Globallogic

Τα τυπικά εργαλεία διαχείρισης ενορχήστρωσης περιλαμβάνουν Kubernetes, Ιστιο, Υπηρεσία Azure Kubernetes (AKS)και τα λοιπά.

Για να μάθετε περισσότερα, εξερευνήστε το Container Orchestration for DeOps.

#11. Παρακολουθήστε όλα τα συστήματα και τις υπηρεσίες σας

Δεδομένου ότι οι μικροϋπηρεσίες βασίζονται σε κατανεμημένα συστήματα, πρέπει να έχετε μια αξιόπιστη και αποτελεσματική στρατηγική παρακολούθησης για όλα τα επιμέρους στοιχεία.

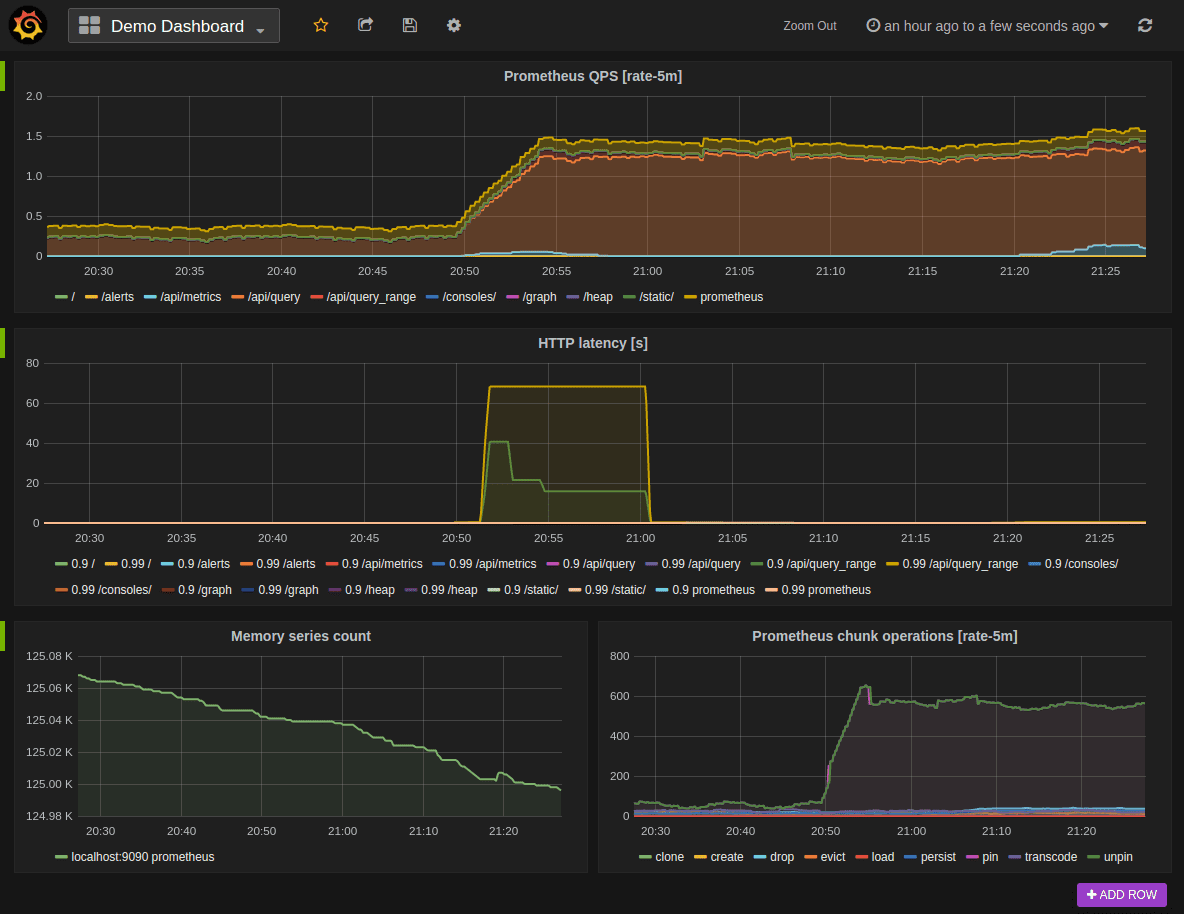

Η ανάπτυξη συνεχούς παρακολούθησης σάς επιτρέπει να εντοπίζετε και να αντιμετωπίζετε έγκαιρα τους κινδύνους ασφαλείας. Προς αυτό, υπάρχει ένα ευρύ φάσμα λύσεων παρακολούθησης μικροϋπηρεσιών, συμπεριλαμβανομένων Προμηθέας, Statsd, InfluxDB, Logstashκαι τα λοιπά.

Παρακολούθηση εντός της αρχιτεκτονικής μικροϋπηρεσιών

Χρησιμοποιήστε τα κατάλληλα εργαλεία για την παρακολούθηση εσωτερικών συστημάτων και υπηρεσιών. Ορισμένες βέλτιστες πρακτικές περιλαμβάνουν:

- Ενεργοποιήστε την καταγραφή στο επίπεδο εφαρμογής. Μπορείς Splunk, Γραφάνα, Στοίβα ELKκαι άλλα εργαλεία που συλλέγουν αρχεία καταγραφής σε επίπεδο εφαρμογής, κοντέινερ, δικτύου και υποδομής.

- Παρακολουθήστε τις μετρήσεις χρήσης

- Χρησιμοποιήστε τις τάσεις σε μετρήσεις όπως η CPU, η μνήμη, οι χρόνοι απόκρισης, τα σφάλματα, οι ειδοποιήσεις και άλλα για να εντοπίσετε ασυνήθιστες δραστηριότητες που ενδεικτικά μιας υπάρχουσας ή πιθανής επίθεσης.

- Ελέγξτε τα αρχεία καταγραφής σε τομείς όπως εισερχόμενα αιτήματα πελατών, αρχεία βάσης δεδομένων, κοντέινερ και άλλα για να εντοπίσετε ασυνέπειες ή ασυνήθιστες δραστηριότητες.

#12. Αυτοματοποιήστε τις δραστηριότητες ασφαλείας

Αυτοματοποιήστε τις διαδικασίες ασφαλείας, όπως η ανάπτυξη ενημερώσεων, η σάρωση ευπάθειας, η παρακολούθηση, η επιβολή πολιτικών και άλλες δραστηριότητες. Επιπλέον, ελέγξτε τις ενημερώσεις για να βεβαιωθείτε ότι είναι ασφαλείς και ότι δεν εισάγουν νέα τρωτά σημεία.

Μετά τις ενημερώσεις, το λογισμικό ασφαλείας θα πρέπει ιδανικά να εκτελεί δοκιμές σε όλα τα κοντέινερ και τις μικροϋπηρεσίες για να δει εάν θα μπορούσαν να υπήρχαν κάποια τρωτά σημεία ή ζητήματα ασφαλείας που συνέβησαν στο παρελθόν.

#13. Προστατέψτε τα δεδομένα 🛡️ ανά πάσα στιγμή

Προστατέψτε τα δεδομένα κατά τη μεταφορά και την ηρεμία. Στην ιδανική περίπτωση, επιβάλετε τη χρήση του HTTPS για όλες τις επικοινωνίες, για την ασφάλεια των δεδομένων κατά τη μεταφορά και την κρυπτογράφηση για όλα τα ευαίσθητα δεδομένα σε κατάσταση ηρεμίας. Αποφύγετε τη μετάδοση και αποθήκευση κωδικών πρόσβασης απλού κειμένου, κλειδιών, διαπιστευτηρίων και ευαίσθητων δεδομένων που βρίσκονται εκτός του κώδικα.

Η καλύτερη στρατηγική είναι η χρήση τυπικών τεχνολογιών για την κρυπτογράφηση όλων των ευαίσθητων δεδομένων όσο το δυνατόν νωρίτερα. Επίσης, αποκρυπτογραφήστε τα δεδομένα όσο το δυνατόν πιο αργά για να μειώσετε την έκθεση.

συμπέρασμα

Οι μικροϋπηρεσίες βασίζονται σε κατανεμημένα στοιχεία για να παρέχουν πλεονεκτήματα, όπως περισσότερη ευελιξία και επιλογές ανάπτυξης. Ωστόσο, όταν χρησιμοποιούν τις μικροϋπηρεσίες, οι οργανισμοί πρέπει να προσαρμόζουν τις εσωτερικές πολιτικές και στρατηγικές ασφάλειας προς μια πιο εγγενή και κατανεμημένη προσέγγιση στο cloud.

Ιδανικά, στοχεύστε στη μείωση της επιφάνειας επίθεσης, στην προστασία του περιβάλλοντος μικροϋπηρεσιών, των API, των εφαρμογών και των δεδομένων.