Η Microsoft έχει αναγνωρίσει μια κρίσιμη ευπάθεια zero-day στα Windows που επηρεάζει όλες τις κύριες εκδόσεις, συμπεριλαμβανομένων των Windows 11, Windows 10, Windows 8.1, ακόμη και των Windows 7. Η ευπάθεια, που ταυτοποιείται με τον ιχνηλάτη CVE-2022-30190 ή Follina, επιτρέπει στους εισβολείς να εκτελούν απομακρυσμένα κακόβουλο λογισμικό στα Windows χωρίς ενεργοποίηση του Windows Defender ή άλλου λογισμικού ασφαλείας. Ευτυχώς, η Microsoft μοιράστηκε μια επίσημη λύση για να μετριάσει τον κίνδυνο. Σε αυτό το άρθρο, έχουμε λεπτομερώς τα βήματα για την προστασία των υπολογιστών σας Windows 11/10 από την πιο πρόσφατη ευπάθεια zero-day.

Πίνακας περιεχομένων

Διόρθωση ευπάθειας “Follina” MSDT Windows Zero-Day (Ιούνιος 2022)

Τι είναι η ευπάθεια Follina MSDT Windows Zero-Day (CVE-2022-30190);

Πριν φτάσουμε στα βήματα για τη διόρθωση της ευπάθειας, ας καταλάβουμε τι είναι το exploit. Γνωστό με τον κώδικα παρακολούθησης CVE-2022-30190, η εκμετάλλευση zero-day συνδέεται με το Εργαλείο διάγνωσης υποστήριξης της Microsoft (MSDT). Με αυτό το exploit, οι εισβολείς μπορούν να εκτελούν εξ αποστάσεως εντολές PowerShell μέσω του MSDT όταν ανοίγουν κακόβουλα έγγραφα του Office.

“Υπάρχει ένα θέμα ευπάθειας απομακρυσμένης εκτέλεσης κώδικα όταν το MSDT καλείται χρησιμοποιώντας το πρωτόκολλο URL από μια εφαρμογή κλήσης όπως το Word. Ένας εισβολέας που εκμεταλλεύεται επιτυχώς αυτήν την ευπάθεια μπορεί να εκτελέσει αυθαίρετο κώδικα με τα προνόμια της εφαρμογής κλήσης. Ο εισβολέας μπορεί στη συνέχεια να εγκαταστήσει προγράμματα, να προβάλει, να αλλάξει ή να διαγράψει δεδομένα ή να δημιουργήσει νέους λογαριασμούς στο πλαίσιο που επιτρέπεται από τα δικαιώματα του χρήστη», εξηγεί η Microsoft.

Όπως εξηγεί ο ερευνητής Kevin Beaumont, η επίθεση χρησιμοποιεί τη δυνατότητα απομακρυσμένου προτύπου του Word για να ανακτήσει ένα αρχείο HTML από έναν απομακρυσμένο διακομιστή ιστού. Στη συνέχεια, χρησιμοποιεί το σχήμα URI MSProtocol ms-msdt για να φορτώσει τον κώδικα και να εκτελέσει εντολές PowerShell. Ως δευτερεύουσα σημείωση, το exploit πήρε το όνομα “Follina” επειδή το δείγμα αρχείου αναφέρεται στο 0438, τον κωδικό περιοχής της Follina, Ιταλία.

Σε αυτό το σημείο, ίσως αναρωτιέστε γιατί η Προστατευμένη προβολή της Microsoft δεν θα εμποδίσει το έγγραφο να ανοίξει τη σύνδεση. Λοιπόν, αυτό συμβαίνει επειδή η εκτέλεση θα μπορούσε να συμβεί ακόμη και πέρα από το εύρος της Προστατευμένης προβολής. Όπως τόνισε ο ερευνητής John Hammond στο Twitter, ο σύνδεσμος θα μπορούσε να εκτελεστεί απευθείας από το παράθυρο προεπισκόπησης του Explorer ως αρχείο Rich Text Format (.rtf).

Σύμφωνα με την αναφορά της ArsTechnica, οι ερευνητές του Shadow Chaser Group είχαν γνωστοποιήσει την ευπάθεια της Microsoft ήδη από τις 12 Απριλίου. Αν και η Microsoft απάντησε μια εβδομάδα αργότερα, η εταιρεία φαίνεται να το απέρριψε καθώς δεν μπορούσαν να επαναλάβουν το ίδιο. Ωστόσο, η ευπάθεια έχει πλέον επισημανθεί ως μηδενική ημέρα και η Microsoft συνιστά να απενεργοποιήσετε το πρωτόκολλο URL MSDT ως λύση για την προστασία του υπολογιστή σας από την εκμετάλλευση.

Είναι το Windows PC μου ευάλωτο στο Follina Exploit;

Στη σελίδα οδηγού ενημέρωσης ασφαλείας, η Microsoft έχει παραθέσει 41 εκδόσεις των Windows που είναι ευάλωτες στην ευπάθεια Follina CVE-2022-30190. Περιλαμβάνει Windows 7, Windows 8.1, Windows 10, Windows 11, ακόμη και εκδόσεις Windows Server. Δείτε την πλήρη λίστα των εκδόσεων που επηρεάζονται παρακάτω:

- Windows 10 Έκδοση 1607 για συστήματα 32-bit

- Windows 10 Έκδοση 1607 για συστήματα που βασίζονται σε x64

- Windows 10 Έκδοση 1809 για συστήματα 32-bit

- Windows 10 Έκδοση 1809 για συστήματα που βασίζονται σε ARM64

- Windows 10 Έκδοση 1809 για συστήματα που βασίζονται σε x64

- Windows 10 Έκδοση 20H2 για συστήματα 32-bit

- Windows 10 Έκδοση 20H2 για συστήματα που βασίζονται σε ARM64

- Windows 10 Έκδοση 20H2 για συστήματα που βασίζονται σε x64

- Windows 10 Έκδοση 21H1 για συστήματα 32-bit

- Windows 10 Έκδοση 21H1 για συστήματα που βασίζονται σε ARM64

- Windows 10 Έκδοση 21H1 για συστήματα που βασίζονται σε x64

- Windows 10 Έκδοση 21H2 για συστήματα 32-bit

- Windows 10 Έκδοση 21H2 για συστήματα που βασίζονται σε ARM64

- Windows 10 Έκδοση 21H2 για συστήματα που βασίζονται σε x64

- Windows 10 για συστήματα 32-bit

- Windows 10 για συστήματα που βασίζονται σε x64

- Windows 11 για συστήματα που βασίζονται σε ARM64

- Windows 11 για συστήματα που βασίζονται σε x64

- Windows 7 για Systems Service Pack 1 32-bit

- Windows 7 για Systems Service Pack 1 που βασίζεται σε x64

- Windows 8.1 για συστήματα 32 bit

- Windows 8.1 για συστήματα που βασίζονται σε x64

- Windows RT 8.1

- Windows Server 2008 R2 για Systems Service Pack 1 που βασίζεται σε x64

- Windows Server 2008 R2 για Systems Service Pack 1 που βασίζεται σε x64 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2008 για Systems Service Pack 2 32-bit

- Windows Server 2008 για Systems Service Pack 2 32-bit (εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2008 για Systems Service Pack 2 που βασίζεται σε x64

- Windows Server 2008 για Systems Service Pack 2 που βασίζεται σε x64 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2012

- Windows Server 2012 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2016

- Windows Server 2016 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2019

- Windows Server 2019 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2022

- Windows Server 2022 (Εγκατάσταση πυρήνα διακομιστή)

- Windows Server 2022 Azure Edition Core Hotpatch

- Windows Server, έκδοση 20H2 (Εγκατάσταση πυρήνα διακομιστή)

Απενεργοποιήστε το πρωτόκολλο URL MSDT για την προστασία των Windows από ευπάθεια Follina

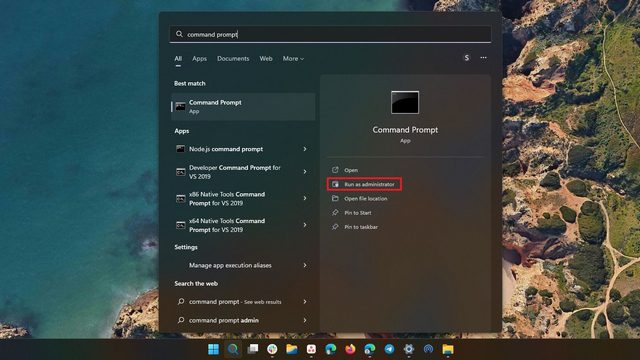

1. Πατήστε το πλήκτρο Win στο πληκτρολόγιό σας και πληκτρολογήστε “Cmd” ή “Command Prompt”. Όταν εμφανιστεί το αποτέλεσμα, επιλέξτε “Εκτέλεση ως διαχειριστής” για να ανοίξετε ένα ανυψωμένο παράθυρο γραμμής εντολών.

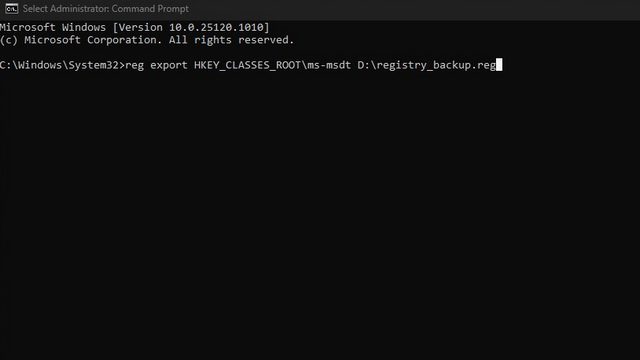

2. Προτού τροποποιήσετε το μητρώο, χρησιμοποιήστε την παρακάτω εντολή για να δημιουργήσετε αντίγραφο ασφαλείας. Με αυτόν τον τρόπο, μπορείτε να επιλέξετε να επαναφέρετε το πρωτόκολλο μόλις η Microsoft κυκλοφορήσει μια επίσημη ενημέρωση κώδικα. Εδώ, η διαδρομή αρχείου αναφέρεται στη θέση όπου θέλετε να αποθηκεύσετε το αρχείο αντιγράφου ασφαλείας .reg.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

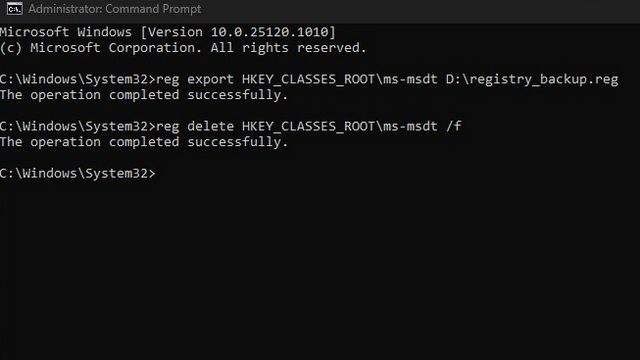

3. Τώρα μπορείτε να εκτελέσετε την ακόλουθη εντολή για να απενεργοποιήσετε το πρωτόκολλο URL MSDT. Εάν είναι επιτυχής, θα δείτε το κείμενο “Η λειτουργία ολοκληρώθηκε με επιτυχία” στο παράθυρο της γραμμής εντολών.

reg delete HKEY_CLASSES_ROOTms-msdt /f

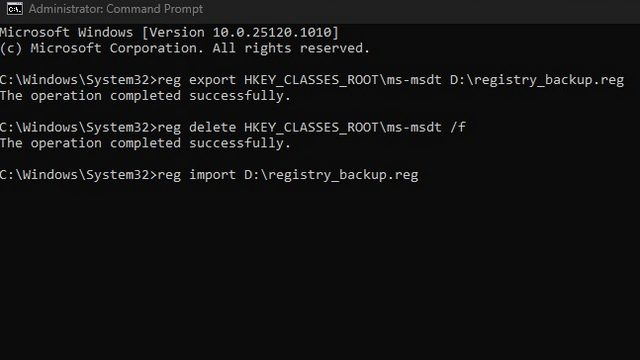

4. Για να επαναφέρετε το πρωτόκολλο αργότερα, θα πρέπει να χρησιμοποιήσετε το αντίγραφο ασφαλείας του μητρώου που δημιουργήσατε στο δεύτερο βήμα. Εκτελέστε την παρακάτω εντολή και θα έχετε ξανά πρόσβαση στο πρωτόκολλο URL MSDT.

reg import <file_path.reg>

Προστατέψτε τον υπολογιστή σας με Windows από ευπάθεια MSDT Windows Zero-Day

Επομένως, αυτά είναι τα βήματα που πρέπει να ακολουθήσετε για να απενεργοποιήσετε το πρωτόκολλο URL MSDT στον υπολογιστή σας με Windows για να αποτρέψετε την εκμετάλλευση του Follina. Έως ότου η Microsoft κυκλοφορήσει μια επίσημη ενημέρωση κώδικα ασφαλείας για όλες τις εκδόσεις των Windows, μπορείτε να χρησιμοποιήσετε αυτήν τη βολική λύση για να παραμείνετε προστατευμένοι από την ευπάθεια μηδενικής ημέρας του Windows Follina MSDT του CVE-2022-30190. Μιλώντας για την προστασία του υπολογιστή σας από κακόβουλα προγράμματα, θα μπορούσατε επίσης να εγκαταστήσετε ειδικά εργαλεία αφαίρεσης κακόβουλου λογισμικού ή λογισμικό προστασίας από ιούς για να παραμείνετε ασφαλείς από άλλους ιούς.