Γνωρίζατε ότι ένας χάκερ μπορεί να κάνει τραπεζικές μεταφορές ή ηλεκτρονικές αγορές για λογαριασμό σας χωρίς να κλέψει τα στοιχεία εγγραφής σας;

Συσχετίζουμε τα cookies με την παρακολούθηση και τις ενοχλητικές διαδικτυακές διαφημίσεις, αλλά αποθηκεύουν επίσης ερωτήματα αναζήτησης, επιτρέποντάς μας να επισκεπτόμαστε ιστότοπους χωρίς να εισάγουμε όνομα χρήστη και κωδικό πρόσβασης.

Ωστόσο, εάν κάποιος υποκλέψει το cookie, τότε αυτό μπορεί να οδηγήσει σε μια καταστροφική κυβερνοεπίθεση που ονομάζεται πειρατεία συνεδρίας, η οποία μπορεί να θέσει τα ευαίσθητα δεδομένα σας σε κίνδυνο στα χέρια των εισβολέων και μπορεί να προκαλέσει μεγάλη ζημιά προτού καν καταλάβετε τι συνέβη.

Ας μάθουμε τι είναι και πώς μπορείτε να το αποτρέψετε!

Πίνακας περιεχομένων

Τι είναι το Session Hijacking;

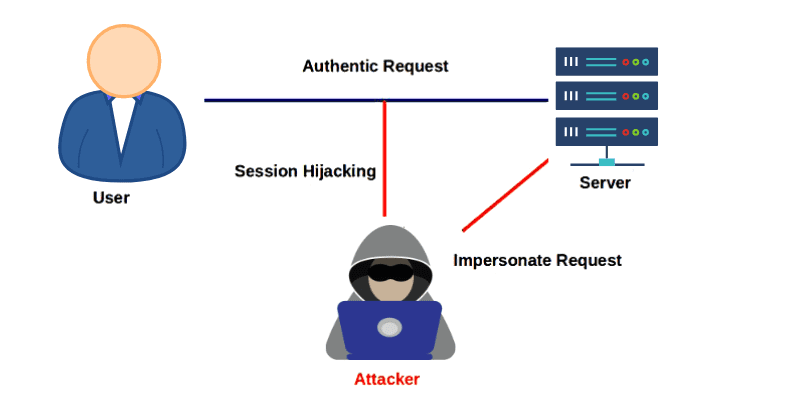

Κατά την πειρατεία συνεδρίας, ένας εισβολέας παρεμποδίζει και αναλαμβάνει μια καθιερωμένη συνεδρία μεταξύ ενός χρήστη και ενός κεντρικού υπολογιστή, όπως ένας διακομιστής ιστού, μια περίοδος σύνδεσης Telnet ή οποιαδήποτε άλλη σύνδεση που βασίζεται σε TCP. Μια συνεδρία ξεκινά μόλις συνδεθείτε σε έναν ιστότοπο ή μια εφαρμογή, για παράδειγμα, σε έναν ιστότοπο κοινωνικής δικτύωσης.

Συνεχίζεται όσο βρίσκεστε εντός του λογαριασμού, ελέγχετε το προφίλ σας ή συμμετέχετε σε ένα νήμα και τελειώνει όταν αποσυνδεθείτε από το σύστημα. Πώς όμως γνωρίζει ο διακομιστής ιστού ότι κάθε αίτημα που κάνετε είναι στην πραγματικότητα από εσάς;

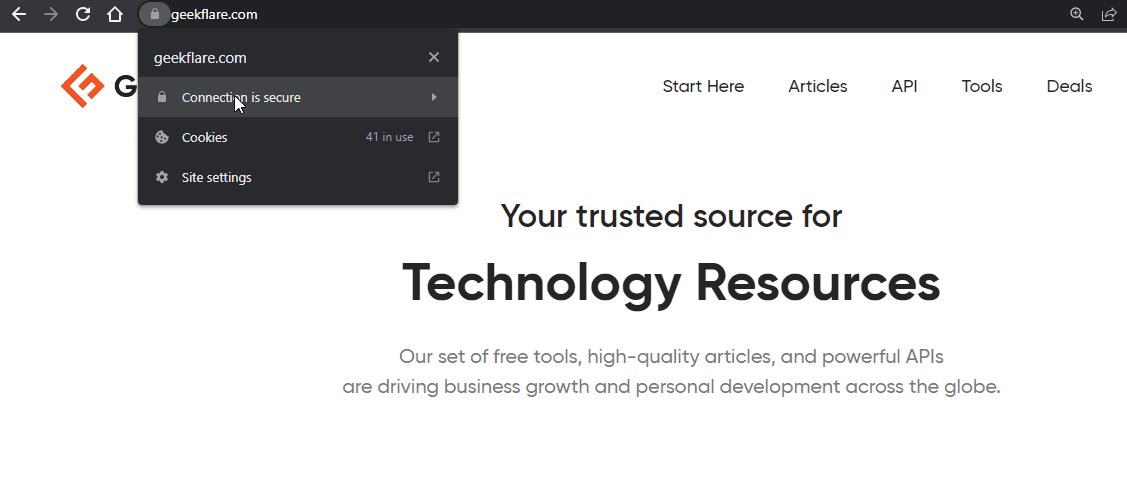

Εδώ μπαίνουν τα cookies. Αφού συνδεθείτε, υποβάλλετε τα διαπιστευτήριά σας στον διακομιστή ιστού. Επιβεβαιώνει ποιος είστε και σας δίνει ένα αναγνωριστικό περιόδου σύνδεσης χρησιμοποιώντας ένα cookie που θα είναι συνδεδεμένο σε εσάς κατά τη διάρκεια της συνεδρίας. Γι’ αυτό δεν αποσυνδέεστε από μια εφαρμογή κάθε φορά που επισκέπτεστε το προφίλ κάποιου και γιατί το ηλεκτρονικό κατάστημα θυμάται τι βάλατε στο καλάθι αγορών σας ακόμα κι αν ανανεώσετε τη σελίδα.

Αλλά οι εισβολείς μπορούν να παραβιάσουν τη συνεδρία εάν χρησιμοποιήσουν ειδικές τεχνικές διαχείρισης συνεδρίας ή κλέψουν το cookie σας. Έτσι, μπορεί να ξεγελάσει τον διακομιστή ιστού να πιστέψει ότι τα αιτήματα προέρχονται από εσάς, τον εξουσιοδοτημένο χρήστη.

Το φαινόμενο της πειρατείας συνεδρίας έγινε διάσημο στις αρχές της δεκαετίας του 2000, αλλά εξακολουθεί να είναι μια από τις πιο κοινές μεθόδους που χρησιμοποιούν οι χάκερ.

Ένα πρόσφατο παράδειγμα είναι η ομάδα Lapsus$, η οποία έγινε μέρος της λίστας των πιο καταζητούμενων του FBI φέτος. Χρησιμοποιεί μόλυνση InfoStealer Maleware για να παραβιάσει τη συνεδρία.

Ομοίως, το GenesisStore είναι ένα κατάστημα μόνο με πρόσκληση που διευθύνεται από μια ομάδα με το ίδιο όνομα που πουλά δεδομένα cookies που έχουν παραβιαστεί και η καταχώρισή του υπερβαίνει τα 400.000+ bots.

Τύποι καταγραφής συνεδρίας

Το Session hijacking μπορεί να χωριστεί σε δύο κύριες κατηγορίες, ανάλογα με τις επιθυμίες του δράστη.

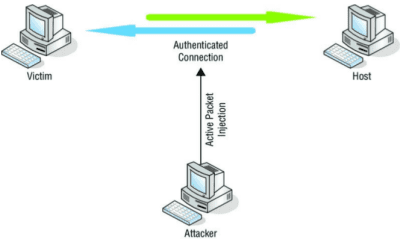

Ενεργός: Σε μια ενεργή επίθεση, ο εισβολέας αναλαμβάνει τη συνεδρία σας, λαμβάνοντας έτσι τη σύνδεση του νόμιμου πελάτη με τον πόρο. Ανάλογα με τον ιστότοπο της συνεδρίας, ο χάκερ μπορεί να κάνει online αγορές, να αλλάξει κωδικούς πρόσβασης ή να ανακτήσει λογαριασμούς. Ένα συνηθισμένο παράδειγμα ενεργητικής επίθεσης είναι μια επίθεση ωμής δύναμης, XSS ή ακόμα και DDoS.

Πηγή: OSWAP

Πηγή: OSWAP

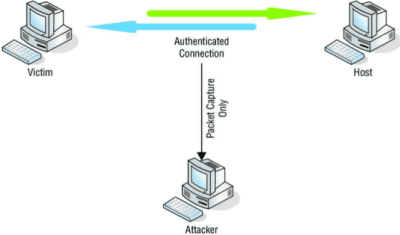

Παθητική: Σε μια παθητική επίθεση, ο εισβολέας δεν αναλαμβάνει ούτε αλλάζει τη συνεδρία. Αντίθετα, παρακολουθούν αθόρυβα τη διακίνηση δεδομένων μεταξύ της συσκευής σας και του διακομιστή, συλλέγοντας όλες τις ευαίσθητες πληροφορίες. Συνήθως, η πλαστογράφηση IP και η έγχυση κακόβουλου λογισμικού χρησιμοποιούνται για την πραγματοποίηση επιθέσεων παθητικής έγχυσης.

Πηγή: OSWAP

Πηγή: OSWAP

Πώς λειτουργεί το Session Hijacking;

Το HTTP είναι ένα πρωτόκολλο χωρίς κατάσταση, που σημαίνει ότι ο διακομιστής δεν έχει μνήμη της λειτουργίας του πελάτη. Κάθε νέο αίτημα HTTP συμπίπτει με μια νέα ενότητα εργασίας, ή για να το θέσω πιο απλά, ο διακομιστής εξυπηρετεί σελίδες στον πελάτη χωρίς να θυμάται τα προηγούμενα αιτήματα του πελάτη.

Όταν περιηγούμαστε στο διαδίκτυο, ωστόσο, συνειδητοποιούμε ότι οι εφαρμογές ιδανικά γνωρίζουν ποιος είναι ο πελάτης (ακόμα και πολύ καλά!). Χάρη σε αυτή τη “μνήμη” του διακομιστή, “είναι δυνατή η δημιουργία σύγχρονων δεσμευμένων περιοχών ιστότοπων, ηλεκτρονικών τραπεζών, υπηρεσιών webmail κ.λπ.

Για να γίνει αυτό, γεννήθηκε ένα παράρτημα που καθιστά ένα πρωτόκολλο χωρίς κατάσταση όπως το HTTP: τα cookies.

κρατικές συνεδρίες

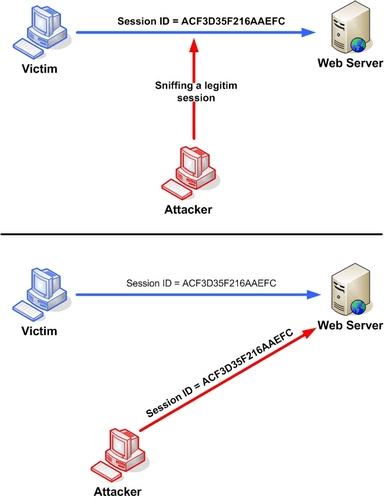

Μόλις συνδεθούν, οι εφαρμογές Ιστού που χρησιμοποιούν την κατάσταση συνεδρίας εγκαταλείπουν ένα cookie περιόδου λειτουργίας. Σημαίνει ότι βασίζονται σε αυτό το cookie για την παρακολούθηση του πελάτη. Μέσα στο cookie αποθηκεύεται ένας μοναδικός κωδικός που επιτρέπει την αναγνώριση του πελάτη, για παράδειγμα:

SESSIONID=ACF3D35F216AAEFC

Οποιοσδήποτε με το προαναφερθέν μοναδικό αναγνωριστικό περιόδου λειτουργίας ή κωδικό θα είναι ο πιστοποιημένος πελάτης για τον διακομιστή. Εάν ένας εισβολέας μπορούσε να πάρει αυτό το αναγνωριστικό, όπως φαίνεται στην παρακάτω εικόνα, θα μπορούσε να εκμεταλλευτεί τη συνεδρία που είχε αρχικά επικυρωθεί για το θύμα του είτε μυρίζοντας μια νόμιμη περίοδο λειτουργίας είτε ακόμη και αναλαμβάνοντας πλήρως τη συνεδρία. Αυτό το αναγνωριστικό είναι συνήθως ενσωματωμένο στη διεύθυνση URL, σε κρυφό πεδίο οποιασδήποτε φόρμας ή σε cookie.

OSWAP

OSWAP

Συνεδρίες ανιθαγενών

Με την εξέλιξη του ιστού, έχουν προκύψει λύσεις για τη διαχείριση της «μνήμης» του διακομιστή χωρίς τη χρήση cookies περιόδου λειτουργίας. Σε μια εφαρμογή Ιστού όπου το frontend και το backend είναι καλά διαχωρισμένα και μιλούν μόνο μέσω API, η καλύτερη λύση μπορεί να είναι ένα JWT (JSON Web Token), ένα υπογεγραμμένο διακριτικό που επιτρέπει στο frontend να καταναλώνει τα API που παρέχονται από το backend.

Συνήθως, το JWT αποθηκεύεται στο sessionStorage του προγράμματος περιήγησης, μια περιοχή μνήμης που ο πελάτης διατηρεί ενεργή μέχρι να κλείσει η καρτέλα. Κατά συνέπεια, το άνοιγμα μιας νέας καρτέλας δημιουργεί μια νέα περίοδο λειτουργίας (σε αντίθεση με αυτό που συμβαίνει με τα cookies).

Η κλοπή του διακριτικού αναγνώρισης του πελάτη σάς επιτρέπει να κλέψετε τη συνεδρία του χρήστη και έτσι να πραγματοποιήσετε μια επίθεση παραβίασης συνεδρίας. Αλλά πώς να κλέψετε αυτό το διακριτικό;

Επί του παρόντος, οι μέθοδοι που χρησιμοποιούνται περισσότερο από τους χάκερ είναι:

#1. Session Side Jacking

Αυτή η μέθοδος χρησιμοποιεί μη ασφαλή δίκτυα για να ανακαλύψει το αναγνωριστικό περιόδου σύνδεσης. Ο εισβολέας χρησιμοποιεί sniffing (ειδικό λογισμικό) και συνήθως στοχεύει δημόσια Wi-Fi ή ιστότοπους χωρίς πιστοποιητικό SSL, οι οποίοι είναι γνωστοί για κακή ασφάλεια.

#2. Διόρθωση συνεδρίας

Το θύμα χρησιμοποιεί το αναγνωριστικό περιόδου σύνδεσης που δημιουργήθηκε από τον εισβολέα. Μπορεί να το κάνει αυτό με μια επίθεση phishing (μέσω ενός κακόβουλου συνδέσμου) που “διορθώνει” το αναγνωριστικό περιόδου σύνδεσης.

#3. Ωμής βίας

Η πιο χρονοβόρα και αναποτελεσματική μέθοδος. Κατά τη διάρκεια αυτής της επίθεσης, ο χάκερ δεν κλέβει τα cookies σας. Αντίθετα, δοκιμάζει κάθε δυνατό συνδυασμό για να μαντέψει το αναγνωριστικό περιόδου σύνδεσης.

#4. XSS ή δέσμη ενεργειών μεταξύ τοποθεσιών

Ένας χάκερ εκμεταλλεύεται ευπάθειες σε ιστότοπους ή εφαρμογές για να εισάγει κακόβουλο κώδικα. Όταν ένας χρήστης επισκέπτεται τον ιστότοπο, το σενάριο ενεργοποιείται, κλέβει τα cookies του χρήστη και τα στέλνει στον εισβολέα.

#5. Έγχυση κακόβουλου λογισμικού

Το κακόβουλο λογισμικό μπορεί να εκτελέσει μη εξουσιοδοτημένες ενέργειες στη συσκευή σας για να υποκλέψει προσωπικές πληροφορίες. Επίσης, χρησιμοποιείται συχνά για την υποκλοπή των cookies και την αποστολή πληροφοριών σε έναν εισβολέα.

#6. Παραπλάνηση IP

Ένας κυβερνοεγκληματίας αλλάζει τη διεύθυνση IP προέλευσης του πακέτου του για να φαίνεται ότι προέρχεται από εσάς. Λόγω της ψεύτικης IP, ο διακομιστής ιστού πιστεύει ότι είστε εσείς και η περίοδος σύνδεσης παραβιάζεται.

Πώς να αποτρέψετε το Session Hijacking;

Η πιθανότητα παραβίασης συνεδρίας συνήθως εξαρτάται από την ασφάλεια των ιστότοπων ή των εφαρμογών που χρησιμοποιείτε. Ωστόσο, υπάρχουν βήματα που μπορείτε να ακολουθήσετε για να προστατεύσετε τον εαυτό σας:

- Αποφύγετε το δημόσιο Wi-Fi, καθώς τα δωρεάν hotspot είναι ιδανικά για εγκληματίες στον κυβερνοχώρο. Συνήθως έχουν κακή ασφάλεια και μπορούν εύκολα να παραπλανηθούν από χάκερ. Για να μην αναφέρουμε ότι είναι πάντα γεμάτα από πιθανά θύματα των οποίων η διακίνηση δεδομένων διακυβεύεται συνεχώς.

- Οποιοσδήποτε ιστότοπος δεν χρησιμοποιεί πιστοποιητικό SSL σας καθιστά ευάλωτους, καθώς δεν μπορεί να κρυπτογραφήσει την κυκλοφορία. Ελέγξτε εάν ο ιστότοπος είναι ασφαλής αναζητώντας ένα μικρό λουκέτο δίπλα στη διεύθυνση URL.

- Εγκαταστήστε μια εφαρμογή κατά του κακόβουλου λογισμικού για τον εντοπισμό και την προστασία της συσκευής σας από κακόβουλο λογισμικό και αρουραίους που μπορούν να κλέψουν προσωπικές πληροφορίες.

- Αποφύγετε τη λήψη κακόβουλου λογισμικού χρησιμοποιώντας επίσημα καταστήματα εφαρμογών ή ιστότοπους για τη λήψη εφαρμογών.

- Εάν λάβετε ένα μήνυμα που σας ζητά να κάνετε κλικ σε έναν άγνωστο σύνδεσμο, μην το κάνετε. Αυτό θα μπορούσε να είναι μια επίθεση phishing που μπορεί να μολύνει τη συσκευή σας και να κλέψει προσωπικές πληροφορίες.

Ο χρήστης μπορεί να κάνει λίγα κατά της επίθεσης Session Hijacking. Αντίθετα, όμως, η εφαρμογή μπορεί να παρατηρήσει ότι μια διαφορετική συσκευή έχει συνδεθεί με το ίδιο αναγνωριστικό περιόδου λειτουργίας. Και βασιζόμενοι σε αυτό, μπορείτε να σχεδιάσετε στρατηγικές μετριασμού όπως:

- Συσχετίστε σε κάθε συνεδρία ορισμένα τεχνικά δακτυλικά αποτυπώματα ή χαρακτηριστικά της συνδεδεμένης συσκευής για να εντοπίσετε αλλαγές στις καταχωρημένες παραμέτρους. Αυτές οι πληροφορίες πρέπει να αποθηκευτούν στο cookie (για συνεδρίες κατάστασης) ή στο JWT (για συνεδρίες χωρίς κατάσταση), απολύτως κρυπτογραφημένες.

- Εάν η περίοδος λειτουργίας βασίζεται σε cookie, απορρίψτε το cookie με το χαρακτηριστικό HTTPOnly για να μην είναι προσβάσιμο σε περίπτωση επίθεσης XSS.

- Διαμορφώστε ένα σύστημα ανίχνευσης εισβολής (IDS), ένα σύστημα πρόληψης εισβολής (IPS) ή μια λύση παρακολούθησης δικτύου.

- Ορισμένες υπηρεσίες εκτελούν δευτερεύοντες ελέγχους για την ταυτότητα του χρήστη. Για παράδειγμα, ένας διακομιστής ιστού θα μπορούσε να ελέγχει με κάθε αίτημα ότι η διεύθυνση IP του χρήστη ταιριάζει με την τελευταία που χρησιμοποιήθηκε κατά τη διάρκεια αυτής της περιόδου λειτουργίας. Ωστόσο, αυτό δεν αποτρέπει τις επιθέσεις από κάποιον που μοιράζεται την ίδια διεύθυνση IP και θα μπορούσε να είναι απογοητευτικό για τους χρήστες των οποίων η διεύθυνση IP μπορεί να αλλάξει κατά τη διάρκεια μιας περιόδου σύνδεσης περιήγησης.

- Εναλλακτικά, ορισμένες υπηρεσίες θα αλλάζουν την τιμή του cookie με κάθε αίτημα. Αυτό μειώνει δραστικά το παράθυρο στο οποίο μπορεί να λειτουργήσει ένας εισβολέας και διευκολύνει τον εντοπισμό εάν έχει συμβεί μια επίθεση αλλά μπορεί να προκαλέσει άλλα τεχνικά προβλήματα.

- Χρησιμοποιήστε διαφορετικές λύσεις ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) για κάθε περίοδο λειτουργίας χρήστη.

- Διατηρήστε όλα τα συστήματα ενημερωμένα με τις πιο πρόσφατες ενημερώσεις κώδικα και ενημερώσεις ασφαλείας.

FAQ

Σε τι διαφέρει η πειρατεία συνεδρίας από την πλαστογράφηση συνεδρίας;

Η πειρατεία συνεδρίας περιλαμβάνει την προσποίηση του χρήστη, ενώ η πλαστογράφηση περιλαμβάνει την αντικατάσταση του χρήστη. Τα τελευταία χρόνια, ορισμένοι αναλυτές ασφαλείας έχουν αρχίσει να χαρακτηρίζουν το τελευταίο ως ένα είδος πειρατείας συνεδρίας.

Τελικές Λέξεις

Η συχνότητα των επιθέσεων πειρατείας συνεδρίας έχει αυξηθεί τα τελευταία χρόνια. Ως εκ τούτου, έχει γίνει όλο και πιο σημαντικό να κατανοούμε τέτοιες επιθέσεις και να ακολουθούμε προληπτικά μέτρα. Ωστόσο, καθώς η τεχνολογία αναπτύσσεται, οι επιθέσεις γίνονται επίσης πιο εξελιγμένες. Ως εκ τούτου, είναι απαραίτητο να δημιουργήσετε ενεργές στρατηγικές μετριασμού κατά της πειρατείας συνεδρίας.

Μπορεί επίσης να σας ενδιαφέρει να μάθετε πόσο αξίζουν τα δεδομένα σας στον σκοτεινό ιστό.