Ενώ η κυβερνοασφάλεια περιλαμβάνει την ασφάλεια των συστημάτων υπολογιστών από κακόβουλους επιτιθέμενους, έχει υιοθετήσει πρακτικές ασφαλείας από τον στρατό για να ενισχύσει τις προσπάθειές του για την πρόληψη και τον τερματισμό των επιθέσεων στον κυβερνοχώρο. Μια τέτοια πρακτική που δανείστηκε από τον στρατό είναι η άμυνα σε βάθος (DiD)

Η άμυνα σε βάθος είναι μια στρατιωτική στρατηγική που μπορεί να εντοπιστεί στους μεσαιωνικούς χρόνους, όταν τα κάστρα είχαν πολλαπλά επίπεδα ασφάλειας, όπως κινητή γέφυρες, τάφρους, τείχη και πύργους φρουράς, παρέχοντας πρόσθετα επίπεδα ασφάλειας στο κάστρο.

Η άμυνα σε βάθος χρησιμοποιήθηκε επίσης κατά τον πρώτο και δεύτερο παγκόσμιο πόλεμο, όταν οι στρατιώτες έσκαβαν χαρακώματα, χρησιμοποιούσαν στρατηγικά τοποθετημένα πολυβόλα, έχτιζαν οχυρώσεις και χρησιμοποιούσαν αντιαρματικά εμπόδια για να επιβραδύνουν τους εχθρούς από την προέλαση, να προκαλέσουν απώλειες και να αγόραζαν χρόνο για αντίποινα.

Στην ασφάλεια του κυβερνοχώρου, η άμυνα σε βάθος είναι μια πρακτική ασφάλειας όπου πολλαπλά προϊόντα και έλεγχοι ασφαλείας, όπως τείχη προστασίας, κρυπτογράφηση και συστήματα ανίχνευσης εισβολής, τοποθετούνται και χρησιμοποιούνται μαζί για την προστασία δικτύων και συστημάτων υπολογιστών από επιθέσεις.

Αυτό έχει ως αποτέλεσμα βελτιωμένη ασφάλεια κρίσιμων περιουσιακών στοιχείων καθιστώντας τα συστήματα δυσκολότερη τη διείσδυση καθώς όταν ένα μέτρο ασφαλείας αποτυγχάνει, υπάρχουν πρόσθετα επίπεδα ασφάλειας για την προστασία ενός συστήματος από απειλές.

Η άμυνα σε βάθος χρησιμοποιεί πλεονασμό στην ασφάλεια στον κυβερνοχώρο, γεγονός που την καθιστά πολύ αποτελεσματική καθώς ένα ενιαίο μέτρο ή έλεγχος της κυβερνοασφάλειας δεν μπορεί να σταματήσει όλες τις μορφές κυβερνοεπιθέσεων. Η πολυεπίπεδη προσέγγιση της άμυνας σε βάθος για την ασφάλεια στον κυβερνοχώρο επιτρέπει την προστασία από ένα ευρύ φάσμα επιθέσεων στον κυβερνοχώρο με αποτέλεσμα καλύτερα ασφαλή συστήματα υπολογιστών που είναι πολύ δύσκολο να παραβιαστούν.

Πίνακας περιεχομένων

Στοιχεία άμυνας σε βάθος

Η άμυνα σε βάθος αποτελείται από τα ακόλουθα βασικά στοιχεία

Φυσικοί έλεγχοι

Αυτά είναι μέτρα ασφαλείας που εφαρμόζονται για την ασφάλεια των συστημάτων υπολογιστών και την αποτροπή φυσικής πρόσβασης στα συστήματα από εισβολείς. Αυτό συνήθως περιλαμβάνει τον περιορισμό της πρόσβασης σε συστήματα υπολογιστών με την τοποθέτηση φυσικής υποδομής, όπως κάμερες ασφαλείας, κλειδωμένες πόρτες, σαρωτές ταυτότητας και βιομετρικά συστήματα ή ακόμη και τη χρήση φυλάκων σε δωμάτια με κρίσιμα συστήματα υπολογιστών.

Τεχνικοί έλεγχοι

Αυτά είναι το υλικό και το λογισμικό που εφαρμόζονται για την προστασία των συστημάτων από κακόβουλους εισβολείς. Παραδείγματα τέτοιων μέτρων ασφαλείας περιλαμβάνουν τείχη προστασίας, έλεγχο ταυτότητας πολλαπλών παραγόντων, συστήματα ανίχνευσης ή πρόληψης εισβολής (IDS/IPS), προστασία από ιούς και διαχείριση διαμόρφωσης, μεταξύ πολλών άλλων.

Διοικητικοί Έλεγχοι

Αυτά περιλαμβάνουν τις πολιτικές και τις διαδικασίες ενός οργανισμού για τους υπαλλήλους του, οι οποίες έχουν σκοπό να ελέγχουν την πρόσβαση στους πόρους του οργανισμού και επίσης να καθοδηγούν τους υπαλλήλους στις κατάλληλες πρακτικές ασφάλειας στον κυβερνοχώρο για τη μείωση των ανθρώπινων λαθών που μπορούν να οδηγήσουν σε παραβίαση συστημάτων υπολογιστών από εισβολείς.

Γιατί η άμυνα σε βάθος είναι σημαντική

Ο Kevin Mitnick, ο οποίος κάποτε θεωρούνταν ως ο πιο διάσημος χάκερ στον κόσμο μετά από χάκαρισμα συστημάτων εταιρειών όπως η Sun Microsystems, η Nokia και η Motorola, διακρίνεται για το ότι «οτιδήποτε εκεί έξω είναι ευάλωτο σε επιθέσεις με αρκετό χρόνο και πόρους».

Αυτή η δήλωση εξακολουθεί να ισχύει μέχρι σήμερα, ιδιαίτερα με τα εξελιγμένα εργαλεία που είναι προσβάσιμα στους επιτιθέμενους. Αυτό, με τη σειρά του, σημαίνει ότι δεν υπάρχει ποτέ μια λύση για την ασφάλεια στον κυβερνοχώρο που να μην μπορεί να τεθεί σε κίνδυνο. Αυτός είναι ο λόγος για τον οποίο η άμυνα σε βάθος είναι πολύ σημαντική σε έναν κόσμο με εξελιγμένους επιτιθέμενους που έχουν πρόσβαση σε τεράστιους πόρους.

Η άμυνα σε βάθος αναγκάζει τους οργανισμούς να υιοθετήσουν μια προληπτική προσέγγιση για την ασφάλειά τους και να σκέφτονται την ασφάλεια των πόρων τους ακόμα και όταν ένα προϊόν ασφαλείας αποτυγχάνει.

Αυτή η διαστρωμάτωση διαφορετικών προϊόντων ασφαλείας παρέχει στις εταιρείες ισχυρή προστασία για τους κρίσιμους πόρους τους, μειώνοντας σημαντικά την πιθανότητα να τεθούν σε κίνδυνο τα συστήματά τους. Η άμυνα σε βάθος καθιστά τη διαδικασία συμβιβασμού των συστημάτων πολύ δύσκολη για τους επιτιθέμενους.

Επιπλέον, αναγκάζει τους οργανισμούς να υιοθετήσουν μια ολιστική προσέγγιση για την ασφάλειά τους και να αντιμετωπίσουν όλους τους πιθανούς τρόπους με τους οποίους μπορεί να χτυπηθούν τα συστήματά τους. Ακριβώς όπως στον στρατό, όπου η άμυνα σε βάθος επιβραδύνει τις επιθέσεις και αγοράζει χρόνο για αντίποινα, κάνει το ίδιο πράγμα στην ασφάλεια στον κυβερνοχώρο.

Η άμυνα σε βάθος μπορεί να επιβραδύνει τους κακόβουλους παράγοντες πριν αποκτήσουν πρόσβαση στα συστήματα και να δώσει στους διαχειριστές χρόνο να εντοπίσουν επιθέσεις και να εφαρμόσουν αντίμετρα για να σταματήσουν τις επιθέσεις πριν παραβιάσουν τα συστήματά τους.

Περιορίζει επίσης τη ζημιά που προκαλούν οι εισβολείς σε περίπτωση που ένα μέτρο ασφαλείας αποτύχει, καθώς άλλοι έλεγχοι ασφαλείας θα περιορίσουν την πρόσβαση και το μέγεθος της ζημίας που μπορούν να προκαλέσουν οι εισβολείς σε ένα σύστημα.

Πώς λειτουργεί η άμυνα σε βάθος

Ένα βασικό συστατικό της άμυνας σε βάθος είναι ο πλεονασμός των μέτρων ασφαλείας που δυσκολεύει τους επιτιθέμενους να εκτελέσουν επιθέσεις. Για παράδειγμα, ένας εισβολέας μπορεί να σκεφτεί να έρθει φυσικά στις εγκαταστάσεις σας για να εγκαταστήσει ένα μολυσμένο USB stick στα συστήματά σας.

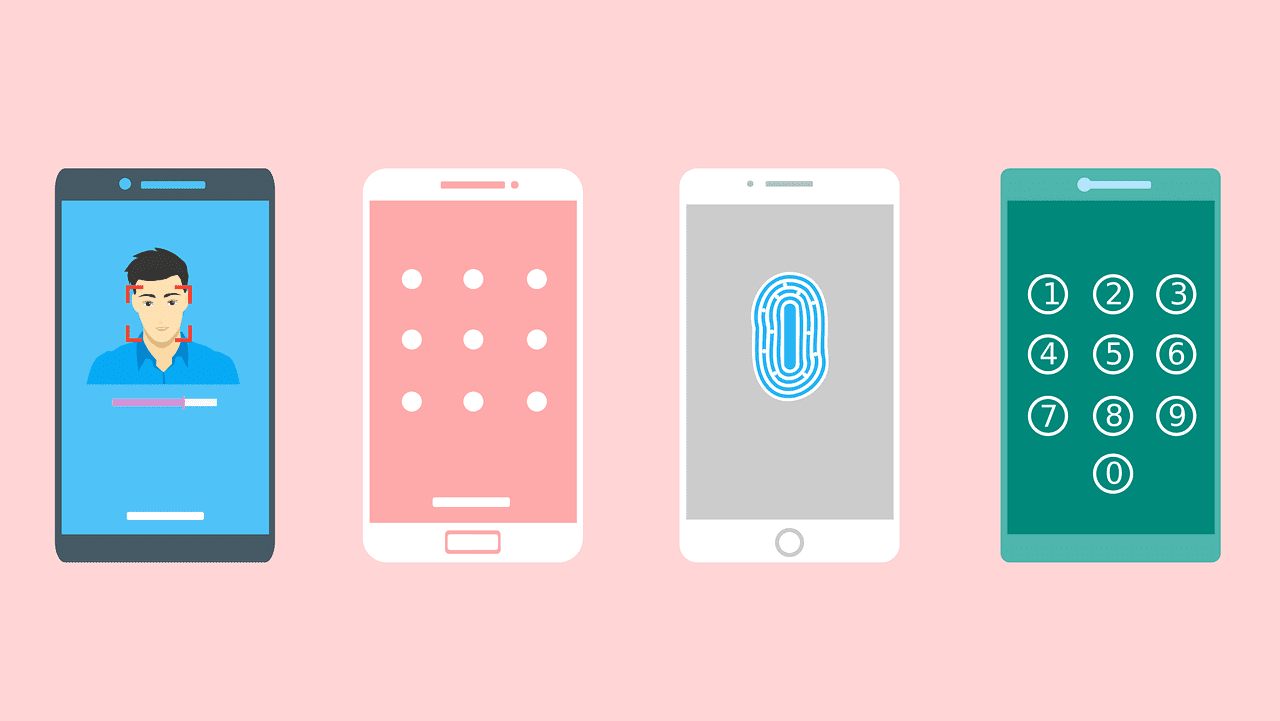

Με την επάνδρωση των εγκαταστάσεων από φρουρούς ασφαλείας ή τη χρήση βιομετρικών στοιχείων για την καταγραφή και τον έλεγχο της πρόσβασης σε υπολογιστές, ένας τέτοιος εισβολέας μπορεί να σταματήσει.

Υποθέτοντας ότι είναι πολύ αποφασισμένοι στην επίθεσή τους και αλλάζουν την εστίασή τους για να επιτεθούν στο δίκτυο στέλνοντας κακόβουλο λογισμικό στο δίκτυο, μια τέτοια επίθεση μπορεί να σταματήσει χρησιμοποιώντας ένα τείχος προστασίας που παρακολουθεί την κυκλοφορία του δικτύου ή ένα πρόγραμμα προστασίας από ιούς εγκατεστημένο στο δίκτυο.

Ή, ας πούμε ότι προσπαθούν να αποκτήσουν πρόσβαση στο δίκτυο χρησιμοποιώντας παραβιασμένα διαπιστευτήρια, ένας έλεγχος ταυτότητας πολλαπλών παραγόντων που εφαρμόζεται σε ένα δίκτυο μπορεί να τους εμποδίσει να έχουν πρόσβαση στο σύστημα.

Υποθέτοντας ότι εξακολουθούν να είναι σε θέση να εισέλθουν στο σύστημα, ένα σύστημα ανίχνευσης εισβολής μπορεί να πιάσει και να αναφέρει την εισβολή τους, η οποία μπορεί στη συνέχεια να αντιμετωπιστεί πριν προκληθεί περαιτέρω ζημιά. Εναλλακτικά, ένα σύστημα αποτροπής εισβολής μπορεί επίσης να χρησιμοποιηθεί για να σταματήσει ενεργά απειλές.

Εάν πρόκειται να περάσουν από όλα αυτά τα μέτρα ασφαλείας, μπορείτε να αποτρέψετε τους εισβολείς από το να εκμεταλλευτούν ευαίσθητες πληροφορίες κρυπτογραφώντας δεδομένα κατά τη μεταφορά και την ηρεμία.

Όσο οι εισβολείς μπορούν κατά καιρούς να είναι πολύ αποφασισμένοι στις επιθέσεις τους και να δουλέψουν γύρω από τα διάφορα μέτρα ασφαλείας που έχουν εγκατασταθεί για την ασφάλεια των δεδομένων, η άμυνα σε βάθος λειτουργεί καθιστώντας πολύ δύσκολο για τους εισβολείς να αποκτήσουν πρόσβαση σε ένα σύστημα. Αυτό μπορεί να τους αποθαρρύνει στις επιθέσεις τους ή, ακόμα καλύτερα, να δώσει στον οργανισμό χρόνο να ανταποκριθεί σε επιθέσεις πριν παραβιαστούν τα συστήματά τους.

Χρησιμοποιήστε τις περιπτώσεις άμυνας σε βάθος

Η άμυνα σε βάθος μπορεί να εφαρμοστεί σε διάφορα σενάρια. Μερικά από αυτά περιλαμβάνουν:

#1. Ασφάλεια δικτύου

Μια κοινή εφαρμογή της άμυνας σε βάθος είναι η προστασία των δικτύων από επιθέσεις. Αυτό γίνεται συνήθως με την ύπαρξη τείχη προστασίας για την παρακολούθηση της κυκλοφορίας του δικτύου με βάση την πολιτική ενός οργανισμού και τα συστήματα προστασίας από εισβολές για την παρακολούθηση της κακόβουλης δραστηριότητας δικτύου και τη λήψη μέτρων για την πρόληψη και τον μετριασμό των εισβολών σε ένα δίκτυο.

Επιπλέον, εγκαθίσταται λογισμικό προστασίας από ιούς στο δίκτυο για να αποτρέψει την εγκατάσταση κακόβουλου λογισμικού στο δίκτυο ή να αφαιρέσει οποιοδήποτε μπορεί να εγκατασταθεί.

Το τελευταίο επίπεδο ασφάλειας είναι η κρυπτογράφηση των δεδομένων σε κατάσταση ηρεμίας και των δεδομένων υπό μεταφορά στο δίκτυο. Με αυτόν τον τρόπο, ακόμη και αν οι εισβολείς παρακάμψουν όλα τα προηγούμενα μέτρα ασφαλείας, δεν μπορούν να χρησιμοποιήσουν τα δεδομένα στα οποία έχουν πρόσβαση καθώς είναι κρυπτογραφημένα.

#2. Ασφάλεια τελικού σημείου

Τα τελικά σημεία είναι συσκευές όπως διακομιστές, επιτραπέζιοι υπολογιστές, εικονικές μηχανές και κινητές συσκευές που συνδέονται στο δίκτυο ενός οργανισμού. Η ασφάλεια τελικού σημείου περιλαμβάνει την προστασία αυτών των συσκευών από απειλές.

Μια στρατηγική άμυνας σε βάθος στην ασφάλεια τελικού σημείου μπορεί να περιλαμβάνει τη φυσική ασφάλεια της τοποθεσίας όπου βρίσκονται τα τελικά σημεία, τη χρήση ισχυρών κωδικών πρόσβασης και ελέγχου ταυτότητας πολλαπλών παραγόντων για τον έλεγχο της πρόσβασης στις συσκευές και την καταγραφή των δραστηριοτήτων των συσκευών. Μπορούν επίσης να εφαρμοστούν τείχη προστασίας, λογισμικό προστασίας από ιούς και κρυπτογράφηση δεδομένων για την προσθήκη επιπλέον επιπέδων ασφάλειας.

#3. Ασφάλεια Εφαρμογής

Η άμυνα σε βάθος είναι επίσης χρήσιμη για την ασφάλεια εφαρμογών, καθώς χειρίζονται ευαίσθητα δεδομένα, όπως τραπεζικούς λογαριασμούς χρηστών, προσωπικούς αριθμούς αναγνώρισης και διευθύνσεις.

Σε ένα τέτοιο σενάριο, η άμυνα σε βάθος μπορεί να εφαρμοστεί με τη χρήση καλών πρακτικών κωδικοποίησης για την ελαχιστοποίηση των ελαττωμάτων ασφαλείας, την τακτική δοκιμή εφαρμογών για την αναζήτηση τρωτών σημείων, την κρυπτογράφηση δεδομένων κατά τη μεταφορά και την ηρεμία και την εφαρμογή ελέγχου ταυτότητας πολλαπλών παραγόντων για την επιβεβαίωση της ταυτότητας χρήστες και επίσης να διατηρεί ένα αρχείο καταγραφής δραστηριοτήτων που πραγματοποιούνται από τους χρήστες της εφαρμογής.

Επίπεδη ασφάλεια εναντίον άμυνας σε βάθος

Αν και αυτά τα δύο μέτρα ασφαλείας περιλαμβάνουν τη χρήση πολλαπλών επιπέδων προϊόντων ασφαλείας για την ενίσχυση της ασφάλειας των πόρων του υπολογιστή, διαφέρουν ως προς την υλοποίηση και την εστίαση. Ωστόσο, και οι δύο βασίζονται στη δημιουργία πλεονασμάτων για την ενίσχυση της ασφάλειας.

Η ασφάλεια σε επίπεδα είναι μια προσέγγιση ασφαλείας όπου αναπτύσσονται πολλαπλά προϊόντα ασφαλείας για την προστασία των πιο ευάλωτων περιοχών στην ασφάλεια ενός οργανισμού.

Σε αυτήν την προσέγγιση, οι πολλαπλές προσεγγίσεις ασφαλείας αναπτύσσονται στο ίδιο επίπεδο ή στοίβα, όπως η χρήση διαφορετικού λογισμικού προστασίας από ιούς, έτσι ώστε σε περίπτωση που ένα πρόγραμμα προστασίας από ιούς χάσει έναν ιό ή έχει κάποιο ελάττωμα, η άλλη διαθέσιμη επιλογή μπορεί να πάρει τον ιό ή να ξεπεράσει τις ελλείψεις του άλλου antivirus.

Ένα άλλο παράδειγμα αυτού είναι η χρήση πολλαπλών τειχών προστασίας ή συστημάτων ανίχνευσης εισβολής, έτσι ώστε σε περίπτωση που ένα προϊόν αποτύχει να εντοπίσει ή να σταματήσει μια εισβολή, ένα άλλο προϊόν μπορεί να την εντοπίσει.

Μια τέτοια προσέγγιση διασφαλίζει ότι η ασφάλεια των συστημάτων υπολογιστών δεν τίθεται σε κίνδυνο ακόμη και όταν ένα προϊόν αποτυγχάνει. Η πολυεπίπεδη ασφάλεια μπορεί να είναι σε διαφορετικά επίπεδα ασφαλείας για να ενισχύσει την ασφάλεια κρίσιμων συστημάτων υπολογιστών.

Σε αντίθεση με την πολυεπίπεδη ασφάλεια, η οποία δημιουργεί πλεονασμό σε ένα μόνο επίπεδο ασφαλείας, η άμυνα σε βάθος δημιουργεί πλεονασμό σε πολλαπλά επίπεδα ή περιοχές πιθανής επίθεσης για την προστασία των συστημάτων υπολογιστών από ένα ευρύ φάσμα επιθέσεων.

Ένα παράδειγμα άμυνας σε βάθος είναι η εφαρμογή τείχη προστασίας, έλεγχος ταυτότητας πολλαπλών παραγόντων, συστήματα ανίχνευσης εισβολών, φυσικό κλείδωμα δωματίων με υπολογιστές και χρήση λογισμικού προστασίας από ιούς. Κάθε προϊόν ασφαλείας αντιμετωπίζει μια διαφορετική ανησυχία ασφαλείας και έτσι προστατεύει ένα σύστημα από ένα ευρύ φάσμα επιθέσεων.

συμπέρασμα

Προηγούμενες επιθέσεις στον κυβερνοχώρο έχουν δείξει ότι κακόβουλοι παράγοντες θα δοκιμάσουν διαφορετικούς φορείς επίθεσης όταν αναζητούν μια ευπάθεια προς εκμετάλλευση σε οποιοδήποτε σύστημα. Δεδομένου ότι οι εισβολείς έχουν ένα ευρύ φάσμα επιθέσεων που μπορούν να εξαπολύσουν για να παραβιάσουν ένα σύστημα, οι οργανισμοί δεν μπορούν να βασίζονται σε ένα μόνο προϊόν ασφαλείας για να εγγυηθούν την ασφάλεια των πόρων του υπολογιστή τους έναντι των εισβολέων.

Ως εκ τούτου, είναι σημαντικό να εφαρμοστεί σε βάθος η άμυνα για την προστασία των κρίσιμων πόρων του υπολογιστή από ένα ευρύ φάσμα επιθέσεων. Αυτό έχει το πλεονέκτημα της διασφάλισης ότι καλύπτονται όλα τα πιθανά κανάλια που μπορούν να χρησιμοποιήσουν οι κακόβουλοι παράγοντες για να εκμεταλλευτούν ένα σύστημα.

Η άμυνα σε βάθος δίνει επίσης στους οργανισμούς το πλεονέκτημα να επιβραδύνουν τις επιθέσεις και να ανιχνεύουν συνεχιζόμενες επιθέσεις, δίνοντάς τους χρόνο να αντιμετωπίσουν τους παράγοντες απειλών προτού μπορέσουν να υπονομεύσουν τα συστήματά τους.

Μπορείτε επίσης να εξερευνήσετε τα Honeypots και Honeynets στην ασφάλεια στον κυβερνοχώρο.