Οι χάκερ και οι εγκληματίες του κυβερνοχώρου γίνονται πιο εξελιγμένοι αυτές τις μέρες, καθιστώντας επιτακτική ανάγκη οι οργανισμοί να είναι μπροστά από κακόβουλα μέσα και να διασφαλίζουν τη μέγιστη δυνατή ασφάλεια.

Ο πρωταρχικός στόχος των εγκληματιών του κυβερνοχώρου είναι να αποκτούν δεδομένα, όπως ευαίσθητες πληροφορίες πελατών και επιχειρήσεων, για κακόβουλους σκοπούς. Οι χάκερ χρησιμοποιούν διάφορους τύπους επιθέσεων, όπως κακόβουλο λογισμικό, phishing και DDoS, για να αποκτήσουν πρόσβαση στο δίκτυο της εταιρείας και να θέσουν σε κίνδυνο τα δεδομένα της.

Και το κάνουν αυτό μέσω φορέων επίθεσης, που περιλαμβάνουν κλεμμένα διαπιστευτήρια, ιούς, ransomware και πολλά άλλα.

Αυτές οι κυβερνοεπιθέσεις κοστίζουν στους οργανισμούς εκατοντάδες εκατομμύρια. Για παράδειγμα, η αναφορά κόστους παραβίασης δεδομένων του 2022 υποδηλώνει ότι το μέσο παγκόσμιο κόστος παραβίασης δεδομένων είναι περίπου 4,35 εκατομμύρια δολάρια, καθιστώντας απαραίτητο για τους οργανισμούς να σχεδιάσουν και να μειώσουν τις δυνατότητες αυτών των φορέων επίθεσης.

Σε αυτό το ιστολόγιο, θα δούμε ακριβώς τι σημαίνουν οι φορείς επίθεσης, τα παραδείγματα και οι τύποι διανυσμάτων επίθεσης, πώς διαφέρουν από μια επιφάνεια επίθεσης και ποια μέτρα μπορείτε να λάβετε για να ελαχιστοποιήσετε τους κινδύνους και τις δυνατότητες των φορέων επίθεσης για να διατηρήσετε το δίκτυο του οργανισμού σας σώος και ασφαλής.

Πίνακας περιεχομένων

Τι είναι ο φορέας επίθεσης στην κυβερνοασφάλεια;

Οι φορείς επίθεσης, που αναφέρονται επίσης ως φορείς απειλής, είναι τα μέσα ή οι οδοί που χρησιμοποιούν οι εισβολείς στον κυβερνοχώρο για να αποκτήσουν παράνομη πρόσβαση και να διεισδύσουν μέσω του δικτύου, της εφαρμογής ή του λογαριασμού χρήστη για να εκμεταλλευτούν τρωτά σημεία του δικτύου.

Με απλά λόγια, ένας φορέας επίθεσης είναι μια διαδρομή που ακολουθούν οι εγκληματίες του κυβερνοχώρου για να φτάσουν σε έναν στόχο (όπως το δίκτυο ενός οργανισμού) για να πραγματοποιήσουν μια κυβερνοεπίθεση.

Αυτές οι διαδρομές και τα μέσα μπορεί να περιλαμβάνουν αδύναμα διαπιστευτήρια υπαλλήλων, κακόβουλο λογισμικό, εσωτερικές απειλές κ.λπ.

Αρκετές οντότητες είναι υπεύθυνες για την εκμετάλλευση αυτών των φορέων επίθεσης, συμπεριλαμβανομένων κακόβουλων χάκερ, ανταγωνιστών, ομάδων κατασκοπείας στον κυβερνοχώρο, ακόμη και απογοητευμένων ή αναστατωμένων πρώην υπαλλήλων.

Ανεξάρτητα από την οντότητα ή την ομάδα ατόμων, χρησιμοποιούν τους φορείς επίθεσης για να κλέψουν τις εμπιστευτικές πληροφορίες της εταιρείας σας, να εκβιάσουν χρήματα από τους υπαλλήλους σας ή να διαταράξουν πλήρως την επιχείρησή σας.

Ως εκ τούτου, η μείωση της ποσότητας και του αντίκτυπου των φορέων επίθεσης στο δίκτυο της εταιρείας σας είναι εξαιρετικά σημαντική και μπορείτε να το κάνετε αυτό μειώνοντας την επιφάνεια επίθεσης.

Συχνά, τα άτομα μπερδεύουν τους φορείς επίθεσης και τις επιφάνειες με το να είναι ίδιες αλλά διαφέρουν ευδιάκριτα. Ας δούμε πώς.

Διάνυσμα επίθεσης εναντίον επιφάνειας επίθεσης

Ενώ οι δύο ομάδες χρησιμοποιούνται συχνά εναλλακτικά, δεν είναι ίδιες.

Ένας φορέας επίθεσης παρέχει στους χάκερ μέσα ή ένα σημείο εισόδου στον στόχο ή στο εταιρικό δίκτυο. Μια επιφάνεια επίθεσης είναι η περιοχή ενός συστήματος ή του δικτύου ενός οργανισμού που έχει δεχτεί επίθεση ή είναι επιρρεπής σε hacking.

Αποτελεί όλα τα σημεία πρόσβασης, τους κινδύνους ασφαλείας και τα σημεία εισόδου που εκθέτουν το δίκτυό σας και τα οποία μπορεί να χρησιμοποιήσει μια μη εξουσιοδοτημένη οντότητα για να εισέλθει στο δίκτυο ή στο σύστημά σας.

Οι εργαζόμενοι και οι συσκευές τους αποτελούν μέρος της επιφάνειας επίθεσης ενός οργανισμού, καθώς οι χάκερ μπορούν να θέσουν σε κίνδυνο τα διαπιστευτήρια και τις ευπάθειές τους, όπως το μη επιδιορθωμένο λογισμικό, για να εκμεταλλευτούν το δίκτυο. Ως εκ τούτου, μια επιφάνεια επίθεσης αποτελείται από όλα τα γνωστά και άγνωστα τρωτά σημεία στα συστήματα, το δίκτυο και τα στοιχεία υλικού.

Όσο μικρότερη είναι η επιφάνεια επίθεσης του δικτύου του οργανισμού σας, τόσο πιο εύκολο είναι να προστατεύσετε το δίκτυο.

Ως εκ τούτου, το πρώτο και κύριο βήμα προς τη διασφάλιση της ασφάλειας στον κυβερνοχώρο για τον οργανισμό σας θα πρέπει να είναι η ελαχιστοποίηση της επιφάνειας επίθεσης του δικτύου με τη βοήθεια προηγμένων λύσεων ασφαλείας, όπως η ασφάλεια Zero Trust και ο έλεγχος ταυτότητας πολλαπλών παραγόντων.

Πώς λειτουργούν τα διανύσματα επίθεσης;

Οι φορείς επίθεσης λειτουργούν εκμεταλλευόμενοι τρωτά σημεία και αδυναμίες στις άμυνες ενός συστήματος.

Γενικά, οι χάκερ και οι εγκληματίες του κυβερνοχώρου έχουν εις βάθος γνώση των κοινών φορέων επίθεσης που υπάρχουν στο δίκτυο. Επομένως, για να προσδιορίσουν έναν τρόπο στόχευσης ενός από αυτά τα διανύσματα ασφαλείας, οι χάκερ αναζητούν πρώτα κενά ασφαλείας με αυτά τα διανύσματα επίθεσης για να παραβιάσουν και να διεισδύσουν μέσα από αυτά.

Οι χάκερ μπορούν να βρουν αυτά τα τρωτά σημεία σε ένα λειτουργικό σύστημα (OS) ή λογισμικό υπολογιστή. Ένα κενό ασφαλείας μπορεί να ανοίξει για διάφορους λόγους, όπως μια ελαττωματική ή εσφαλμένη ρύθμιση παραμέτρων ασφαλείας ή ένα σφάλμα προγραμματισμού. Ταυτόχρονα, μια παραβίαση ασφαλείας μπορεί επίσης να συμβεί λόγω κλεμμένων διαπιστευτηρίων υπαλλήλου.

Οι χάκερ σαρώνουν συνεχώς τα δίκτυα των εταιρειών για να βρουν κενά ασφαλείας και σημεία εισόδου σε συστήματα, δίκτυα και εφαρμογές. Σε ορισμένες περιπτώσεις, οι χάκερ μπορούν επίσης να στοχεύσουν εσωτερικούς υπαλλήλους και ευάλωτους χρήστες που εν γνώσει τους ή εν αγνοία τους μοιράζονται τα διαπιστευτήρια του λογαριασμού τους ή IT, επιτρέποντας μη εξουσιοδοτημένη πρόσβαση στο δίκτυο.

Τα διανύσματα επίθεσης μπορούν να χωριστούν σε δύο κύριους τύπους:

#1. Διανύσματα Παθητικής Επίθεσης

Αυτές οι διανυσματικές εκμεταλλεύσεις επίθεσης είναι προσπάθειες από χάκερ να αποκτήσουν πρόσβαση στο σύστημα ή να το παρακολουθήσουν για ανοιχτές θύρες και τρωτά σημεία για να συγκεντρώσουν λεπτομέρειες σχετικά με τον στόχο. Αυτές οι επιθέσεις προσπαθούν να αποκτήσουν πρόσβαση στις πληροφορίες χωρίς να επηρεάσουν το σύστημα ή να τροποποιήσουν τα δεδομένα και τους πόρους του, γεγονός που καθιστά δύσκολο τον εντοπισμό και τον εντοπισμό τους.

Έτσι, αντί να βλάψουν το δίκτυο ή το σύστημα του οργανισμού, αυτές οι επιθέσεις απειλούν τα δεδομένα και το απόρρητό του. Παραδείγματα παθητικών επιθέσεων περιλαμβάνουν phishing, typosquatting και επιθέσεις που βασίζονται σε κοινωνική μηχανική.

#2. Ενεργά διανύσματα επίθεσης

Τα εκμεταλλεύσεις του ενεργού φορέα επίθεσης επιχειρούν να αλλάξουν το σύστημα ενός οργανισμού και να διαταράξουν την κανονική λειτουργία του.

Έτσι, οι εισβολείς στοχεύουν και εκμεταλλεύονται τα τρωτά σημεία του συστήματος, όπως κακόβουλο λογισμικό, ransomware, επιθέσεις DDoS, επιθέσεις man-in-the-middle ή στοχεύοντας αδύναμους κωδικούς πρόσβασης και διαπιστευτήρια χρηστών.

Ωστόσο, ενώ αυτά γενικεύουν τους τύπους διανύσματος επίθεσης, εδώ είναι οι ομοιότητες στον τρόπο με τον οποίο λειτουργούν τα περισσότερα από τα διανύσματα επίθεσης:

- Ο εισβολέας εντοπίζει έναν πιθανό στόχο.

- Ο εισβολέας συλλέγει πληροφορίες σχετικά με τον στόχο με τη βοήθεια phishing, κοινωνικής μηχανικής, κακόβουλου λογισμικού, αυτοματοποιημένης σάρωσης ευπάθειας και OPSEC.

- Οι εισβολείς προσπαθούν να εντοπίσουν πιθανούς φορείς επίθεσης χρησιμοποιώντας αυτές τις πληροφορίες για να δημιουργήσουν εργαλεία για την εκμετάλλευσή τους.

- Χρησιμοποιώντας αυτά τα εργαλεία, οι εισβολείς αποκτούν μη εξουσιοδοτημένη και μη πιστοποιημένη πρόσβαση στο σύστημα ή στο δίκτυο για να εγκαταστήσουν κακόβουλο κώδικα ή να κλέψουν ευαίσθητες πληροφορίες.

- Οι εισβολείς παρακολουθούν το δίκτυο, κλέβουν εμπιστευτικά δεδομένα και πληροφορίες ή χρησιμοποιούν υπολογιστικούς πόρους.

Μπορούμε να κατανοήσουμε καλύτερα τα διανύσματα επίθεσης και πώς λειτουργούν εξετάζοντας τους τύπους των διανυσμάτων επίθεσης.

Ποιοι είναι οι τύποι των φορέων επίθεσης;

Διανύσματα επίθεσης βάσει δικτύου

Οι επιθέσεις που βασίζονται σε δίκτυο ελέγχονται και εκτελούνται από μια κακόβουλη συσκευή διαφορετική από αυτήν στην επίθεση. Περιλαμβάνουν επιθέσεις DDoS, επιθέσεις που βασίζονται σε κωδικό πρόσβασης, όπως αδύναμα διαπιστευτήρια, πλαστογράφηση DNS, πειρατεία περιόδων σύνδεσης και επιθέσεις man-in-the-middle.

#1. Επιθέσεις άρνησης κατανεμημένων υπηρεσιών (DDoS).

Οι επιθέσεις DDoS είναι κυβερνοεπιθέσεις όπου ο εισβολέας πλημμυρίζει ή υπερφορτώνει ένα δίκτυο ή διακομιστή με κίνηση στο Διαδίκτυο χρησιμοποιώντας πολλά ρομπότ, επιχειρώντας να διακόψει την υπηρεσία για να την καταστήσει μη λειτουργική. Αυτό δυσκολεύει τους χρήστες και τους πελάτες να έχουν πρόσβαση στις υπηρεσίες μιας επιχείρησης και μπορεί επίσης να κάνει τους ιστότοπους να καταρρέουν και να πέφτουν.

Πώς να τα αποφύγετε: Η μείωση της επιφάνειας επιθέσεων του οργανισμού είναι ένας ιδανικός τρόπος για τον μετριασμό των επιθέσεων DDoS. Μπορείτε να το κάνετε αυτό περιορίζοντας την άμεση πρόσβαση σε συστήματα και εφαρμογές και ελέγχοντας την πρόσβαση μέσω συστημάτων διαχείρισης ταυτότητας και πρόσβασης (IAM). Η χρήση τείχους προστασίας για το φιλτράρισμα και την αποφυγή κακόβουλης κυκλοφορίας και εργαλείων άμυνας, όπως η διαφοροποίηση της κυκλοφορίας και η τακτική αξιολόγηση κινδύνου είναι ένας άλλος τρόπος για την πρόληψη επιθέσεων DDoS.

#2. Αδύναμα διαπιστευτήρια

Η επαναχρησιμοποίηση κωδικών πρόσβασης ή οι αδύναμοι κωδικοί πρόσβασης και τα διαπιστευτήρια είναι πύλες πρόσβασης και διείσδυσης σε ένα δίκτυο από τους χάκερ και τους εισβολείς.

Πώς να τους αποφύγετε: Οι οργανισμοί πρέπει να εκπαιδεύσουν τους υπαλλήλους τους σχετικά με ασφαλείς κωδικούς πρόσβασης και διαπιστευτήρια, να επενδύσουν σε μια ενιαία σύνδεση ή έναν διαχειριστή κωδικών πρόσβασης και να παρακολουθούν την υγιεινή κωδικών πρόσβασης σε ολόκληρο το εταιρικό δίκτυο για να βρουν και να εντοπίσουν χρήστες υψηλού κινδύνου και τις συσκευές τους.

#3. Παραπλάνηση DNS

Η πλαστογράφηση DNS, ή η δηλητηρίαση DNS, είναι μια κυβερνοεπίθεση όπου ο εισβολέας στοχεύει και καταστρέφει το Σύστημα Ονομάτων Τομέα (DNS) για να υποδείξει το όνομα τομέα σε λανθασμένη διεύθυνση IP, ανακατευθύνοντας τους χρήστες σε κακόβουλους διακομιστές ή ιστότοπους κάθε φορά που προσπαθούν να αποκτήσουν πρόσβαση σε έναν ιστότοπο.

Πώς να τα αποφύγετε: Πρέπει να ρυθμίσετε τις επεκτάσεις ασφαλείας DNS (DNSSE) για να προστατεύσετε τον καταχωρητή του διακομιστή σας από εξωτερικές παραβιάσεις. Μπορείτε επίσης να αποτρέψετε την πλαστογράφηση DNS χρησιμοποιώντας αυτοματοποιημένο λογισμικό διαχείρισης ενημερώσεων κώδικα για την τακτική εφαρμογή ενημερώσεων κώδικα σε διακομιστές DNS και εκτελώντας διεξοδικό φιλτράρισμα της κυκλοφορίας DNS.

#4. Man-In-The-Middle Attacks

Αυτή η επίθεση εκμεταλλεύεται το δημόσιο Wi-Fi για να παρεμποδίσει την κυκλοφορία, να υποκλέψει ή να παραβιάσει την επικοινωνία μεταξύ οντοτήτων.

Πώς να τις αποφύγετε: Μπορείτε να αποτρέψετε επιθέσεις MITM αξιοποιώντας ένα σύστημα ασφάλειας τελικού σημείου, χρησιμοποιώντας σύστημα ελέγχου ταυτότητας πολλαπλών παραγόντων και χρησιμοποιώντας ισχυρές λύσεις ασφάλειας δικτύου, όπως το Zero Trust Security, προστατεύοντας το εταιρικό σας δίκτυο από κακόβουλους παράγοντες.

Διανύσματα επίθεσης που βασίζονται στο Web

Οι επιθέσεις που βασίζονται στον ιστό περιλαμβάνουν επιθέσεις μεταξύ δέσμης ενεργειών (XSS) και SQL injection. Παραπλανούν τους χρήστες που χρησιμοποιούν συστήματα και υπηρεσίες Ιστού ως φορέα απειλής.

#1. Επιθέσεις SQL Injection

Οι ενέσεις SQL χρησιμοποιούν κακόβουλα ερωτήματα SQL για να εκθέσουν τον διακομιστή σε εμπιστευτικά και ευαίσθητα δεδομένα και πληροφορίες που διαφορετικά δεν θα έκανε. Οι επιτυχείς επιθέσεις SQL injection μπορούν να κάνουν τους χάκερ να αλλάξουν δεδομένα, να πλαστογραφήσουν την ταυτότητα ή να καταστρέψουν τα δεδομένα, καθιστώντας τα μη διαθέσιμα.

Πώς να τις αποφύγετε: Μπορείτε να αποτρέψετε τις ενέσεις SQL χρησιμοποιώντας έλεγχο ταυτότητας τρίτου μέρους, κατακερματισμό κωδικού πρόσβασης, τείχος προστασίας εφαρμογών web, χρησιμοποιώντας ενημερωμένο λογισμικό και διασφαλίζοντας τακτική ενημέρωση κώδικα λογισμικού και συνεχή παρακολούθηση δηλώσεων SQL και βάσεων δεδομένων.

#2. Σενάρια μεταξύ τοποθεσιών (XSS)

Οι επιθέσεις XSS περιλαμβάνουν την εισαγωγή κακόβουλου κώδικα σε έναν αξιόπιστο ιστότοπο από τον εισβολέα, επηρεάζοντας τους επισκέπτες και όχι επίθεση στον ίδιο τον ιστότοπο. Αυτό επιτρέπει στους χάκερ να έχουν πρόσβαση στα αποθηκευμένα αρχεία του προγράμματος περιήγησης λόγω της εκτέλεσης ανεπιθύμητου κώδικα και να εκθέσουν ανεπιθύμητες πληροφορίες.

Πώς να τα αποφύγετε: Ο καλύτερος τρόπος για να αποτρέψετε επιθέσεις XSS είναι με την κωδικοποίηση και την απολύμανση των δεδομένων του χρήστη, τη διατήρηση του λογισμικού ενημερωμένο, τη σάρωση για τρωτά σημεία και την εφαρμογή μιας πολιτικής ασφάλειας περιεχομένου.

Φορείς φυσικής επίθεσης

Οι φυσικές επιθέσεις είναι επιθέσεις στον κυβερνοχώρο που επηρεάζουν τις λειτουργίες και το φυσικό περιβάλλον του ιστότοπου ή βλάπτουν περιουσιακά στοιχεία. Περιλαμβάνουν επιθέσεις zero-day ή μη επιδιορθωμένες εφαρμογές ή λογισμικό, αδύναμη κρυπτογράφηση, εσφαλμένη διαμόρφωση, εισαγωγές δεδομένων, επιθέσεις ωμής βίας κ.λπ.

#1. Επιθέσεις Zero-Day (Μη επιδιορθωμένες εφαρμογές)

Οι επιθέσεις Zero-day στοχεύουν ευπάθειες στον κυβερνοχώρο που δεν έχουν αποκαλυφθεί δημόσια ή που κανείς δεν αναζητά.

Πώς να τα αποφύγετε: Μπορείτε να αποτρέψετε επιθέσεις zero-day χρησιμοποιώντας πλατφόρμες πληροφοριών απειλών, μηχανές πρόληψης απειλών, ανάλυση κακόβουλου λογισμικού DNA, εξομοίωση και εξαγωγή απειλών και επιθεώρηση επιπέδου CPU.

#2. Αδύναμη κρυπτογράφηση

Η κρυπτογράφηση δεδομένων προστατεύει την εμπιστευτικότητα των ψηφιακών δεδομένων και κρύβει το πραγματικό νόημα του μηνύματος. Οι συνήθεις μέθοδοι κρυπτογράφησης δεδομένων περιλαμβάνουν τα πιστοποιητικά DNSSEC και SSL. Η έλλειψη ή η αδύναμη κρυπτογράφηση εκθέτει τα δεδομένα σε μη εξουσιοδοτημένα και κακόβουλα μέρη.

Πώς να τα αποφύγετε: Μπορείτε να προστατεύσετε το αδύναμο διάνυσμα απειλής κρυπτογράφησης χρησιμοποιώντας ισχυρές μεθόδους κρυπτογράφησης, όπως το Rivest-Shamir-Adleman (RSA) και το Advanced Encryption Standard (AES), και να διασφαλίσετε ότι όλα τα πρωτόκολλα είναι ασφαλή.

#3. Λανθασμένη διαμόρφωση

Ένα σφάλμα στη διαμόρφωση του συστήματος ή εάν η διαμόρφωση της εφαρμογής ή του διακομιστή εγκατάστασης δεν είναι απενεργοποιημένη, μπορεί να οδηγήσει σε παραβιάσεις δεδομένων. Ταυτόχρονα, η χρήση του προεπιλεγμένου ονόματος χρήστη και των κωδικών πρόσβασης διευκολύνει επίσης τους χάκερ να έχουν πρόσβαση και να εκμεταλλεύονται το σύστημα και να προσδιορίζουν τα κρυμμένα ελαττώματα.

Πώς να τα αποφύγετε: Είναι κρίσιμο να αυτοματοποιήσετε τη διαχείριση διαμόρφωσης για να αποτρέψετε τη μετατόπιση της διαμόρφωσης, να παρακολουθείτε τις ρυθμίσεις της εφαρμογής και να τις συγκρίνετε με τις βέλτιστες πρακτικές—αποκαλύπτοντας απειλές για συσκευές με εσφαλμένη διαμόρφωση.

#4. Επιθέσεις Brute Force

Οι επιθέσεις ωμής βίας είναι κυβερνοεπιθέσεις που βασίζονται σε δοκιμές και λάθη, όπου οι επιθέσεις προσπαθούν να αποκτήσουν πρόσβαση στα δίκτυα του οργανισμού με διάφορα μέσα, όπως στόχευση αδύναμης κρυπτογράφησης, αποστολή μολυσμένων email που περιέχουν κακόβουλο λογισμικό ή email ηλεκτρονικού ψαρέματος μέχρι να λειτουργήσει μια επίθεση.

Πώς να τα αποφύγετε: Πρέπει να χρησιμοποιείτε ισχυρούς κωδικούς πρόσβασης, να χρησιμοποιείτε λύσεις MFA, να περιορίζετε τις προσπάθειες σύνδεσης, να χρησιμοποιείτε το Τείχος προστασίας εφαρμογών Web, να χρησιμοποιείτε CAPTCHA και να παρακολουθείτε διευθύνσεις IP για να αποτρέπετε επιθέσεις ωμής βίας.

Επιθέσεις κακόβουλου λογισμικού

Το κακόβουλο λογισμικό ή κακόβουλο λογισμικό έχει σχεδιαστεί για να διακόπτει τα συστήματα, να επιβραδύνει τους υπολογιστές, να προκαλεί σφάλματα ή να διαδίδει ιούς μέσα στα συστήματα. Περιλαμβάνουν πολλές επιθέσεις, συμπεριλαμβανομένων spyware, ransomware, ιών και trojans.

Πώς να τα αποφύγετε: Η ασφάλεια έναντι κακόβουλου λογισμικού απαιτεί από τις εταιρείες να χρησιμοποιούν τεχνολογίες όπως τείχη προστασίας, sandboxing, λογισμικό προστασίας από κακόβουλο λογισμικό και λογισμικό προστασίας από ιούς.

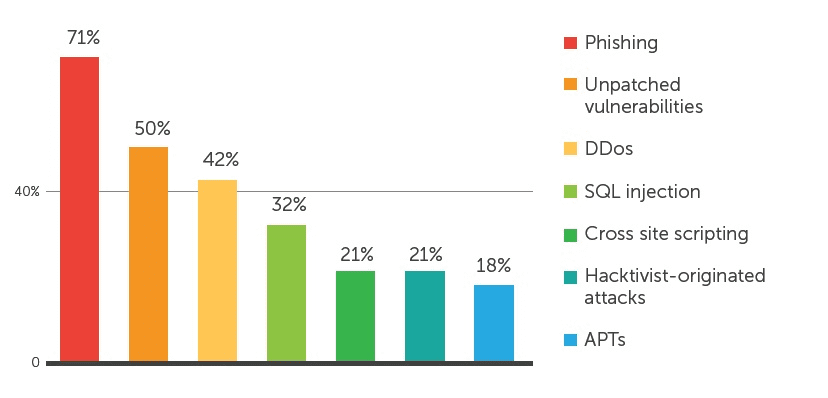

Επιθέσεις phishing

Το ηλεκτρονικό ψάρεμα είναι ένας ευρέως χρησιμοποιούμενος φορέας επίθεσης που αυξήθηκε κατά 61% το 2022.

Πηγή: cipsec.eu

Πηγή: cipsec.eu

Βασίζεται σε τακτικές κοινωνικής μηχανικής για τη χειραγώγηση των χρηστών ώστε να κάνουν κλικ σε κακόβουλες διευθύνσεις URL, να κατεβάζουν κακόβουλα αρχεία ή να αποκαλύπτουν ευαίσθητες πληροφορίες για να κλέψουν οικονομικές λεπτομέρειες, να αποκτήσουν διαπιστευτήρια ή να εξαπολύσουν επιθέσεις ransomware.

Πώς να τα αποφύγετε: Η ανάπτυξη MFA, η χρήση φίλτρων ανεπιθύμητης αλληλογραφίας, η διασφάλιση τακτικών ενημερώσεων λογισμικού και επιδιορθώσεων και ο αποκλεισμός κακόβουλων ιστότοπων είναι μερικοί τρόποι για να προστατεύσετε την εταιρεία σας από επιθέσεις phishing.

Εσωτερικές Απειλές

Οι κακόβουλοι μυστικοί, όπως οι δυσαρεστημένοι υπάλληλοι, είναι μεταξύ των μεγαλύτερων απειλών για την ασφάλεια—προσπαθώντας να αποκτήσουν πρόσβαση στα ευαίσθητα δεδομένα της εταιρείας για να τα χρησιμοποιήσουν κατάχρηση ή να προσφέρουν μη εξουσιοδοτημένη πρόσβαση σε εξωτερικά μέρη.

Πώς να τους αποφύγετε: Η παρακολούθηση της πρόσβασης στο δίκτυο από υπαλλήλους για ασυνήθιστες δραστηριότητες ή την προσπάθειά τους να αποκτήσουν πρόσβαση σε αρχεία που κανονικά δεν θα είχαν, αποτελεί ένδειξη μη φυσιολογικής δραστηριότητας των χρηστών και μπορεί να σας βοηθήσει να αποτρέψετε έναν εμπιστευτικό κίνδυνο.

Πώς να προστατέψετε τον οργανισμό σας από τους φορείς επίθεσης;

Οι εισβολείς μπορούν να διεισδύσουν στο δίκτυο της εταιρείας και να θέσουν σε κίνδυνο τα δεδομένα της με διάφορους τρόπους. Ως εκ τούτου, οι οργανισμοί πρέπει να εφαρμόζουν τις πιο πρόσφατες τεχνικές ασφαλείας και ισχυρές πολιτικές για να διασφαλίζουν την ασφάλεια του δικτύου έναντι κακόβουλων επιθέσεων.

Ακολουθούν ορισμένοι τρόποι με τους οποίους οι οργανισμοί μπορούν να προστατεύσουν το δίκτυό τους από φορείς επιθέσεων:

- Χρησιμοποιήστε ισχυρούς κωδικούς πρόσβασης και εφαρμόστε ισχυρές λύσεις ελέγχου ταυτότητας, όπως το MFA, για να προσθέσετε ένα επιπλέον επίπεδο ασφαλείας.

- Διεξάγετε τακτικούς ελέγχους και δοκιμές ευπάθειας πληροφορικής για τον εντοπισμό κενών και την ενημέρωση των πολιτικών ασφαλείας.

- Εγκαταστήστε εργαλεία παρακολούθησης ασφαλείας και αναφοράς που σας ειδοποιούν για μη εξουσιοδοτημένη πρόσβαση.

- Πραγματοποιήστε δοκιμές διείσδυσης για τον εντοπισμό και τον έλεγχο των τρωτών σημείων ασφαλείας.

- Εγκαταστήστε αμέσως ενημερώσεις λογισμικού και υλικού και χρησιμοποιήστε μια αυτοματοποιημένη λύση.

- Χρησιμοποιήστε τεχνολογίες κρυπτογράφησης, όπως το AES, για να ενεργοποιήσετε την κρυπτογράφηση δεδομένων σε φορητές συσκευές και να μειώσετε τους κινδύνους παραβίασης δεδομένων.

- Παρέχετε ολοκληρωμένη εκπαίδευση για την ασφάλεια πληροφορικής σε όλους τους υπαλλήλους σας, ενημερώνοντάς τους για τις βέλτιστες πρακτικές ασφάλειας.

- Χρησιμοποιήστε ισχυρά πρωτόκολλα ελέγχου πρόσβασης και τμηματοποιήστε το δίκτυό σας—καθιστώντας δύσκολο για τους χάκερ να εισέλθουν στον πυρήνα του εταιρικού σας δικτύου.

Τελικές Λέξεις

Οι εισβολείς εκμεταλλεύονται φορείς επιθέσεων, όπως τα διαπιστευτήρια των υπαλλήλων και η κακή κρυπτογράφηση, για να θέσουν σε κίνδυνο το δίκτυο μιας εταιρείας και να παραβιάσουν τα δεδομένα της. Ως εκ τούτου, η μείωση του αντίκτυπου αυτών των φορέων είναι εξαιρετικά σημαντική για την πρόληψη των κινδύνων στον κυβερνοχώρο.

Το ανθρώπινο στοιχείο (που περιλαμβάνει σφάλματα, κακή χρήση και κοινωνικές επιθέσεις) που παίζει τεράστιο ρόλο σε κλεμμένα διαπιστευτήρια και επιθέσεις phishing είναι ένας κοινός φορέας απειλής – η βασική αιτία περίπου του 82% των παραβιάσεων δεδομένων το 2022.

Έτσι, αυτό το ιστολόγιο σάς βοηθά να κατανοήσετε τους φορείς επίθεσης και τρόπους για να ελαχιστοποιήσετε τον αντίκτυπό τους. Επομένως, χρησιμοποιήστε αυτό το ιστολόγιο για να εφαρμόσετε τις βέλτιστες πρακτικές ασφάλειας για να εξασφαλίσετε το μέλλον της επιχείρησής σας και να αποτρέψετε την οικονομική απώλεια.

Στη συνέχεια, ελέγξτε τις κορυφαίες ευπάθειες δικτύου που πρέπει να προσέξετε.