Αναζητάτε μια πιο ολοκληρωμένη λύση ασφάλειας δικτύου; Ας καταλάβουμε τη διαφορά μεταξύ VPN, SDP και ZTNA.

Τα VPN (εικονικά ιδιωτικά δίκτυα) βοηθούν τις επιχειρήσεις με ασφαλή πρόσβαση για τη σύνδεση υποκαταστημάτων, απομακρυσμένων εργαζομένων και τρίτων για περισσότερα από 25 χρόνια. Ωστόσο, οι απαιτήσεις δικτύου και επικοινωνίας εξελίσσονται συνεχώς και οι εξελιγμένες απειλές για την ασφάλεια στον κυβερνοχώρο γίνονται όλο και πιο συνηθισμένες.

Επιπλέον, η έρευνα το δείχνει 55 τοις εκατό οι εταιρείες έχουν τώρα εργαζομένους που είναι συχνά απομακρυσμένοι, 50 τοις εκατό των δεδομένων της εταιρείας αποθηκεύονται στο σύννεφο και οι κίνδυνοι είναι εξίσου πιθανό να υπάρχουν εντός της περιμέτρου όσο και εκτός. Ως αποτέλεσμα, τα VPN αρχίζουν να δείχνουν την ηλικία τους επειδή δεν αντιμετωπίζουν επαρκώς τα προβλήματα ασφάλειας στο νέο τοπίο.

Ο τρέχων πάροχος VPN ενδέχεται να μην είναι σε θέση να εκσυγχρονίσει την τεχνολογία του για να προσαρμοστεί στις απειλές ασφαλείας που αντιμετωπίζουμε σήμερα. Εδώ εμφανίζονται οι Περιμέτρους Καθορισμένες από Λογισμικό (SDP) και η πρόσβαση σε δίκτυα μηδενικής εμπιστοσύνης (ZTNA). Αυτές είναι παρόμοιες προσεγγίσεις με τα VPN, αλλά πιο καινοτόμες, αυστηρές και ολοκληρωμένες λύσεις ασφάλειας δικτύου.

Πίνακας περιεχομένων

Τι είναι το VPN, το SDP και το ZTNA;

Ας τους καταλάβουμε!

Εικονικά ιδιωτικά δίκτυα (VPN)

Το VPN αναφέρεται σε μια σύνδεση δικτύου που βασίζεται σε εικονικές ασφαλείς σήραγγες μεταξύ σημείων που προστατεύουν τους χρήστες σε δημόσια δίκτυα. Τα VPN ελέγχουν την ταυτότητα των χρηστών εκτός του δικτύου πριν τους διοχετεύσουν στο εσωτερικό. Μόνο οι χρήστες που είναι συνδεδεμένοι στο VPN μπορούν να δουν και να αποκτήσουν πρόσβαση σε στοιχεία και να αποκτήσουν ορατότητα στη δραστηριότητα του δικτύου.

Ας υποθέσουμε ότι χρησιμοποιείτε ένα VPN για να περιηγηθείτε στο Διαδίκτυο. Σε αυτήν την περίπτωση, ο ISP (Παροχέας Υπηρεσιών Διαδικτύου) και άλλα τρίτα μέρη δεν θα μπορούν να παρακολουθούν τους ιστότοπους που επισκέπτεστε ή τα δεδομένα που μεταδίδετε και λαμβάνετε, επειδή ο διακομιστής VPN γίνεται η πηγή των δεδομένων σας. Κρυπτογραφεί την επισκεψιμότητά σας στο Διαδίκτυο και κρύβει την ηλεκτρονική σας ταυτότητα σε πραγματικό χρόνο. Ομοίως, οι εγκληματίες του κυβερνοχώρου δεν μπορούν να παραβιάσουν την κυκλοφορία σας στο Διαδίκτυο για να κλέψουν τα προσωπικά σας στοιχεία.

Ωστόσο, τα VPN έχουν αρκετά μειονεκτήματα. Για παράδειγμα, το cloud computing και το Software-as-a-Service (SaaS) δεν χρησιμοποιήθηκαν όταν εφευρέθηκε το VPN παλαιού τύπου. Όταν αναπτύχθηκαν τα VPN, οι περισσότερες εταιρείες αποθήκευαν τα δεδομένα τους σε εσωτερικά εταιρικά δίκτυα. Και η εξ αποστάσεως απασχόληση ήταν ασυνήθιστη αυτή την εποχή.

Μειονεκτήματα του VPN

Ακολουθούν ορισμένα μειονεκτήματα των VPN που τα καθιστούν ανασφαλή και άβολα για τους οργανισμούς σήμερα:

Ανοιχτές θύρες: Οι συγκεντρωτές VPN (ο εξοπλισμός δικτύου που παρέχει τις συνδέσεις VPN) βασίζονται σε ανοιχτές θύρες για τη δημιουργία συνδέσεων VPN. Το πρόβλημα είναι ότι οι εγκληματίες του κυβερνοχώρου συχνά στοχεύουν ανοιχτές θύρες και τις χρησιμοποιούν για να αποκτήσουν πρόσβαση σε δίκτυα.

Πρόσβαση σε επίπεδο δικτύου: Μόλις ένα VPN ελέγξει την ταυτότητα των χρηστών και τους αφήσει να εισέλθουν στο δίκτυο, έχουν απεριόριστη πρόσβαση, γεγονός που εκθέτει το δίκτυο σε απειλές. Αυτό το ελάττωμα σχεδιασμού αφήνει τα δεδομένα, τις εφαρμογές και την πνευματική ιδιοκτησία μιας εταιρείας ευάλωτα σε επιθέσεις.

Ανεπαρκής εξουσιοδότηση: Σε αντίθεση με το SDP και το ZTNA, τα VPN δεν απαιτούν αναγνώριση τόσο για τους χρήστες όσο και για τις συσκευές που προσπαθούν να αποκτήσουν πρόσβαση σε ένα δίκτυο. Και με τους χρήστες να έχουν πάντα κακές πρακτικές κωδικών πρόσβασης και για να μην αναφέρουμε τα εκατομμύρια των κλεμμένων διαπιστευτηρίων χρηστών που είναι διαθέσιμα προς πώληση στον σκοτεινό ιστό, οι χάκερ μπορούν να συλλάβουν και να παρακάμψουν κωδικούς ελέγχου ταυτότητας δύο παραγόντων στους διαδικτυακούς λογαριασμούς σας.

Τρωτά σημεία στο λογισμικό: Πολλά δημοφιλή συστήματα VPN έχουν ανακαλυφθεί ότι περιέχουν προβλήματα λογισμικού που οι απατεώνες μπόρεσαν να εκμεταλλευτούν με την πάροδο του χρόνου. Οι κυβερνοεγκληματίες πραγματοποιούν σάρωση για μη επιδιορθωμένο λογισμικό VPN επειδή αφήνει τις επιχειρήσεις ευάλωτες σε επιθέσεις. Αυτό ισχύει για χρήστες VPN που δεν έχουν ενημερώσει το λογισμικό τους ακόμα και όταν οι προμηθευτές προσφέρουν εγκαίρως ενημερώσεις κώδικα.

Αναποτελεσματικές επιδόσεις: Οι συγκεντρωτές VPN μπορεί να προκαλέσουν σημεία πνιγμού, με αποτέλεσμα αργή απόδοση, υπερβολική καθυστέρηση και γενικά κακή εμπειρία για τον χρήστη.

Άβολο: Η εγκατάσταση VPN είναι μια δαπανηρή και χρονοβόρα διαδικασία που απαιτεί μεγάλη προσπάθεια από την ομάδα ασφαλείας και τους χρήστες. Επιπλέον, τα VPN δεν αποτελούν ασφαλή λύση ασφάλειας δικτύου λόγω των τυπικών τεχνολογικών τρωτών σημείων που αυξάνουν την επιφάνεια επίθεσης.

Περιμετρική καθορισμένη από λογισμικό (SDP)

Το SDP, που αναφέρεται επίσης ως “Black Cloud”, είναι μια προσέγγιση ασφάλειας υπολογιστών που αποκρύπτει υποδομές συνδεδεμένες στο Διαδίκτυο, όπως διακομιστές, δρομολογητές και άλλα περιουσιακά στοιχεία της εταιρείας, ώστε να μην είναι ορατά από εξωτερικά μέρη και επιτιθέμενους, είτε εντός εγκατάστασης είτε στο cloud. .

Το SDP ελέγχει την πρόσβαση στους πόρους δικτύου των οργανισμών με βάση μια προσέγγιση ελέγχου ταυτότητας. Τα SDP ελέγχουν ταυτότητας τόσο της συσκευής όσο και της ταυτότητας των χρηστών, αξιολογώντας πρώτα την κατάσταση της συσκευής και επαληθεύοντας την ταυτότητα του χρήστη. Σε έναν πιστοποιημένο χρήστη δίνεται η κρυπτογραφημένη σύνδεση δικτύου, στην οποία κανένας άλλος χρήστης ή διακομιστής δεν μπορεί να έχει πρόσβαση. Αυτό το δίκτυο περιλαμβάνει επίσης μόνο τις υπηρεσίες στις οποίες ο χρήστης έχει πρόσβαση.

Αυτό σημαίνει ότι μόνο εξουσιοδοτημένοι χρήστες μπορούν να δουν και να έχουν πρόσβαση στα περιουσιακά στοιχεία της εταιρείας από έξω, αλλά κανείς άλλος δεν μπορεί. Αυτό διακρίνει το SDP από τα VPN, τα οποία επιβάλλουν περιορισμούς στα προνόμια των χρηστών, ενώ επιτρέπουν απεριόριστη πρόσβαση στο δίκτυο.

Πρόσβαση στο δίκτυο Zero Trust (ZTNA)

Η λύση ασφαλείας ZTNA επιτρέπει την ασφαλή απομακρυσμένη πρόσβαση σε εφαρμογές και υπηρεσίες με βάση τους κανονισμούς ελέγχου πρόσβασης.

Με άλλα λόγια, το ZTNA δεν εμπιστεύεται κανέναν χρήστη ή συσκευή και περιορίζει την πρόσβαση σε πόρους δικτύου ακόμα κι αν ο χρήστης είχε πρόσβαση σε αυτούς τους ίδιους πόρους προηγουμένως.

Το ZTNA διασφαλίζει ότι κάθε άτομο και διαχειριζόμενη συσκευή που προσπαθεί να αποκτήσει πρόσβαση σε πόρους σε ένα δίκτυο μηδενικής αξιοπιστίας υποβάλλεται σε αυστηρή διαδικασία επαλήθευσης ταυτότητας και ελέγχου ταυτότητας, είτε βρίσκεται εντός είτε εκτός της περιμέτρου του δικτύου.

Μόλις το ZTNA αποκτήσει πρόσβαση και επικυρώσει τον χρήστη, το σύστημα παραχωρεί στον χρήστη πρόσβαση στην εφαρμογή μέσω ενός ασφαλούς, κρυπτογραφημένου καναλιού. Αυτό προσθέτει ένα επιπλέον επίπεδο ασφάλειας στις εταιρικές εφαρμογές και υπηρεσίες αποκρύπτοντας διευθύνσεις IP που διαφορετικά θα ήταν εκτεθειμένες στο κοινό.

Ένας από τους ηγέτες στη λύση ZTNA είναι Περίμετρος 81.

SDP έναντι VPN

Τα SDP είναι πιο ασφαλή επειδή, σε αντίθεση με τα VPN, τα οποία επιτρέπουν σε όλους τους συνδεδεμένους χρήστες να έχουν πρόσβαση σε ολόκληρο το δίκτυο, τα SDP επιτρέπουν στους χρήστες να έχουν τη σύνδεση του ιδιωτικού τους δικτύου. Οι χρήστες μπορούν να έχουν πρόσβαση μόνο σε εταιρικά περιουσιακά στοιχεία που τους έχουν εκχωρηθεί.

Τα SDP μπορεί επίσης να είναι πιο διαχειρίσιμα από τα VPN, ιδιαίτερα εάν οι εσωτερικοί χρήστες απαιτούν πολλά επίπεδα πρόσβασης. Η χρήση VPN για τη διαχείριση πολλών επιπέδων πρόσβασης στο δίκτυο απαιτεί την ανάπτυξη πολλών πελατών VPN. Με το SPD, δεν υπάρχει κανένας πελάτης στον οποίο συνδέονται όλοι όσοι χρησιμοποιούν τους ίδιους πόρους. Αντίθετα, κάθε χρήστης έχει τη σύνδεση δικτύου του. Είναι σχεδόν σαν να είχε ο καθένας το δικό του προσωπικό εικονικό ιδιωτικό δίκτυο (VPN).

Επιπλέον, τα SDP επικυρώνουν τόσο τις συσκευές όσο και τους χρήστες πριν αποκτήσουν πρόσβαση στο δίκτυο, γεγονός που καθιστά πολύ πιο δύσκολο για έναν εισβολέα να αποκτήσει πρόσβαση στο σύστημα χρησιμοποιώντας μόνο κλεμμένα διαπιστευτήρια.

Τα SDP και τα VPN διακρίνονται από μερικά άλλα βασικά χαρακτηριστικά:

- Τα SDP δεν περιορίζονται από γεωγραφία ή υποδομές. Αυτό σημαίνει ότι το SPD μπορεί να χρησιμοποιηθεί για την ασφάλεια τόσο της εσωτερικής υποδομής όσο και της υποδομής cloud, επειδή βασίζονται σε λογισμικό και όχι σε υλικό.

- Οι εγκαταστάσεις πολλαπλών νέφους και οι υβριδικές εγκαταστάσεις cloud ενσωματώνονται επίσης εύκολα με τα SDP.

- Τα SDP μπορούν να συνδέουν χρήστες από οπουδήποτε. δεν χρειάζεται να βρίσκονται εντός των ορίων του φυσικού δικτύου μιας εταιρείας. Αυτό σημαίνει ότι τα SDP είναι πιο χρήσιμα στη διαχείριση απομακρυσμένων ομάδων.

VPN εναντίον ZTNA

Σε αντίθεση με τα VPN, τα οποία εμπιστεύονται κάθε χρήστη και συσκευή εντός του δικτύου και παρέχουν πλήρη πρόσβαση στο LAN (τοπικό δίκτυο), η σχεδίαση Zero Trust λειτουργεί με βάση την αρχή ότι κανένας χρήστης, υπολογιστής ή δίκτυο, εντός ή εκτός της περιμέτρου, δεν μπορεί να αξιόπιστο – από προεπιλογή.

Η ασφάλεια Zero Trust διασφαλίζει ότι όλοι όσοι επιχειρούν να αποκτήσουν πρόσβαση σε πόρους δικτύου επαληθεύονται και ότι ο χρήστης έχει πρόσβαση μόνο σε εκείνες τις υπηρεσίες που του έχουν εξουσιοδοτηθεί ρητά. Το ZTNA εξετάζει τη στάση της συσκευής, την κατάσταση ελέγχου ταυτότητας και τη θέση του χρήστη για να διασφαλίσει την αξιοπιστία του προ-έλεγχου.

Αυτό επιλύει ένα τυπικό πρόβλημα VPN στο οποίο οι απομακρυσμένοι χρήστες BYOD (φέρτε τη δική σας συσκευή) έχουν τον ίδιο βαθμό πρόσβασης με τους χρήστες σε ένα εταιρικό γραφείο, αν και συχνά έχουν λιγότερους περιορισμούς ασφαλείας.

Μια άλλη διαφορά είναι ότι παρόλο που μια κλασική ασφάλεια δικτύου VPN μπορεί να αποτρέψει την πρόσβαση εκτός δικτύου, έχουν σχεδιαστεί για να εμπιστεύονται τους χρήστες εντός του δικτύου από προεπιλογή. Παρέχουν στους χρήστες πρόσβαση σε όλα τα στοιχεία του δικτύου. Το πρόβλημα με αυτήν τη στρατηγική είναι ότι μόλις ένας εισβολέας αποκτήσει πρόσβαση στο δίκτυο, έχει τον απόλυτο έλεγχο σε οτιδήποτε υπάρχει μέσα.

Ένα δίκτυο μηδενικής αξιοπιστίας επιτρέπει επίσης στις ομάδες ασφαλείας να ορίζουν πολιτικές ελέγχου πρόσβασης για την τοποθεσία ή τη συσκευή για να αποτρέπουν τη σύνδεση μη επιδιορθωμένης ή ευάλωτων συσκευών στις υπηρεσίες δικτύου της εταιρείας.

Συνοψίζοντας, το ZTNA έχει πολλά πλεονεκτήματα έναντι του VPN:

- Πιο ασφαλές – Το ZTNA δημιουργεί έναν μανδύα αορατότητας γύρω από τους χρήστες και τις εφαρμογές.

- Μόνο οι κατανεμημένοι πόροι της εταιρείας που βασίζονται σε σύννεφο και οι εσωτερικοί διακομιστές είναι διαθέσιμοι τόσο σε απομακρυσμένους εργαζόμενους όσο και σε επιτόπιους χρήστες.

- Πιο απλό στον χειρισμό – Το ZTNA είναι κατασκευασμένο από κάτω προς τα πάνω για το σημερινό τοπίο ασφάλειας δικτύου, με εξαιρετική απόδοση και εύκολη ενσωμάτωση στο μυαλό.

- Καλύτερη απόδοση — Οι λύσεις ZTNA που βασίζονται σε cloud διασφαλίζουν επαρκή έλεγχο ταυτότητας τόσο του χρήστη όσο και της συσκευής, καταργώντας τα προβλήματα ασφαλείας που δημιουργούν τα VPN.

- Η επεκτασιμότητα είναι πιο εύκολη – Το ZTNA είναι μια πλατφόρμα που βασίζεται σε σύννεφο που είναι εύκολο να κλιμακωθεί και δεν απαιτεί εξοπλισμό.

SDP εναντίον ZTNA

Το SDP (Software Defined Perimeters) και το ZTNA (Zero Trust Networks Access) χρησιμοποιούν την έννοια του σκοτεινού νέφους για να εμποδίζουν τους μη εξουσιοδοτημένους χρήστες και συσκευές να βλέπουν εφαρμογές και υπηρεσίες στις οποίες δεν έχουν πρόσβαση.

Το ZTNA και το SDP επιτρέπουν στους χρήστες πρόσβαση μόνο στους συγκεκριμένους πόρους που χρειάζονται, γεγονός που μειώνει σημαντικά τον κίνδυνο πλευρικής μετακίνησης που διαφορετικά θα ήταν δυνατή με τα VPN, ειδικά εάν ένα παραβιασμένο τελικό σημείο ή διαπιστευτήρια επέτρεπαν τη σάρωση και την περιστροφή σε άλλες υπηρεσίες.

Τα SDP χρησιμοποιούν μια αρχιτεκτονική μηδενικής εμπιστοσύνης από προεπιλογή, πράγμα που σημαίνει ότι η πρόσβαση αποκρύπτεται εκτός εάν ένας χρήστης μπορεί να επαληθεύσει ικανοποιητικά την ταυτότητά του.

Ενσωμάτωση του τρέχοντος VPN σας με SDP και ZTNA

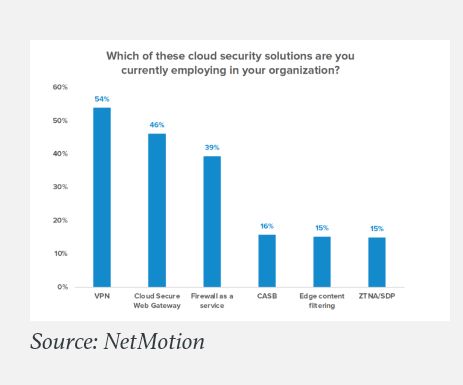

Τα VPN εξακολουθούν να είναι η πιο δημοφιλής τεχνολογία ασφάλειας πρόσβασης στο cloud, σύμφωνα με πρόσφατο Έρευνα NetMotion από 750 στελέχη πληροφορικής. Περισσότερο από το 54 τοις εκατό των εταιρειών χρησιμοποίησαν VPN για να παρέχουν ασφαλή απομακρυσμένη πρόσβαση το 2020, σε σύγκριση με το 15 τοις εκατό που χρησιμοποίησε λύσεις ZTNA και SDP.

Μια άλλη έρευνα που διεξήγαγε η εταιρεία δείχνει ότι το 45 τοις εκατό των επιχειρήσεων σχεδιάζει να χρησιμοποιήσει VPN για τουλάχιστον άλλα τρία χρόνια.

Αλλά για να δημιουργήσετε μια πιο ολοκληρωμένη και ασφαλή σύνδεση δικτύου μεταξύ χρηστών και συσκευών, μπορείτε να ενσωματώσετε το SDP και το ZTNA με το τρέχον VPN σας. Χρησιμοποιώντας αυτά τα εργαλεία λύσεων ασφαλείας, μπορεί να είναι πολύ εύκολο για την ομάδα ασφαλείας να προσαρμόσει και να αυτοματοποιήσει την πρόσβαση με βάση τους ρόλους και τις ανάγκες ενός υπαλλήλου εντός του οργανισμού.

Και η πρόσβαση σε ευαίσθητα δεδομένα και εφαρμογές μπορεί να διατηρηθεί ασφαλής, ενώ παραμένει απρόσκοπτη και διακριτική, ανεξάρτητα από το αν οι εργαζόμενοι βρίσκονται εντός των εγκαταστάσεων ή στο cloud.

Τελευταίες λέξεις 👨🏫

Καθώς οι ομάδες δικτύου, IT και ασφάλειας συνεργάζονται για να ελαχιστοποιήσουν την υπηρεσία επίθεσης και να αποτρέψουν απειλές στους οργανισμούς τους, πολλοί μπορεί να ανακαλύψουν ότι η επένδυση σε μια λύση SDP ή ZTNA και η ενσωμάτωσή της με το τρέχον VPN είναι η πιο λογική λύση.

Θα ανακαλύψουν επίσης ότι αυτές οι αλλαγές ασφαλείας δεν χρειάζεται να είναι γρήγορες, ενοχλητικές ή δαπανηρές. Αλλά μπορούν και πρέπει να είναι αρκετά αποτελεσματικά.