Εάν είστε διαχειριστής συστήματος, έχετε ακούσει για τους κινδύνους που σχετίζονται με πολλούς λογαριασμούς με προνομιακή πρόσβαση σε σημαντικά στοιχεία πληροφορικής. Διαβάστε σχετικά με τις καλύτερες λύσεις για να τα κρατήσετε υπό έλεγχο.

Η κατάσταση με την προνομιακή πρόσβαση μπορεί γρήγορα να ξεφύγει από τον έλεγχο όταν αυξάνεται ο αριθμός των χρηστών, μαζί με τον αριθμό των εφαρμογών, συσκευών, ακόμη και τύπων υποδομής.

Πρέπει να εφαρμόσετε μια προνομιακή λύση διαχείρισης πρόσβασης για να αποφύγετε μια τέτοια προβληματική κατάσταση. Ας ξεκινήσουμε απαντώντας στην πιο προφανή ερώτηση:

Πίνακας περιεχομένων

Τι είναι η Προνομιακή Διαχείριση Πρόσβασης;

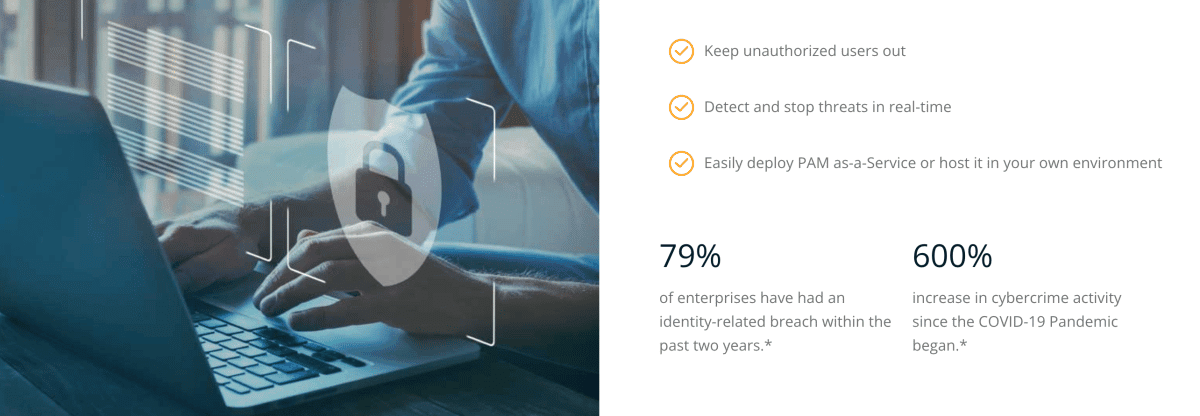

Η Προνομιακή Διαχείριση Πρόσβασης (PAM) είναι ένα σύνολο στρατηγικών και τεχνολογιών κυβερνοασφάλειας για την άσκηση ελέγχου σε αυξημένη («προνομιακή») πρόσβαση και δικαιώματα για χρήστες, λογαριασμούς, διαδικασίες και συστήματα σε περιβάλλον πληροφορικής.

Καθορίζοντας το κατάλληλο επίπεδο προνομιακών ελέγχων πρόσβασης, το PAM βοηθά τους οργανισμούς να μειώσουν τις επιφάνειες επιθέσεων και να αποτρέψουν (ή τουλάχιστον να μετριάσουν) ζημιές από εξωτερικές επιθέσεις, καθώς και εσωτερικές απόπειρες δολιοφθοράς ή πράξεις αμέλειας.

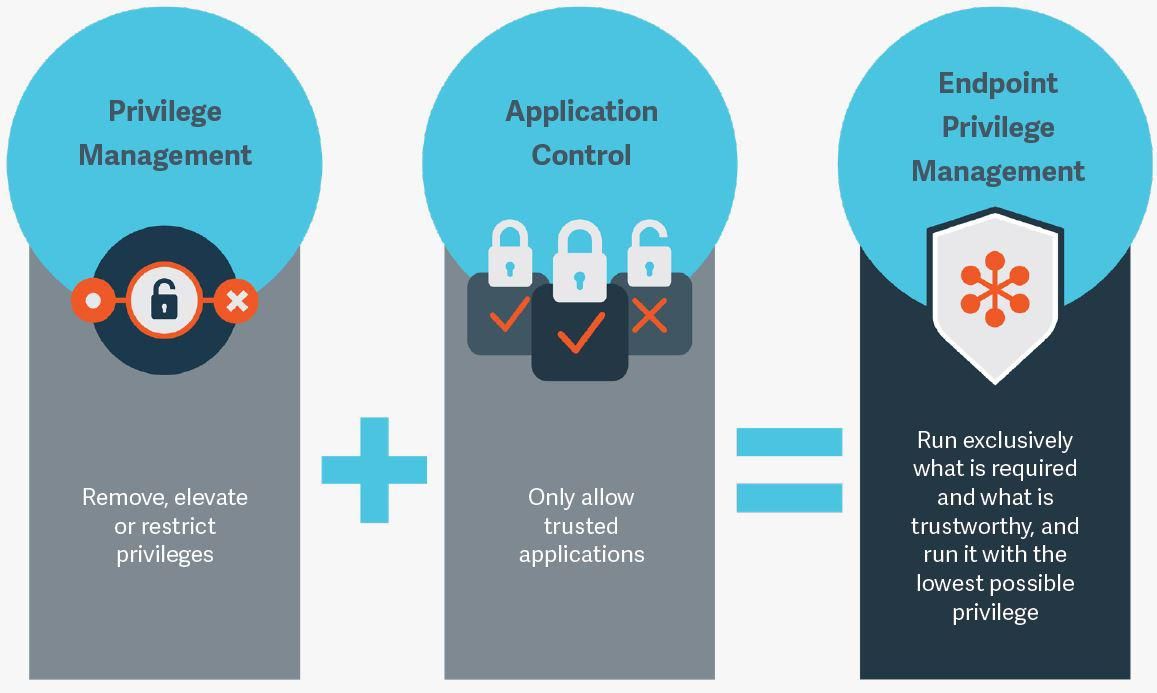

Αν και η διαχείριση προνομίων περιλαμβάνει πολλές στρατηγικές, κεντρικός στόχος είναι η εφαρμογή των ελάχιστων προνομίων, που ορίζεται ως ο περιορισμός των δικαιωμάτων πρόσβασης και των αδειών στο απόλυτο ελάχιστο που απαιτείται για τους χρήστες, τους λογαριασμούς, τις εφαρμογές και τις συσκευές για να εκτελούν τις συνήθεις εξουσιοδοτημένες δραστηριότητές τους.

Πολλοί αναλυτές και τεχνολόγοι θεωρούν το PAM μία από τις πιο κρίσιμες πρωτοβουλίες ασφάλειας για τη μείωση του κινδύνου στον κυβερνοχώρο και την επίτευξη υψηλής απόδοσης επένδυσης στην ασφάλεια.

Πώς λειτουργεί η Προνομιακή Διαχείριση Πρόσβασης (PAM);

Η διαχείριση της προνομιακής πρόσβασης λειτουργεί με βάση την αρχή του ελάχιστου προνομίου, έτσι ώστε ακόμη και οι πιο προνομιούχοι χρήστες να έχουν πρόσβαση μόνο σε ό,τι χρειάζονται. Τα εργαλεία διαχείρισης προνομιακής πρόσβασης είναι συνήθως μέρη ευρύτερων λύσεων PAM που έχουν σχεδιαστεί για την αντιμετώπιση διαφόρων προκλήσεων που σχετίζονται με την παρακολούθηση, την ασφάλεια και τη διαχείριση προνομιακών λογαριασμών.

Μια λύση που έχει σχεδιαστεί για διαχείριση προνομιακής πρόσβασης πρέπει να παρέχει τη δυνατότητα παρακολούθησης και καταγραφής όλης της δραστηριότητας προνομιακής πρόσβασης και, στη συνέχεια, αναφορά της σε έναν διαχειριστή. Ο διαχειριστής μπορεί να παρακολουθεί την προνομιακή πρόσβαση και να εντοπίσει σε ποιες περιπτώσεις μπορεί να γίνει κατάχρηση.

Η λύση πρέπει να διευκολύνει τους sysadmins να εντοπίζουν ανωμαλίες και πιθανές απειλές για να λάβουν άμεσα μέτρα και να περιορίσουν τη ζημιά. Τα βασικά χαρακτηριστικά μιας προνομιακής λύσης διαχείρισης πρόσβασης θα πρέπει να περιλαμβάνουν:

- Προσδιορίστε, διαχειριστείτε και παρακολουθήστε προνομιούχους λογαριασμούς σε όλα τα συστήματα και τις εφαρμογές μέσα σε ένα δίκτυο.

- Ελέγξτε την πρόσβαση σε προνομιούχους λογαριασμούς, συμπεριλαμβανομένης της πρόσβασης που μπορεί να είναι κοινόχρηστη ή διαθέσιμη σε περιπτώσεις έκτακτης ανάγκης.

- Δημιουργήστε τυχαία και ασφαλή διαπιστευτήρια για προνομιούχους λογαριασμούς, συμπεριλαμβανομένων κωδικών πρόσβασης, ονομάτων χρήστη και κλειδιών.

- Παρέχετε έλεγχο ταυτότητας πολλαπλών παραγόντων.

- Περιορίστε και ελέγξτε προνομιακές εντολές, εργασίες και δραστηριότητες.

- Διαχειριστείτε την κοινή χρήση διαπιστευτηρίων μεταξύ υπηρεσιών για να περιορίσετε την έκθεση.

PAM εναντίον IAM

Η προνομιακή διαχείριση πρόσβασης (PAM) και η διαχείριση πρόσβασης ταυτότητας (IAM) είναι συνήθεις τρόποι διατήρησης υψηλού επιπέδου ασφάλειας και επιτρέπουν στους χρήστες πρόσβαση σε στοιχεία πληροφορικής ανεξαρτήτως τοποθεσίας και συσκευής.

Είναι σημαντικό για το προσωπικό των επιχειρήσεων και της πληροφορικής να κατανοήσει τη διαφορά μεταξύ των δύο προσεγγίσεων και τον ρόλο τους στη χρήση τους για την εξασφάλιση πρόσβασης σε ιδιωτικές και ευαίσθητες πληροφορίες.

Το IAM είναι ένας γενικότερος όρος. Χρησιμοποιείται κυρίως για τον εντοπισμό και την εξουσιοδότηση χρηστών σε ολόκληρο τον οργανισμό. Από την άλλη πλευρά, το PAM είναι ένα υποσύνολο του IAM που εστιάζει σε προνομιούχους χρήστες, δηλαδή σε αυτούς που χρειάζονται άδεια για πρόσβαση στα πιο ευαίσθητα δεδομένα.

Το IAM αναφέρεται στον εντοπισμό, τον έλεγχο ταυτότητας και την εξουσιοδότηση προφίλ χρηστών που χρησιμοποιούν μοναδικές ψηφιακές ταυτότητες. Οι λύσεις IAM παρέχουν στις επιχειρήσεις έναν συνδυασμό χαρακτηριστικών συμβατών με μια προσέγγιση μηδενικής εμπιστοσύνης στον κυβερνοχώρο, η οποία απαιτεί από τους χρήστες να επαληθεύουν την ταυτότητά τους κάθε φορά που ζητούν πρόσβαση σε διακομιστή, εφαρμογή, υπηρεσία ή άλλο στοιχείο πληροφορικής.

Η ακόλουθη επισκόπηση των κορυφαίων διαθέσιμων λύσεων PAM, τόσο ως συστήματα που βασίζονται σε σύννεφο όσο και ως τοπικά εγκατεστημένα on-prem συστήματα.

StrongDM

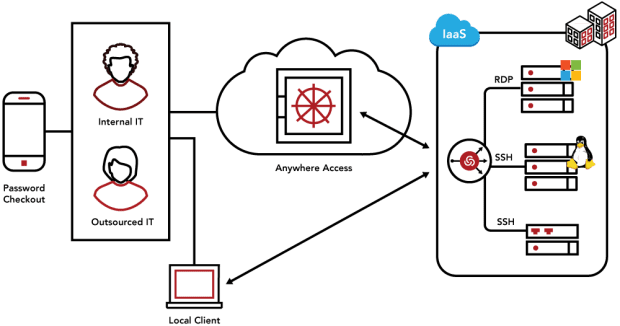

StrongDM παρέχει μια πλατφόρμα πρόσβασης υποδομής που εξαλείφει τις λύσεις τελικού σημείου και καλύπτει όλα τα πρωτόκολλα. Είναι ένας διακομιστής μεσολάβησης που συνδυάζει μεθόδους ελέγχου ταυτότητας, εξουσιοδότησης, δικτύωσης και παρατηρησιμότητας σε μια ενιαία πλατφόρμα.

Αντί να περιπλέκουν την πρόσβαση, οι μηχανισμοί εκχώρησης αδειών του StrongDM επιταχύνουν την πρόσβαση παραχωρώντας και ανακαλώντας άμεσα τη λεπτομερή πρόσβαση με τα λιγότερα προνόμια χρησιμοποιώντας έλεγχο πρόσβασης βάσει ρόλου (RBAC), έλεγχο πρόσβασης βάσει χαρακτηριστικών (ABAC) ή εγκρίσεις τελικού σημείου για όλους τους πόρους.

Η επιβίβαση και η αποβίβαση εργαζομένων επιτυγχάνονται με ένα μόνο κλικ, επιτρέποντας την προσωρινή έγκριση των αυξημένων προνομίων για ευαίσθητες λειτουργίες με το Slack, το Microsoft Teams και το PagerDuty.

Το StrongDM σάς επιτρέπει να συνδέετε κάθε τελικό χρήστη ή υπηρεσία με τους ακριβείς πόρους που χρειάζονται, ανεξάρτητα από την τοποθεσία τους. Επιπλέον, αντικαθιστά την πρόσβαση VPN και τους κεντρικούς υπολογιστές προμαχώνων με δίκτυα μηδενικής εμπιστοσύνης.

Το StrongDM έχει πολλές επιλογές αυτοματισμού, όπως ενσωμάτωση ροών εργασίας πρόσβασης στον υπάρχοντα αγωγό ανάπτυξης, ροή αρχείων καταγραφής στο SIEM και συλλογή αποδεικτικών στοιχείων για διάφορους ελέγχους πιστοποίησης, συμπεριλαμβανομένων των SOC 2, SOX, ISO 27001 και HIPAA.

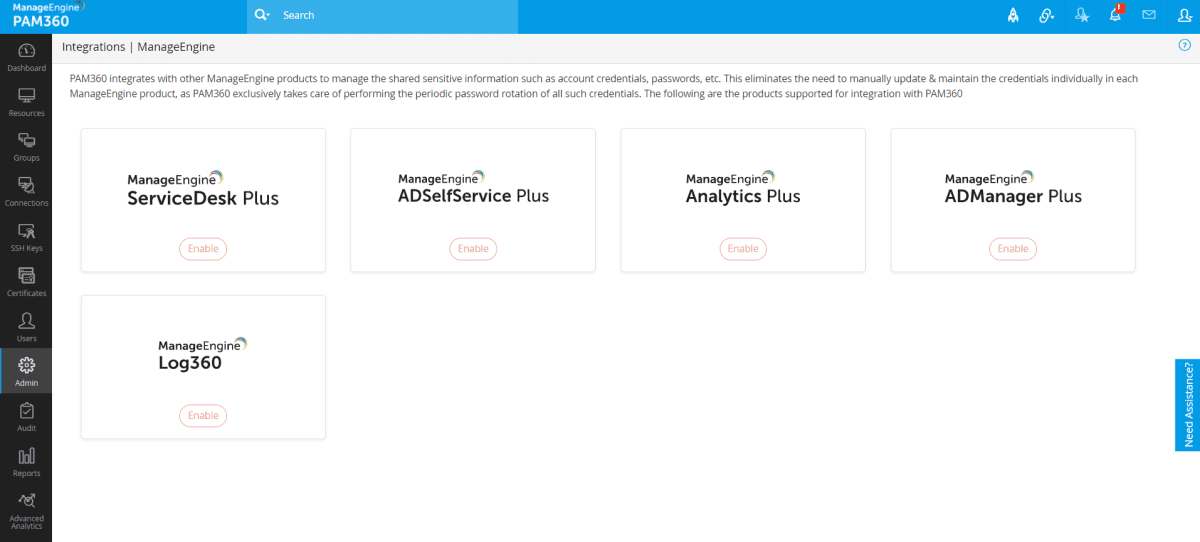

ManageEngine PAM360

PAM360 είναι μια ολοκληρωμένη λύση για εταιρείες που θέλουν να ενσωματώσουν το PAM στις λειτουργίες ασφαλείας τους. Με τις δυνατότητες ολοκλήρωσης συμφραζομένων του PAM360, μπορείτε να δημιουργήσετε μια κεντρική κονσόλα όπου διασυνδέονται διάφορα μέρη του συστήματος διαχείρισης IT για έναν πιο βαθύ συσχετισμό των δεδομένων προνομιακής πρόσβασης και των συνολικών δεδομένων δικτύου, διευκολύνοντας σημαντικά συμπεράσματα και ταχύτερη αποκατάσταση.

Το PAM360 διασφαλίζει ότι καμία προνομιακή διαδρομή πρόσβασης στα κρίσιμα για την αποστολή σας στοιχεία δεν μένει χωρίς διαχείριση, άγνωστη ή χωρίς παρακολούθηση. Για να γίνει αυτό δυνατό, παρέχει ένα θησαυροφυλάκιο διαπιστευτηρίων όπου μπορείτε να αποθηκεύετε προνομιούχους λογαριασμούς. Αυτό το θησαυροφυλάκιο προσφέρει κεντρική διαχείριση, δικαιώματα πρόσβασης βάσει ρόλων και κρυπτογράφηση AES-256.

Με τους έγκαιρους ελέγχους για λογαριασμούς τομέα, το PAM360 εκχωρεί αυξημένα προνόμια μόνο όταν τα χρειάζονται οι χρήστες. Μετά από ένα ορισμένο χρονικό διάστημα, τα δικαιώματα ανακαλούνται αυτόματα και οι κωδικοί πρόσβασης επαναφέρονται.

Εκτός από τη διαχείριση της προνομιακής πρόσβασης, το PAM360 διευκολύνει τους προνομιούχους χρήστες να συνδέονται με απομακρυσμένους κεντρικούς υπολογιστές με ένα μόνο κλικ, χωρίς πρόσθετα προγράμματος περιήγησης ή πράκτορες τελικού σημείου. Αυτή η λειτουργία παρέχει μια σήραγγα συνδέσεων μέσω κρυπτογραφημένων πυλών χωρίς κωδικό πρόσβασης που παρέχουν μέγιστη προστασία.

Teleport

της Teleport στρατηγική είναι η ενοποίηση όλων των πτυχών της πρόσβασης στην υποδομή σε μια ενιαία πλατφόρμα για τους μηχανικούς λογισμικού και τις εφαρμογές που αναπτύσσουν. Αυτή η ενοποιημένη πλατφόρμα στοχεύει στη μείωση της επιφάνειας επίθεσης και του λειτουργικού κόστους, βελτιώνοντας παράλληλα την παραγωγικότητα και διασφαλίζοντας τη συμμόρφωση με τα πρότυπα.

Το Teleport’s Access Plane είναι μια λύση ανοιχτού κώδικα που αντικαθιστά κοινά διαπιστευτήρια, VPN και τεχνολογίες διαχείρισης προνομιακής πρόσβασης παλαιού τύπου. Σχεδιάστηκε ειδικά για να παρέχει την απαραίτητη πρόσβαση στην υποδομή χωρίς να παρεμποδίζει το έργο ή να μειώνει την παραγωγικότητα του προσωπικού πληροφορικής.

Οι επαγγελματίες ασφάλειας και οι μηχανικοί μπορούν να έχουν πρόσβαση σε διακομιστές Linux και Windows, σε συμπλέγματα Kubernetes, βάσεις δεδομένων και εφαρμογές DevOps όπως CI/CD, έλεγχος έκδοσης και πίνακες εργαλείων παρακολούθησης μέσω ενός μόνο εργαλείου.

Η Access Server Teleport χρησιμοποιεί ανοιχτά πρότυπα όπως πιστοποιητικά X.509, SAML, HTTPS και OpenID Connect, μεταξύ άλλων. Οι δημιουργοί του επικεντρώθηκαν στην απλότητα εγκατάστασης και χρήσης, καθώς αυτοί είναι οι πυλώνες μιας καλής εμπειρίας χρήστη και μιας σταθερής στρατηγικής ασφάλειας. Επομένως, αποτελείται μόνο από δύο δυαδικά αρχεία: έναν πελάτη που επιτρέπει στους χρήστες να συνδεθούν για να αποκτήσουν πιστοποιητικά μικρής διάρκειας και τον πράκτορα Teleport, εγκατεστημένο σε οποιονδήποτε διακομιστή ή σύμπλεγμα Kubernetes με μία μόνο εντολή.

Okta

Okta είναι μια εταιρεία αφιερωμένη στον έλεγχο ταυτότητας, τον κατάλογο και τις λύσεις μεμονωμένης σύνδεσης. Παρέχει επίσης λύσεις PAM μέσω συνεργατών, οι οποίοι ενσωματώνονται με τα προϊόντα της για να παρέχουν κεντρική ταυτότητα, προσαρμόσιμες και προσαρμοστικές πολιτικές πρόσβασης, αναφορές συμβάντων σε πραγματικό χρόνο και μειωμένες επιφάνειες επιθέσεων.

Μέσω των ολοκληρωμένων λύσεων της Okta, οι επιχειρήσεις μπορούν αυτόματα να παρέχουν/απενεργοποιούν προνομιούχους χρήστες και λογαριασμούς διαχείρισης, ενώ παρέχουν άμεση πρόσβαση σε κρίσιμα περιουσιακά στοιχεία. Οι διαχειριστές IT μπορούν να ανιχνεύσουν ανώμαλη δραστηριότητα μέσω της ενσωμάτωσης με λύσεις αναλυτικών στοιχείων ασφαλείας, να ειδοποιήσουν και να αναλάβουν δράση για την πρόληψη κινδύνων.

Οριο

Η HashiCorp προσφέρει Οριο λύση για την παροχή διαχείρισης πρόσβασης βάσει ταυτότητας για δυναμικές υποδομές. Παρέχει επίσης απλή και ασφαλή διαχείριση περιόδων σύνδεσης και απομακρυσμένη πρόσβαση σε οποιοδήποτε αξιόπιστο σύστημα που βασίζεται σε ταυτότητα.

Με την ενσωμάτωση της λύσης Vault της HashiCorp, είναι δυνατό να ασφαλίσετε, να αποθηκεύσετε και να ελέγξετε δομικά την πρόσβαση σε διακριτικά, κωδικούς πρόσβασης, πιστοποιητικά και κλειδιά κρυπτογράφησης για την προστασία μυστικών και άλλων ευαίσθητων δεδομένων μέσω μιας διεπαφής χρήστη, μιας περιόδου λειτουργίας CLI ή ενός API HTTP.

Με το Boundary, είναι δυνατή η πρόσβαση σε κρίσιμους κεντρικούς υπολογιστές και συστήματα μέσω πολλαπλών προμηθευτών ξεχωριστά, χωρίς να απαιτείται διαχείριση μεμονωμένων διαπιστευτηρίων για κάθε σύστημα. Μπορεί να ενσωματωθεί με παρόχους ταυτότητας, εξαλείφοντας την ανάγκη έκθεσης της υποδομής στο κοινό.

Το Boundary είναι μια λύση ανοιχτού κώδικα αγνωστικής πλατφόρμας. Όντας μέρος του χαρτοφυλακίου HashiCorp, παρέχει φυσικά τη δυνατότητα εύκολης ενσωμάτωσης στις ροές εργασιών ασφαλείας, καθιστώντας το εύκολα εφαρμόσιμο στις περισσότερες πλατφόρμες δημόσιας cloud. Ο απαραίτητος κωδικός είναι ήδη στο GitHub και έτοιμος για χρήση.

Delinea

της Delinea Οι προνομιακές λύσεις διαχείρισης πρόσβασης στοχεύουν στην απλοποίηση της εγκατάστασης και της χρήσης του εργαλείου όσο το δυνατόν περισσότερο. Η εταιρεία κάνει τις λύσεις της έξυπνες, διευκολύνοντας τον καθορισμό των ορίων πρόσβασης. Είτε σε περιβάλλον cloud είτε σε περιβάλλον εσωτερικού χώρου, οι λύσεις PAM της Delinea είναι απλές στην ανάπτυξη, τη διαμόρφωση και τη διαχείριση χωρίς να επιβάλλεται θυσία στη λειτουργικότητα.

Η Delinea προσφέρει μια λύση που βασίζεται σε σύννεφο που επιτρέπει την ανάπτυξη σε εκατοντάδες χιλιάδες μηχανές. Αυτή η λύση αποτελείται από ένα Privilege Manager για σταθμούς εργασίας και Cloud Suite για διακομιστές.

Το Privilege Manager του επιτρέπει να ανακαλύπτει μηχανήματα, λογαριασμούς και εφαρμογές με δικαιώματα διαχειριστή, είτε σε σταθμούς εργασίας είτε σε διακομιστές που φιλοξενούνται στο cloud. Λειτουργεί ακόμη και σε μηχανές που ανήκουν σε διαφορετικούς τομείς. Καθορίζοντας κανόνες, μπορεί να εφαρμόσει αυτόματα πολιτικές για τη διαχείριση των προνομίων, ορίζοντας μόνιμα τη συμμετοχή σε τοπική ομάδα και εναλλάσσοντας αυτόματα διαπιστευτήρια που δεν έχουν προνόμια ανθρώπου.

Ένας οδηγός πολιτικής σάς επιτρέπει να ανυψώνετε, να απορρίπτετε και να περιορίζετε εφαρμογές με λίγα μόνο κλικ. Τέλος, το εργαλείο αναφοράς της Delinea παρέχει διορατικές πληροφορίες σχετικά με εφαρμογές που έχουν αποκλειστεί από κακόβουλο λογισμικό και τη λιγότερο προνομιακή συμμόρφωση. Προσφέρει επίσης ενσωμάτωση Privileged Behavior Analytics με το Privilege Manager Cloud.

BeyondTrust

BeyondTrust Το Privilege Management διευκολύνει την εξύψωση των προνομίων σε γνωστές και αξιόπιστες εφαρμογές που τα απαιτούν, ελέγχοντας τη χρήση της εφαρμογής και καταγράφοντας και αναφέροντας προνομιούχες δραστηριότητες. Αυτό το κάνει χρησιμοποιώντας εργαλεία ασφαλείας που υπάρχουν ήδη στην υποδομή σας.

Με το Privilege Manager, μπορείτε να δώσετε στους χρήστες τα ακριβή προνόμια που χρειάζονται για να ολοκληρώσουν τις εργασίες τους χωρίς τον κίνδυνο υπερβολικών προνομίων. Μπορείτε επίσης να ορίσετε πολιτικές και διανομές προνομίων, προσαρμόζοντας και προσδιορίζοντας το επίπεδο πρόσβασης που είναι διαθέσιμο σε ολόκληρο τον οργανισμό. Με αυτόν τον τρόπο, θα αποφύγετε επιθέσεις κακόβουλου λογισμικού λόγω υπέρβασης των προνομίων.

Μπορείτε να χρησιμοποιήσετε λεπτομερείς πολιτικές για να αυξήσετε τα προνόμια εφαρμογής για τυπικούς χρήστες Windows ή Mac, παρέχοντας επαρκή πρόσβαση για την ολοκλήρωση κάθε εργασίας. Το BeyondTrust Privilege Manager ενσωματώνεται με αξιόπιστες εφαρμογές γραφείου υποστήριξης, σαρωτές διαχείρισης ευπάθειας και εργαλεία SIEM μέσω συνδέσεων ενσωματωμένων στο εργαλείο.

Τα αναλυτικά στοιχεία ασφάλειας τελικού σημείου του BeyondTrust σάς επιτρέπουν να συσχετίζετε τη συμπεριφορά των χρηστών με την ευφυΐα ασφαλείας. Σας δίνει επίσης πρόσβαση σε μια πλήρη διαδρομή ελέγχου όλων των δραστηριοτήτων των χρηστών, ώστε να μπορείτε να επιταχύνετε την εγκληματολογική ανάλυση και να απλοποιήσετε τη συμμόρφωση της επιχείρησης.

Μία Ταυτότητα

Μία ΤαυτότηταΟι λύσεις της Privileged Access Management (PAM) μετριάζουν τους κινδύνους ασφαλείας και επιτρέπουν τη συμμόρφωση των επιχειρήσεων. Το προϊόν προσφέρεται σε λειτουργία SaaS ή σε λειτουργία εσωτερικής εγκατάστασης. Κάθε παραλλαγή σάς επιτρέπει να ασφαλίζετε, να ελέγχετε, να παρακολουθείτε, να αναλύετε και να ελέγχετε την προνομιακή πρόσβαση σε πολλά περιβάλλοντα και πλατφόρμες.

Επιπλέον, παρέχει την ευελιξία να δίνει πλήρη δικαιώματα σε χρήστες και εφαρμογές μόνο όταν είναι απαραίτητο, εφαρμόζοντας ένα μοντέλο λειτουργίας μηδενικής εμπιστοσύνης και ελάχιστων προνομίων σε όλες τις άλλες περιπτώσεις.

CyberArk

Με CyberArk Privileged Access Manager, μπορείτε να ανακαλύψετε και να ενσωματώσετε αυτόματα προνομιακά διαπιστευτήρια και μυστικά που χρησιμοποιούνται από ανθρώπινες ή μη οντότητες. Μέσω της κεντρικής διαχείρισης πολιτικών, η λύση του CyberArk επιτρέπει στους διαχειριστές συστήματος να ορίζουν πολιτικές για την εναλλαγή κωδικού πρόσβασης, την πολυπλοκότητα του κωδικού πρόσβασης, την εκχώρηση θησαυροφυλακίου ανά χρήστη και πολλά άλλα.

Η λύση μπορεί να αναπτυχθεί ως υπηρεσία (λειτουργία SaaS) ή μπορείτε να την εγκαταστήσετε στους διακομιστές σας (self-hosted).

Συγκεντρώστε

ο Συγκεντρώστε Η υπηρεσία Privilege Threat Analytics εντοπίζει κατάχρηση προνομιακής πρόσβασης προσθέτοντας ένα επίπεδο ασφάλειας στο cloud και στις υποδομές on-prem. Αυτό το επιτυγχάνει χρησιμοποιώντας προηγμένη ανάλυση συμπεριφοράς και προσαρμοστικό έλεγχο ταυτότητας πολλαπλών παραγόντων. Με τα εργαλεία του Centrify, είναι δυνατό να λαμβάνετε σχεδόν ειδοποιήσεις σε πραγματικό χρόνο για μη φυσιολογική συμπεριφορά όλων των χρηστών σε ένα δίκτυο.

Το Centrify Vault Suite σάς επιτρέπει να εκχωρείτε προνομιακή πρόσβαση σε κοινόχρηστους λογαριασμούς και διαπιστευτήρια, να διατηρείτε υπό έλεγχο κωδικούς πρόσβασης και μυστικά εφαρμογών και να ασφαλίζετε απομακρυσμένες συνεδρίες. Με τη σειρά του, με το Centrify Cloud Suite, ο οργανισμός σας μπορεί, ανεξαρτήτως μεγέθους, να διαχειρίζεται παγκοσμίως την προνομιακή πρόσβαση μέσω πολιτικών κεντρικής διαχείρισης που επιβάλλονται δυναμικά στον διακομιστή.

συμπέρασμα

Η κατάχρηση προνομίων είναι μία από τις κορυφαίες απειλές για την ασφάλεια στον κυβερνοχώρο σήμερα, που συχνά οδηγεί σε δαπανηρές απώλειες και ακόμη και σε ανάπηρες επιχειρήσεις. Είναι επίσης ένας από τους πιο δημοφιλείς φορείς επίθεσης μεταξύ των εγκληματιών του κυβερνοχώρου, επειδή, όταν εκτελείται με επιτυχία, παρέχει δωρεάν πρόσβαση στα σπλάχνα μιας εταιρείας, συχνά χωρίς να σημάνει συναγερμό μέχρι να γίνει η ζημιά. Η χρήση μιας κατάλληλης λύσης διαχείρισης πρόσβασης προνομίων είναι απαραίτητη κάθε φορά που οι κίνδυνοι κατάχρησης προνομίων λογαριασμού είναι δύσκολο να ελεγχθούν.