Ελάτε μαζί μου στην εξερεύνηση της Κρυπτογραφίας Cloud, των τύπων της και της ανάπτυξης του Google Cloud.

Ένα υποσύνολο του IaaS, το cloud computing είναι αρκετά μπροστά από τη φάση του τσιτάτου. Είναι μια κυρίαρχη δύναμη με άτομα, επιχειρήσεις και κυβερνήσεις που χρησιμοποιούν υπηρεσίες cloud για να περικόψουν τις ταλαιπωρίες μιας στοίβας τεχνολογίας εσωτερικής εγκατάστασης.

Το Cloud είναι η επιτομή της ευκολίας, της οικονομίας και της επεκτασιμότητας.

Με απλά λόγια, το cloud computing είναι όταν δανείζεστε υπολογιστικούς πόρους όπως αποθήκευση, μνήμη RAM, CPU κ.λπ., μέσω του Διαδικτύου χωρίς να φιλοξενείτε τίποτα.

Ένα παράδειγμα καθημερινής ζωής είναι το Google Drive ή το Yahoo Mail. Εμπιστευόμαστε αυτές τις εταιρείες με δεδομένα – μερικές φορές ευαίσθητες προσωπικές ή επιχειρηματικές πληροφορίες.

Γενικά, ένας μέσος χρήστης δεν ασχολείται με το απόρρητο ή την ασφάλεια του cloud computing. Ωστόσο, όποιος είναι αξιοπρεπώς ενημερωμένος για το ιστορικό της παρακολούθησης ή τις τρέχουσες εξελιγμένες επιθέσεις στον κυβερνοχώρο πρέπει να επιφυλάσσει την προσοχή του ή τουλάχιστον να ενημερωθεί για την κατάσταση που επικρατεί.

Πίνακας περιεχομένων

Τι είναι η Cloud Cryptography;

Η κρυπτογραφία cloud αντιμετωπίζει αυτό το αίσθημα ανασφάλειας κρυπτογραφώντας δεδομένα που είναι αποθηκευμένα στο cloud για να αποτρέψει τη μη εξουσιοδοτημένη πρόσβαση.

Η κρυπτογράφηση είναι μια τεχνική χρήσης κρυπτογράφησης (αλγόριθμου) για τη μετατροπή τυπικών πληροφοριών σε κωδικοποιημένη έκδοση. Σε αυτήν την περίπτωση, ο επιτιθέμενος δεν θα έχει νόημα από τις λεπτομέρειες ακόμα κι αν εκτεθεί.

Υπάρχουν διάφοροι τύποι κρυπτογραφήσεων με βάση την περίπτωση χρήσης. Επομένως, είναι σημαντικό να χρησιμοποιείτε έναν ποιοτικό κρυπτογράφηση για την κρυπτογράφηση δεδομένων cloud.

Για παράδειγμα, μπορείτε να καταλάβετε το ακόλουθο κείμενο:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Οχι!

Μπορεί να είναι κάποιο παζλ για έναν ανθρώπινο εγκέφαλο, αλλά χρησιμοποιήστε οποιονδήποτε αποκωδικοποιητή Caesar και θα τον διαλύσουν σε δευτερόλεπτα:

Ακόμη και κάποιος που γνωρίζει καλά την κρυπτογράφηση του Καίσαρα μπορεί να δει ότι όλα τα γράμματα στο κρυπτογραφημένο κείμενο είναι δύο αλφάβητα μπροστά από τα αντίστοιχα του απλού κειμένου.

Το θέμα λοιπόν είναι να χρησιμοποιήσετε έναν ισχυρό κρυπτογράφηση, όπως αυτός του AES-256.

Πώς λειτουργεί το Cloud Cryptography;

Οι τελευταίες γραμμές της προηγούμενης ενότητας μπορεί να έδιναν την εντύπωση ότι θα επιλέξετε έναν κρυπτογράφηση για την κρυπτογράφηση των δεδομένων.

Τεχνικά, μπορεί να λειτουργήσει έτσι. Αλλά κανονικά, ο πάροχος υπηρεσιών cloud ενεργοποιεί την εγγενή κρυπτογράφηση ή χρησιμοποιείτε την κρυπτογράφηση ως υπηρεσία από τρίτο μέρος.

Θα το χωρίσουμε λοιπόν σε δύο κατηγορίες και θα δούμε την εφαρμογή.

#1. Κρυπτογράφηση στην πλατφόρμα Cloud

Αυτή είναι η πιο απλοϊκή μέθοδος όπου ο φημισμένος πάροχος υπηρεσιών cloud φροντίζει για την κρυπτογράφηση.

Στην ιδανική περίπτωση, αυτό ισχύει για:

Δεδομένα σε κατάσταση ηρεμίας

Αυτό συμβαίνει όταν τα δεδομένα αποθηκεύονται σε κρυπτογραφημένη μορφή πριν μεταφερθούν στα δοχεία αποθήκευσης ή μετά.

Δεδομένου ότι η κρυπτογραφία cloud είναι μια νέα προσέγγιση, δεν υπάρχει προκαθορισμένος τρόπος να γίνουν τα πράγματα. Υπάρχουν πολλές ερευνητικές δημοσιεύσεις που δοκιμάζουν διάφορες μεθόδους, αλλά αυτό που είναι κρίσιμο είναι η εφαρμογή στην πραγματική ζωή.

Πώς λοιπόν μια κορυφαία εταιρεία υποδομής cloud, όπως το Google Cloud, προστατεύει τα δεδομένα σε κατάσταση ηρεμίας;

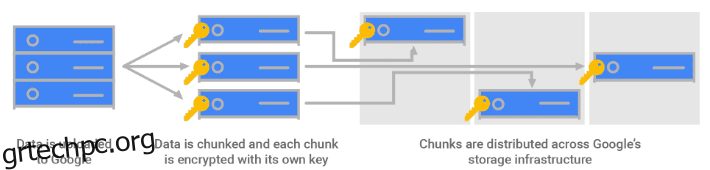

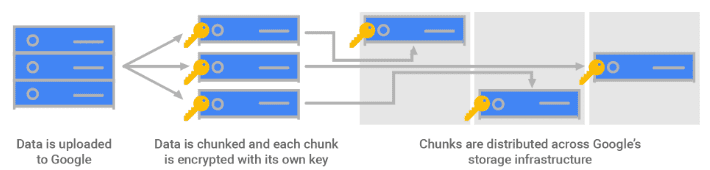

Σύμφωνα με τα αρχεία της Google, χωρίζουν τα δεδομένα σε μικρές ομάδες λίγων gigabyte που κατανέμονται στα δοχεία αποθήκευσης σε διαφορετικά μηχανήματα. Οποιοδήποτε συγκεκριμένο κοντέινερ μπορεί να περιέχει δεδομένα του ίδιου ή διαφορετικών χρηστών.

Επιπλέον, κάθε πακέτο κρυπτογραφείται ξεχωριστά, ακόμα κι αν βρίσκονται στο ίδιο κοντέινερ και ανήκουν σε έναν μόνο χρήστη. Αυτό σημαίνει ότι εάν το κλειδί κρυπτογράφησης που σχετίζεται με ένα πακέτο παραβιαστεί, άλλα αρχεία θα παραμείνουν ασφαλή.

Πηγή: Google Cloud

Πηγή: Google Cloud

Επιπλέον, το κλειδί κρυπτογράφησης αλλάζει με κάθε ενημέρωση δεδομένων.

Τα δεδομένα σε αυτό το επίπεδο αποθήκευσης κρυπτογραφούνται με AES-256, εκτός από ορισμένους μόνιμους δίσκους που δημιουργήθηκαν πριν από το 2015 με χρήση κρυπτογράφησης AES-128 bit.

Αυτό είναι λοιπόν το πρώτο επίπεδο κρυπτογράφησης – σε επίπεδο μεμονωμένου πακέτου.

Στη συνέχεια, οι μονάδες σκληρού δίσκου (HDD) ή οι μονάδες στερεάς κατάστασης (SSD) που φιλοξενούν αυτά τα κομμάτια δεδομένων κρυπτογραφούνται με ένα άλλο επίπεδο κρυπτογράφησης AES-256 bit, ενώ ορισμένα παλαιού τύπου HHD εξακολουθούν να χρησιμοποιούν AES-128. Λάβετε υπόψη ότι τα κλειδιά κρυπτογράφησης σε επίπεδο συσκευής διαφέρουν από την κρυπτογράφηση σε επίπεδο αποθήκευσης.

Τώρα όλα αυτά τα κλειδιά κρυπτογράφησης δεδομένων (DEK) κρυπτογραφούνται περαιτέρω με κλειδιά κρυπτογράφησης κλειδιών (KEK), τα οποία στη συνέχεια διαχειρίζονται κεντρικά από την Υπηρεσία Διαχείρισης Κλειδιών της Google (KMS). Συγκεκριμένα, όλα τα ΚΕΚ χρησιμοποιούν κρυπτογράφηση AES-256/AES-128 bit και τουλάχιστον ένα ΚΕΚ σχετίζεται με κάθε υπηρεσία cloud της Google.

Αυτά τα ΚΕΚ εναλλάσσονται τουλάχιστον μία φορά κάθε διάστημα 90 ημερών χρησιμοποιώντας την κοινή κρυπτογραφική βιβλιοθήκη της Google.

Κάθε ΚΕΚ δημιουργεί αντίγραφα ασφαλείας, παρακολουθείται κάθε φορά που κάποιος το χρησιμοποιεί και μπορεί να έχει πρόσβαση μόνο από εξουσιοδοτημένο προσωπικό.

Στη συνέχεια, όλα τα KEK κρυπτογραφούνται ξανά με κρυπτογράφηση AES-256 bit που δημιουργεί το κύριο κλειδί KMS που είναι αποθηκευμένο σε μια άλλη εγκατάσταση διαχείρισης κλειδιών, που ονομάζεται Root KMS, που αποθηκεύει μια χούφτα τέτοιων κλειδιών.

Η διαχείριση αυτού του Root KMS γίνεται σε αποκλειστικές μηχανές σε κάθε κέντρο δεδομένων Google Cloud.

Τώρα, αυτό το Root KMS είναι κρυπτογραφημένο με AES-256, δημιουργώντας ένα ενιαίο βασικό κλειδί KMS που είναι αποθηκευμένο στην υποδομή peer-to-peer.

Ένα στιγμιότυπο Root KMS εκτελείται σε κάθε ριζικό διανομέα κύριου κλειδιού KMS που κρατά το κλειδί στη μνήμη τυχαίας πρόσβασης.

Κάθε νέα παρουσία του διανομέα βασικού κλειδιού root KMS εγκρίνεται από παρουσίες που ήδη εκτελούνται για να αποφευχθεί το φάουλ.

Επιπλέον, για να χειριστείτε την κατάσταση όπου όλες οι παρουσίες διανομέα πρέπει να ξεκινούν ταυτόχρονα, δημιουργείται επίσης αντίγραφο ασφαλείας του βασικού κλειδιού ρίζας KMS σε δύο μόνο φυσικές τοποθεσίες.

Και, τέλος, λιγότεροι από 20 υπάλληλοι της Google έχουν πρόσβαση σε αυτές τις τοποθεσίες υψηλής διαβάθμισης.

Αυτός είναι ο τρόπος με τον οποίο η Google εξασκεί την κρυπτογράφηση cloud για δεδομένα σε κατάσταση ηρεμίας.

Αλλά αν θέλετε να πάρετε την κατάσταση στα χέρια σας, μπορείτε επίσης να διαχειριστείτε τα κλειδιά μόνοι σας. Εναλλακτικά, μπορεί κανείς να προσθέσει ένα άλλο επίπεδο κρυπτογράφησης σε αυτό και να διαχειριστεί μόνος του τα κλειδιά. Ωστόσο, θα πρέπει να θυμάστε ότι η απώλεια αυτών των κλειδιών σημαίνει επίσης αποκλεισμό από το δικό σας web project.

Ωστόσο, δεν πρέπει να περιμένουμε αυτό το επίπεδο λεπτομέρειας από όλους τους άλλους παρόχους cloud. Καθώς η Google χρεώνει ένα ασφάλιστρο για τις υπηρεσίες της, μπορεί να επωφεληθείτε από έναν διαφορετικό πάροχο που κοστίζει λιγότερο, αλλά ταιριάζει στο συγκεκριμένο μοντέλο απειλής.

Δεδομένα υπό μεταφορά

Εδώ τα δεδομένα ταξιδεύουν εντός του κέντρου δεδομένων του παρόχου cloud ή εκτός των ορίων του, όπως όταν τα ανεβάζετε από τον δικό σας υπολογιστή.

Και πάλι, δεν υπάρχει σκληρός τρόπος προστασίας των δεδομένων κατά τη μεταφορά, επομένως θα δούμε την εφαρμογή Google cloud.

Η λευκή βίβλος σχετικά, κρυπτογράφηση κατά τη μεταφοράαναφέρει τρία μέτρα για την ασφάλεια των μη σταθερών δεδομένων: έλεγχος ταυτότητας, κρυπτογράφηση και έλεγχος ακεραιότητας.

Στο κέντρο δεδομένων της, η Google προστατεύει τα δεδομένα κατά τη μεταφορά μέσω ελέγχου ταυτότητας τελικού σημείου και επιβεβαίωσης ακεραιότητας με προαιρετική κρυπτογράφηση.

Ενώ ένας χρήστης μπορεί να επιλέξει πρόσθετα μέτρα, η Google επιβεβαιώνει την κορυφαία ασφάλεια στις εγκαταστάσεις της με εξαιρετικά ελεγχόμενη πρόσβαση που παρέχεται σε μερικούς από τους υπαλλήλους της.

Εκτός των φυσικών της ορίων, η Google υιοθετεί μια πολιτική διαφοροποίησης για τις δικές της υπηρεσίες cloud (όπως το Google Drive) και οποιαδήποτε εφαρμογή πελάτη που φιλοξενείται στο cloud της (όπως κάθε ιστότοπος που εκτελείται στον υπολογιστή της).

Στην πρώτη περίπτωση, όλη η κίνηση πηγαίνει πρώτα στο σημείο ελέγχου που είναι γνωστό ως Google Front End (GFE) χρησιμοποιώντας την ασφάλεια επιπέδου μεταφοράς (TLS). Στη συνέχεια, η κίνηση λαμβάνει μετριασμό DDoS, εξισορρόπηση φορτίου στους διακομιστές και τελικά κατευθύνεται προς την προβλεπόμενη Υπηρεσία Google Cloud.

Για τη δεύτερη περίπτωση, η ευθύνη για τη διασφάλιση της ασφάλειας των δεδομένων κατά τη μεταφορά ανήκει κυρίως στον κάτοχο της υποδομής, εκτός εάν δεν χρησιμοποιεί άλλη υπηρεσία Google (όπως το Cloud VPN) για μεταφορά δεδομένων.

Γενικά, το TLS υιοθετείται για να διασφαλιστεί ότι τα δεδομένα δεν έχουν παραβιαστεί κατά τη διαδρομή. Αυτό είναι το ίδιο πρωτόκολλο που χρησιμοποιείται από προεπιλογή όταν συνδέεστε σε οποιονδήποτε ιστότοπο χρησιμοποιώντας HTTPS, που συμβολίζεται με ένα εικονίδιο λουκέτου στη γραμμή URL.

Ενώ χρησιμοποιείται συνήθως σε όλα τα προγράμματα περιήγησης ιστού, μπορείτε επίσης να το εφαρμόσετε σε άλλες εφαρμογές όπως email, κλήσεις ήχου/βίντεο, ανταλλαγή άμεσων μηνυμάτων κ.λπ.

Ωστόσο, για τα απόλυτα πρότυπα κρυπτογράφησης, υπάρχουν εικονικά ιδιωτικά δίκτυα που παρέχουν και πάλι πολλαπλά επίπεδα ασφάλειας με προηγμένους κρυπτογραφικούς κρυπτογράφησης όπως το AES-256.

Αλλά η εφαρμογή της κρυπτογραφίας cloud από μόνη σας είναι δύσκολη, κάτι που μας φέρνει σε…

#2. Encryption-As-A-Service

Εδώ τα προεπιλεγμένα πρωτόκολλα ασφαλείας στην πλατφόρμα cloud σας είναι αδύναμα ή απουσιάζουν για συγκεκριμένες περιπτώσεις χρήσης.

Μία από τις προφανώς καλύτερες λύσεις είναι να επιβλέπετε τα πάντα μόνοι σας και να διασφαλίζετε την ασφάλεια των δεδομένων εταιρικής ποιότητας. Αλλά αυτό είναι πιο εύκολο να ειπωθεί παρά να γίνει και αφαιρεί την προσέγγιση χωρίς προβλήματα, για την οποία κάποιος επιλέγει το cloud computing.

Αυτό μας αφήνει να χρησιμοποιήσουμε το Encryption-as-a-service (EAAS) όπως το CloudHesive. Παρόμοια με τη χρήση του cloud computing, αυτή τη φορά, «δανείζεστε» κρυπτογράφηση και όχι CPU, RAM, αποθήκευση κ.λπ.

Με βάση τον πάροχο EAAS, μπορείτε να χρησιμοποιήσετε κρυπτογράφηση για δεδομένα σε κατάσταση ηρεμίας και μεταφοράς.

Πλεονεκτήματα και μειονεκτήματα της Cloud Cryptography

Το πιο έντονο πλεονέκτημα είναι η ασφάλεια. Η εξάσκηση της κρυπτογράφησης cloud διασφαλίζει ότι τα δεδομένα των χρηστών σας παραμένουν μακριά από εγκληματίες στον κυβερνοχώρο.

Αν και η κρυπτογράφηση cloud δεν μπορεί να σταματήσει κάθε hack, είναι να κάνετε το κομμάτι σας και να έχετε τη σωστή αιτιολόγηση εάν τα πράγματα πάνε στραβά.

Όσον αφορά τα μειονεκτήματα, το πρώτο είναι το κόστος και ο χρόνος που χρειάζεται για την αναβάθμιση του υπάρχοντος πλαισίου ασφαλείας. Επιπλέον, υπάρχουν λίγα πράγματα που μπορούν να βοηθήσουν εάν χάσετε την πρόσβαση στα κλειδιά κρυπτογράφησης κατά την αυτοδιαχείριση.

Και δεδομένου ότι πρόκειται για μια νέα τεχνολογία, η εύρεση ενός δοκιμασμένου στο χρόνο EAAS δεν είναι επίσης εύκολη.

Συμπερασματικά, το καλύτερο στοίχημα είναι να χρησιμοποιήσετε έναν φημισμένο πάροχο υπηρεσιών cloud και τράπεζα σε εγγενείς κρυπτογραφικούς μηχανισμούς.

Τυλίγοντας

Ελπίζουμε ότι αυτό θα μπορούσε να σας δώσει μια γεύση της κρυπτογραφίας cloud. Συνοψίζοντας, πρόκειται για την ασφάλεια δεδομένων που σχετίζεται με το cloud, συμπεριλαμβανομένου του όταν ταξιδεύει έξω.

Οι περισσότερες κορυφαίες εταιρείες υποδομής cloud, όπως το Google Cloud, οι υπηρεσίες Web Amazon, κ.λπ., διαθέτουν επαρκή ασφάλεια για τις περιπτώσεις μέγιστης χρήσης. Ωστόσο, δεν είναι κακό να περάσετε από την τεχνική ορολογία πριν φιλοξενήσετε τις κρίσιμες για την αποστολή εφαρμογές σας με οποιονδήποτε.

ΥΓ: Δείτε μερικές λύσεις βελτιστοποίησης κόστους στο cloud για AWS, Google Cloud, Azure κ.λπ.